在現代資安領域中,何謂以安全為首要考量Managed File Transfer ?

以安全為MFT 受管檔案傳輸)解決方案,從根本上具備主動威脅防禦、持續可視性及設計即合規的能力。 其防護範疇超越單純的傳輸加密,將每個檔案、使用者、工作流程及環境皆視為潛在攻擊面。MFT 現代攻擊者利用檔案攻擊、身分盜用、供應鏈滲透及未監控工作流程等手段,入侵敏感系統的威脅。

相較MFT最初是作為自動化檔案傳輸的操作工具而誕生,而非著重於檔案安全。MFT 於可靠性、排程管理、腳本編寫及系統間連通性。安全性通常是透過後續附加功能實現,例如基礎加密、選配的惡意軟體掃描,或外部資料外洩防護(DLP)整合方案。

隨著基於人工智慧的威脅不斷演變,以及合規要求日益複雜,企業已無法再依賴傳統防護模式。他們需要專為抵禦檔案傳播型威脅並滿足監管要求而設計的平台。

安全優先MFT MFT的核心原則

以安全為先MFT 由一套基礎原則MFT 定義,這些原則使其有別於傳統方法:

- 主動威脅防護– 運用多重反惡意軟體引擎同步掃描(多引擎掃描)、沙盒技術、檔案類型驗證,並於傳遞前執行內容檢查。

- 零信任架構——假設所有使用者、裝置及檔案皆可能遭入侵,並持續進行驗證。

- 設計即合規——將稽核控制、政策執行、加密及治理機制直接嵌入工作流程本身。

- 自動化與安全整合——安全控制措施無需人工干預,即可自動套用於所有工作流程。

MFT 通常將檔案安全性作為附加功能納入。儘管傳統平台可能提供加密或存取控制功能,但這些能力往往是選配模組,或需搭配額外工具才能發揮實質效果。

合規標準如何推動安全優先MFT轉型

監管框架在推動企業採用安全優先解決方案方面發揮了關鍵作用。諸如NIST、ISO 27001、GDPR、HIPAA及PCI-DSS等標準,針對以下方面制定了嚴格要求:

- 支援靜態加密和傳輸中加密

- 已驗證的存取控制

- 完整且不可變更的稽核記錄

- 政策執行的證據

- 資料駐留與保留保證

- 及時通報違規行為

- 完整性驗證與風險監控

MFT 往往難以跟上合規要求的步伐。它們可能難以滿足數據治理、稽核完整性或持續監控等規範。以安全為首要考量MFT 透過內建的控制機制填補這些缺口,這些機制專為受監管產業量身打造。

MFT 的常見弱點

傳統與舊式MFT 經常使組織面臨嚴重的安全風險。常見漏洞包括:

- 未加密或加密不一致的傳輸,特別是在內部工作流程中

- 僅依賴密碼或過時角色模型的薄弱驗證機制

- 缺乏或完全沒有即時監控機制,導致可疑活動無法及時升級處理

- 手動修補與更新,使系統暴露於零日漏洞或舊版CVE漏洞的風險中

- 存取控制不足,導致權限過大

- 無惡意軟體掃描或檔案淨化機制,允許透過檔案傳播的威脅未經檢查便通過

- 審計記錄不完整、妨礙調查及未能通過合規性審計

現實世界中的安全漏洞事件,充分揭示了不完善安全防護措施所帶來的風險。 例如根據Emsisoft的資料外洩追蹤數據,2023年MOVEit Transfer漏洞(CVE-2023-34362)影響逾2,000家組織,導致7,700萬筆記錄外洩。這些事件揭示MFT 攻擊者提供潛入關鍵系統的無聲通道。

安全能力比對:MFT MFT

安全優先與MFT 表面上看似相似。兩者皆能促進系統、合作夥伴或使用者間的檔案傳輸。然而在表象之下,其架構差異實則深遠。

下表重點說明每種方法如何處理內建安全性與可選附加元件。

在MFT ,哪些安全功能是內建的,哪些是附加的?

| 能力 | 安全至上的MMFT | 傳統MFTFT |

|---|---|---|

| 惡意軟體掃描 | 內建多重掃描與檔案淨化功能(CDR) | 通常附加或缺席 |

| DLP 控制 | 整合式、自動化、基於策略的 | 通常是外部或手動的 |

| 加密 | 強制性且具執行力 | 可選或不一致地應用 |

| 零信任存取 | 持續驗證與最小權限原則 | 基本基於邊界的存取 |

| Threat Intelligence | 原生、即時 | 稀有且外部的 |

| 稽核記錄 | 不可變、細粒度、持續運作 | 部分或手動設定 |

| 自動化政策執行 | Core 特徵 | 需要腳本或管理員操作 |

| 檔案驗證 | 深度檔案類型驗證 | 有限或不存在 |

| 事件回應鉤子 | 原生SIEM/SOC整合 | 可選連接器 |

MFT 本質上並非安全平台;它們是自動化工具,需要搭配其他產品才能實現基礎防護。

安全優先與MFT在使用者存取控制與監控方面有何差異?

以安全為首要考量MFT 細粒度的零信任架構存取控制與即時監控機制,有效降低內部風險與外部威脅。使用者僅獲授必要權限,所有操作皆接受持續驗證。

MFT 依賴靜態權限、有限的角色式存取控制(RBAC)模型以及零星的監控機制。它們可能記錄存取行為,卻鮮少能偵測異常使用者行為或未經授權的存取模式。

安全優先的控制措施包括:

- 政策驅動的基於角色的存取控制

- MFA/身分整合

- 持續性會話驗證

- 行為分析

- 即時監控儀表板

這些能力降低了帳戶遭入侵導致資料竊取或營運中斷的可能性。

安全優先MFT 如何MFT 主動威脅防護?

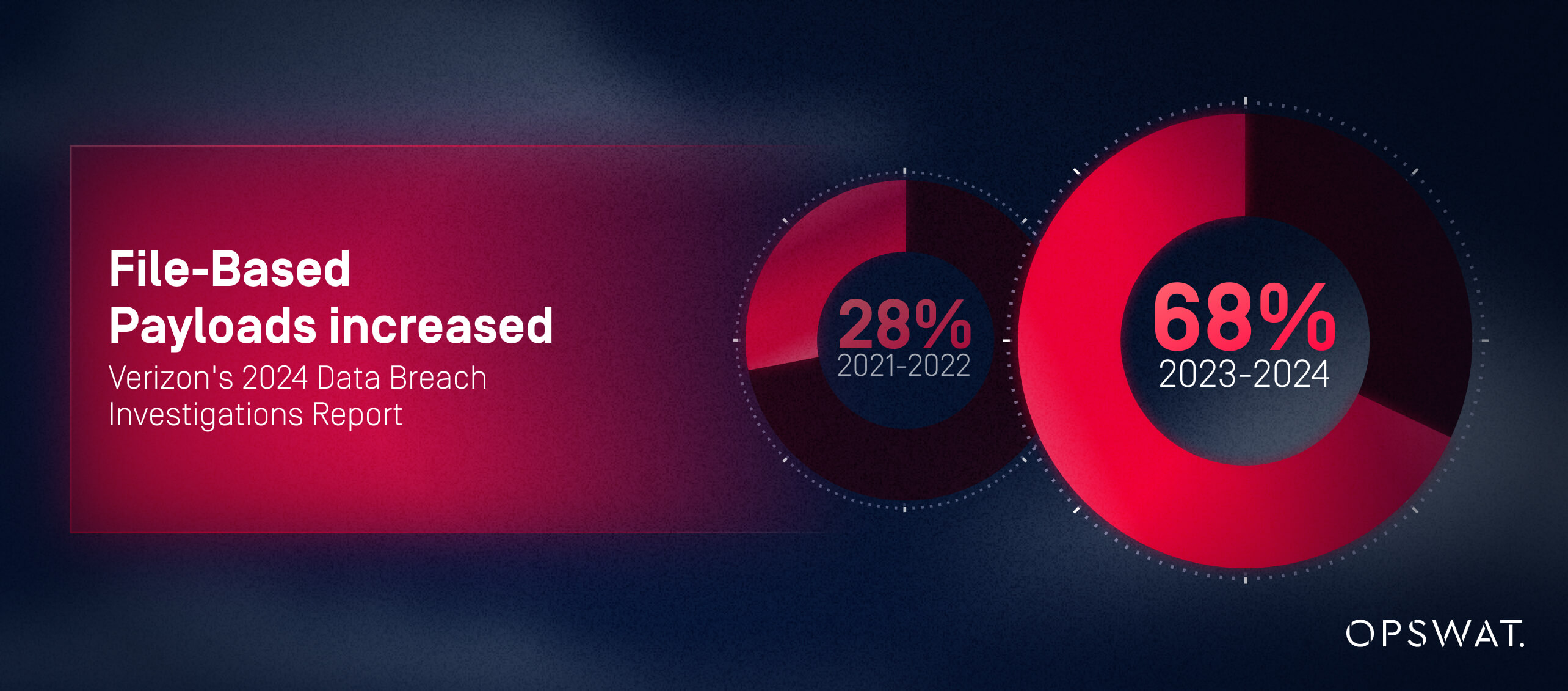

安全優先MFT 檔案抵達目的地前MFT 威脅。 根據威瑞森2024年資料外洩調查報告,2023-2024年間68%的攻擊利用嵌入文件、PDF、圖像或壓縮檔內的檔案型載荷——較2020-2021年增長40%。此類攻擊途徑專門鎖定檔案傳輸系統。傳統MFT 不會檢查此類檔案;而安全優先MFT 。

主動威脅預防的實例包括:

- 自動化惡意軟體多重掃描

- CDR(內容解除與重建)——移除惡意動態內容

- 沙盒隔離未知檔案

- 威脅情報驅動的風險評分

- 基於政策的隔離或封鎖

如何透過安全優先的MFT 法規遵循與稽核準備

合規複雜性是現代企業面臨的最大挑戰之一。安全優先MFT 透過將治理、驗證及可稽核控制直接嵌入傳輸工作流程,MFT 合規流程。

MFT 合規責任MFT 管理員,通常透過手動配置、修補程式、腳本編寫及零散文件MFT 。

以安全為先的MFT解決方案,符合GDPR、HIPAA、PCI-DSS及產業標準

以安全為首要考量的大型MFT ,其設計本身即符合關鍵法規要求:

- 傳輸中與靜止狀態下的加密(GDPR第32條、HIPAA §164.312(a)(2)(iv)、PCI-DSS第4項要求)

- 不可變更的稽核軌跡,用於監控存取行為與資料移動(GDPR第30條、HIPAA §164.312(b)、SOX第404節)

- 資料駐留強制執行(GDPR第44-50條、各國資料保護法規)

- 基於最小權限原則的存取控制(NIST SP 800-53 AC-6、ISO 27001 A.9.2.3)

- 潛在違規事件的即時警示(GDPR第33條——72小時通報要求)

- Secure 驗證以維護資料完整性(《健康保險可攜與責任法案》§164.312(c)(1),支付卡產業資料安全標準要求 11.5)

這些內建控制措施可減少合規缺口,並提供監管機構所需的可驗證證據。

減輕審計負擔與簡化證據蒐集

傳統MFT 可能耗時數週,原因在於記錄不完善、控制措施不一致或資料遺失。以安全為首要考量MFT 可透過以下方式消除此負擔:

- 自動生成的稽核報告

- 集中式日誌,具備完整的傳輸可見性

- 預先設定的合規性對應關係與範本

- 事件層級元數據用於鑑識重建

這能減輕稽核疲勞、加速證據蒐集,並提升監管信任度。

如何在法規不斷演變的環境中,MFT 安全優先MFT 持續合規

以安全為首要考量MFT 透過政策驅動的管控機制、自動化更新及可配置的治理框架,能迅速適應不斷演進的法規標準。這些功能使合規工作具備前瞻性,讓組織得以展現持續遵循規範的成效——這正是傳統MFT 維持的MFT 。

風險緩解與事件應對:為何安全優先MFT 資料外洩風險

現代安全方案以能否快速有效地緩解安全漏洞作為成效衡量標準。以安全為首要考量MFT 提升偵測與應變能力,既能降低安全漏洞的影響範圍,亦能強化鑑識分析成效。

MFT 缺乏快速應對所需的可視性、智慧與自動化功能。

如何透過安全優先MFT 分支機構偵測與威脅應對能力

安全優先的平台實現:

- 可疑檔案活動的即時警示

- 自動化觸發機制,用於隔離或封鎖惡意檔案

- 與SIEM及SOC工作流程整合,實現快速升級處理

- 基於使用者與檔案行為的異常偵測

根據龐諾蒙研究所《2024內部威脅成本報告》,MFT 人工監控,平均偵測延遲達24至72小時。相較於能在5分鐘內即時偵測威脅的安全優先解決方案,此舉使資料外洩暴露時間增加300%。延長的偵測窗口期將使橫向移動與資料竊取行為得以不受阻礙地持續進行。

運用進階稽核軌跡支援鑑識調查

事件應對取決於高精準度的可視性。以安全為MFT :

- 不可變、帶時間戳記的日誌

- 檔案完整性驗證

- 完整的用戶活動記錄

- 傳輸層級元資料(來源、目的地、已套用之政策)

這些功能可支援快速的根本原因分析與具有辯護力的監管報告。

解決MFT中最常見的安全漏洞

傳統MFT 組織MFT 以下風險:

- 過時或未修補的加密函式庫

薄弱的身分或存取模型

- 合作夥伴或第三方整合中的盲點

- 未經檢查的檔案在網路間移動

以安全為先MFT 整合式威脅防禦、持續監控及內建治理框架MFT 上述缺陷。

遷移至安全優先Managed File Transfer時的運作與資源考量

從傳統模式轉向安全優先MFT 周詳規劃,但能帶來降低營運成本、減少資料外洩風險及提升合規效率等豐厚回報。

從傳統MFT轉向安全優先MFT的關鍵步驟有哪些?

結構化的遷移路線圖包含:

- 評估– 盤點工作流程、合作夥伴、加密依賴性及合規性缺口。

- 設計– 定義零信任政策、安全控制措施及架構需求。

- 試點計劃 –在受控的逐步推行中驗證工作流程。

- 分階段部署——跨部門擴展並涵蓋高價值工作負載。

- 治理對齊——更新政策、職責與合規文件。

整合安全優先的MFT 現有IT基礎架構

安全優先的MFT 在以下情況下MFT 無縫MFT :

- 身分治理(IAM/MFA)是集中化的

- SIEM 平台接收MFT

- DLP 工具執行內容治理

- Cloud 本地端檔案儲存庫安全同步

- API 與自動化框架支援工作流程編排

常見的挑戰,例如系統孤島或舊有依賴性,可透過分階段部署與基於連接器的整合來緩解。

評估安全MFT的總擁有成本與投資報酬率

雖然安全優先MFT 涉及較高的初期投資,但其投資回報率取決於:

- 降低違規可能性及相關成本

- 審計工作量減少

- 降低自動化帶來的營運開銷

- 更少的手動安全層級

- 提升正常運作時間與工作流程穩定性

對於受監管的行業而言,這些節省的成本可能相當可觀,通常在第一年內就能超過初始投資。

決策框架:何時及為何升級至安全優先MFT

企業往往在經歷稽核失敗、營運複雜化或威脅活動增加後,才會意識到升級的必要性。決策框架有助於領導者釐清升級時機與策略依據。

關鍵觸發因素:警示MFT的必要性

常見的誘發因素包括:

- 未能通過安全或合規性稽核

- 日益增加的勒索軟體與檔案傳播型惡意軟體攻擊企圖

- 缺乏對檔案移動的可視性

- 過度依賴手動或腳本驅動的流程

- 資料駐留或跨境合規挑戰

- 需要現代化的數位轉型計劃

若存在多個觸發條件,該組織即為優先採用安全為先的MFT的理想候選對象。

評估與MFT 最佳實踐

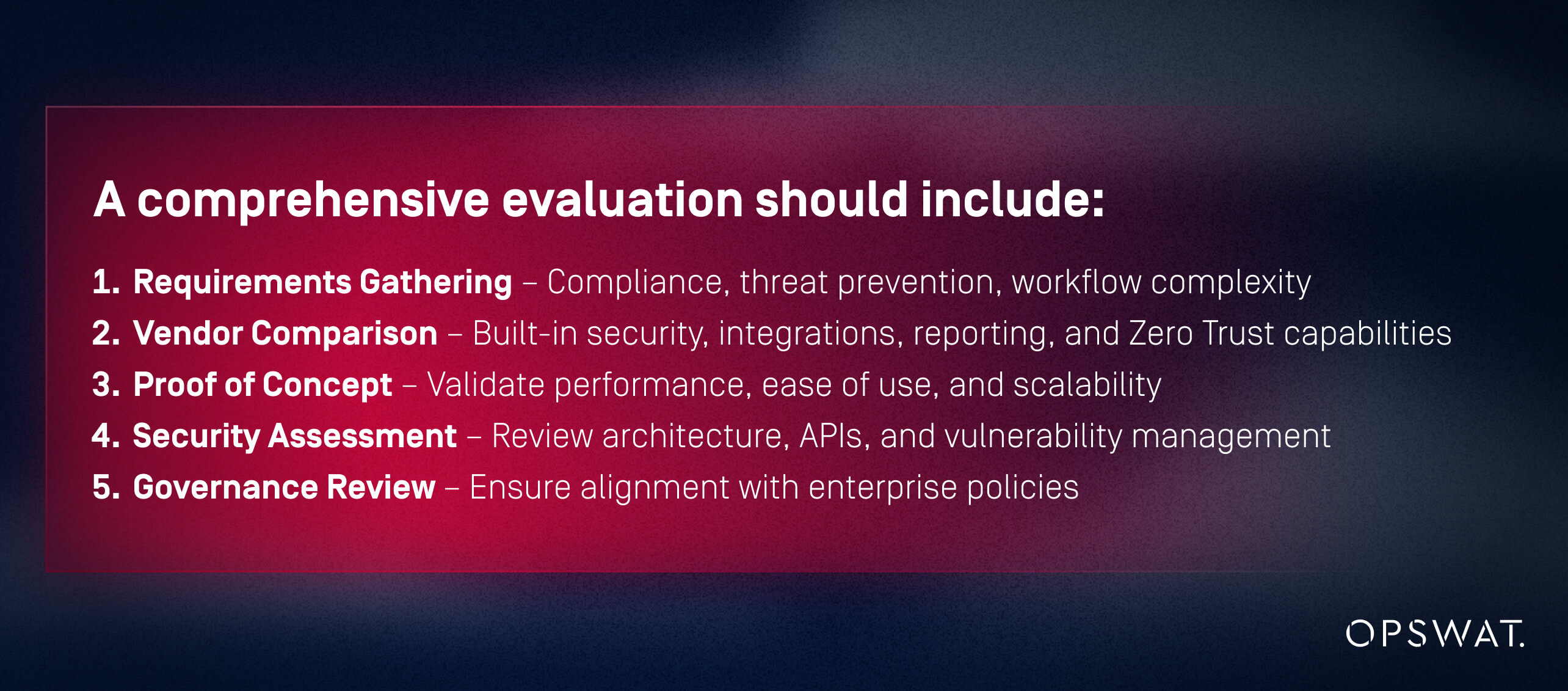

全面評估應包含:

- 需求蒐集– 合規性、威脅預防、工作流程複雜度

- 供應商比較– 內建安全性、整合功能、報表功能及零信任能力

- 概念驗證– 驗證效能、易用性與擴展性

- 安全評估– 審查架構、API 及漏洞管理

- 治理審查——確保符合企業政策

向供應商提問的問題:

- 安全控制措施是原生功能還是附加元件?

- 威脅是如何被偵測並中和?

- 您能否展示合規性對應關係圖?

- 您如何支援零信任政策的實施?

警示信號包括:過度依賴外部惡意軟體掃描、日誌記錄不完整、架構過時,或整合能力有限。

為何OPSWAT 在安全優先的Managed File Transfer中OPSWAT

OPSWAT 為安全優先的MFT OPSWAT 標竿MFT :

- 整合式多重掃描、CDR、沙盒隔離與檔案類型驗證

- 零信任架構,採用最小權限原則與持續驗證機制

- 設計合規性控制措施

- 不可變的稽核日誌與支援SIEM的遙測數據

- 高效能、混合雲就緒的部署模式

- 關鍵基礎設施與受監管產業的實證成效

這些功能直接解決了MFT 的不足之處MFT 使組織能夠安全地實現現代化轉型。

後續步驟:如何聯繫OPSWAT 安全OPSWAT 產品演示

資訊安全長與資訊科技領導者可透過以下方式邁出下一步:

- 要求進行量身訂製的安全評估

- 下載合規檢查清單

- 預約MetaDefender MFT

- 聘請OPSWAT專家評估遷移準備狀態

以安全為先MFT 項戰略性轉型。OPSWAT 實現此轉型所需的架構深度與實證安全能力。

常見問題

哪些安全功能使以安全為首要考量MFT MFT?

以安全為首要考量MFT MFT 核心架構特點MFT :內建威脅防護機制(多重掃描、沙盒隔離、威脅偵測與反應)、具備持續驗證功能的細粒度存取控制、零信任設計原則,以及完整的不可變更稽核日誌。MFT 這些MFT 作為選配附加模組,而非核心能力。

以安全為先MFT 如何更有效地MFT 威脅?

透過整合式多層掃描、沙箱隔離、內容檢測與修復,以及即時監控。

從傳統MFT遷移至安全優先MFT時會面臨哪些挑戰?

遺留依賴關係、工作流程映射、IAM 整合與政策對齊。

自動化威脅情報如何降低資料外洩風險?

透過持續更新政策並即時偵測新型威脅模式。

投資回報率有何差異?

以安全為首要考量MFT 營運開銷、合規風險及事件處理成本。

以安全為首要考量的大型MFT 解決方案如何MFT 事件應變?

具備不可變日誌、細粒度元數據及自動化警示功能,實現快速調查。

貴組織是否已採用安全優先MFT解決方案來保障安全?

隨著網路威脅不斷演變及監管要求日益嚴格MFT 之間的差距MFT 。傳統系統無法抵禦現代檔案傳播威脅、內部人員風險及複雜的合規要求。安全MFT 更強大的根本解決方案——專為預防資料外洩、加速合規進程及實現深度營運可視性而設計。

現代企業已無法承受被動或局部防護的代價。透過採取安全優先策略,組織能降低風險、強化信任,並確保在整個生態系統中實現安全、合規且具韌性的檔案傳輸。