OPSWAT的精英紅色團隊Unit 515,致力於透過先進的測試、對抗式模擬和深入的弱點發現,主動提供網路安全。515 小組以強化關鍵基礎設施的安全性為使命,於 2025 年初開始對施耐德電機 Modicon M241 PLC 進行全面的安全評估。

發現 Modicon M241 的多個漏洞

二月,515 單位對 Modicon M241 進行徹底評估,以找出可能對作業技術 (OT) 環境造成網路安全風險的潛在弱點。這項工作發現了數個弱點,包括資料暴露風險、拒絕服務 (DoS) 狀態以及用戶端安全漏洞。

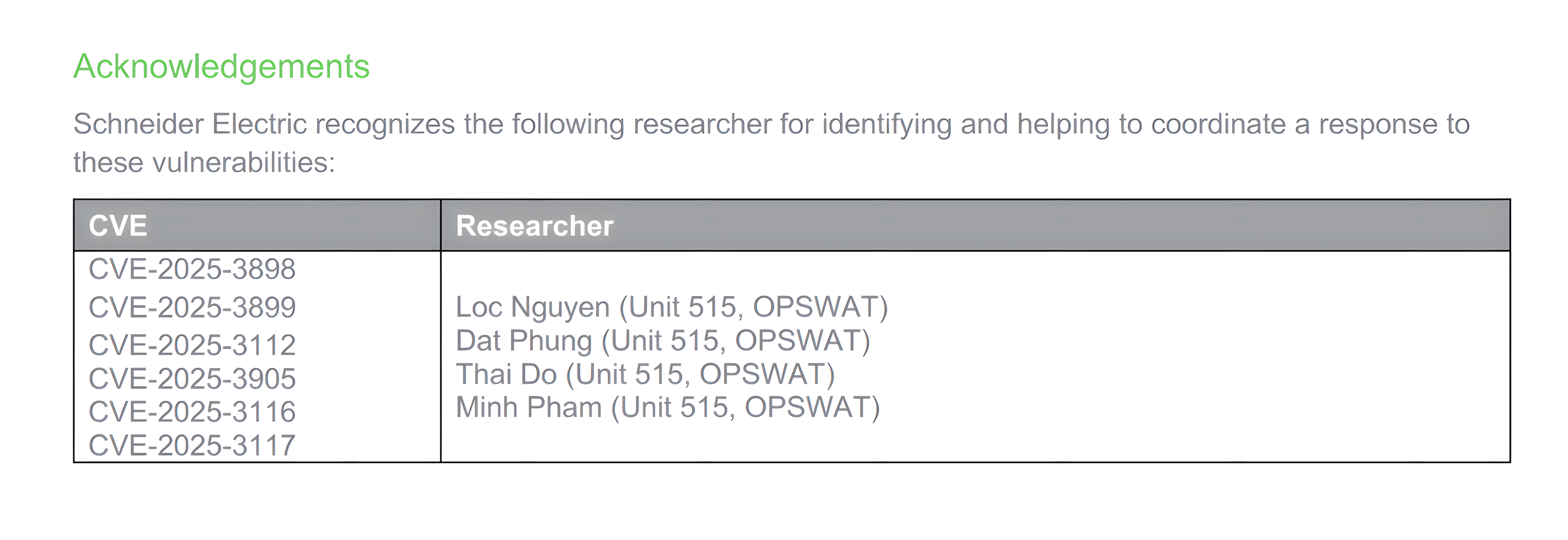

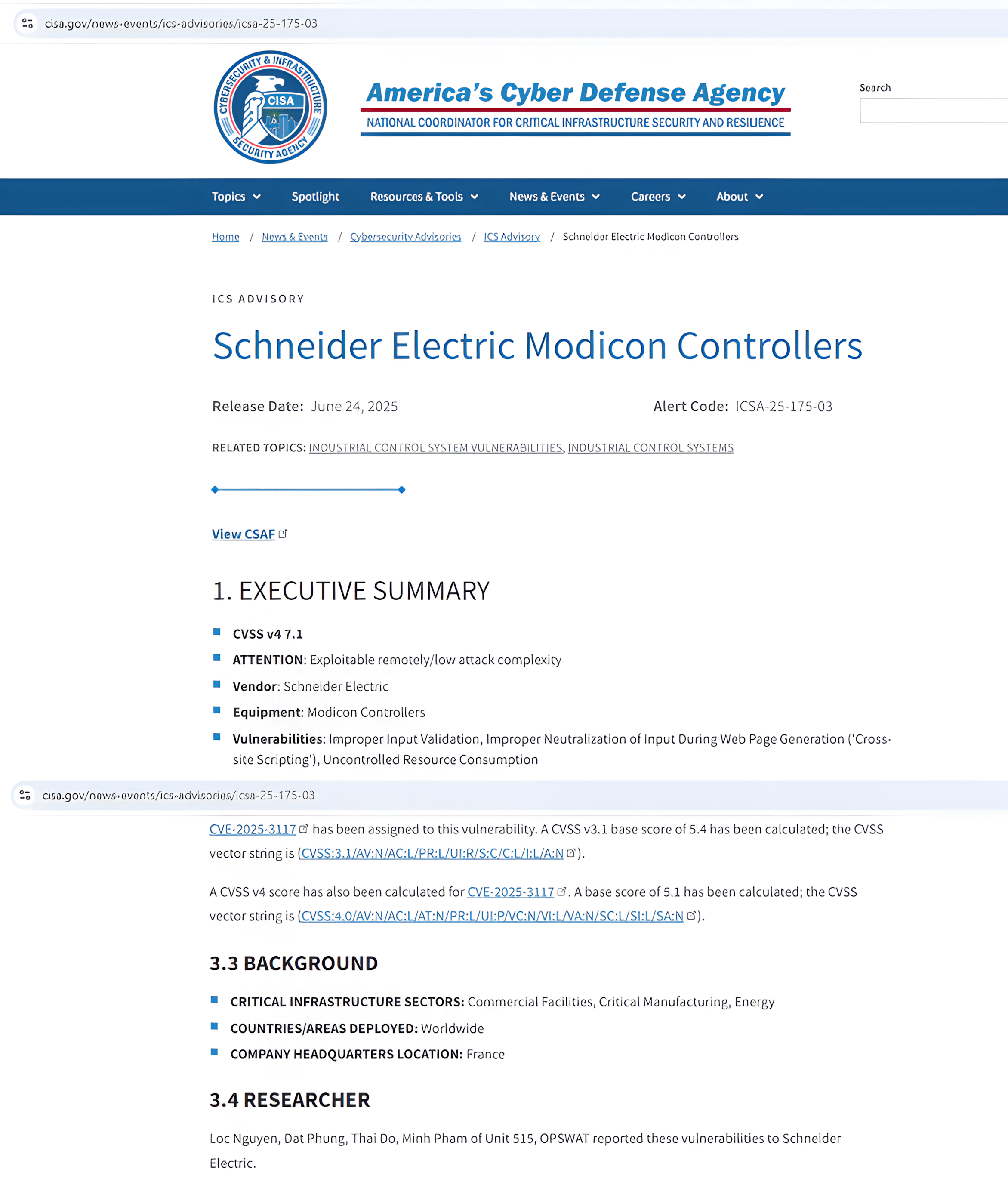

為了符合負責任的揭露實務,以及OPSWAT對於保障工業系統安全的承諾,515 單位立即向施耐德電機報告所有發現。在我們揭露後,施耐德電機進行了進一步的調查,並於 2025 年 5 月和 6 月發布了安全建議和韌體修補程式,以補救這些風險並保護其產品線。

第一個公佈的漏洞CVE-2025-2875 於 2025 年 5 月與施耐德電機的官方建議和修復指南一併揭露。

其後,在 2025 年 6 月,施耐德電機針對 Unit 515 發現的其餘漏洞,發表了額外的公告。這些 CVE 包括

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

施耐德電氣設備中發現的 CVE 技術概述

OPSWAT 與施耐德電機緊密協調,意識到作業技術 (OT) 環境中網路安全風險的敏感性。為避免助長惡意攻擊,並保障施耐德電機客戶的安全,OPSWAT 選擇不公開揭露漏洞的攻擊程式碼或深層技術細節。

以下是Unit 515 發現的漏洞的高層級摘要:

CVE-2025-3898 和 CVE-2025-3116 - 輸入驗證不正確 (高度嚴重性)

這些漏洞是由於輸入資料的驗證不足所導致,可能會在受影響的裝置上造成阻斷服務 (DoS) 的情況。已驗證的攻擊者可傳送特製的 HTTPS 請求,並將畸形的正文內容傳送至控制器,導致當機或意外行為。

- CVE-2025-3898 受影響:

- Modicon M241/M251 (5.3.12.51 之前的韌體版本)

- Modicon M262 (5.3.9.18之前的版本)

- CVE-2025-3116 受影響:

- Modicon M241/M251 (5.3.12.51之前的版本)

- Modicon M258 和 LMC058 的所有版本

CVE-2025-3112 - 不受控制的資源消耗 (高度嚴重性)

此漏洞的 CVSS v4.0 得分值為 7.1,可讓已認證的攻擊者透過操控 HTTPS 請求中的 Content-Length 標頭耗盡系統資源,導致阻斷服務。

- 受影響的裝置:

- Modicon M241/M251 (5.3.12.51之前的版本)

CVE-2025-3899、CVE-2025-3905 及 CVE-2025-3117 - 網頁產生時中和輸入不當 (中等嚴重性)

這些用戶端漏洞涉及不當中和 Web 介面中的使用者輸入,允許跨網站指令碼 (XSS) 攻擊。經過認證的攻擊者可以注入惡意指令碼,可能會損害受害者瀏覽器中資料的機密性和完整性。

- 受 CVE-2025-3899、CVE-2025-3905 及 CVE-2025-3117 影響:

- Modicon M241/M251 (5.3.12.51之前的版本)

- CVE-2025-3905 和 CVE-2025-3117 也會受到影響:

- Modicon M258 和 LMC058 的所有版本

- CVE-2025-3117 進一步影響:

- Modicon M262 (5.3.9.18之前的版本)

修復

我們強烈建議使用施耐德電機 Modicon M241/M251/M262/M258/LMC058 PLC 裝置的組織遵循施耐德電機提供的官方指引來修復此漏洞,請點選此處:施耐德安全諮詢檔案

為了有效降低這些弱點,組織應該採取全面的深度防禦策略,其中包括

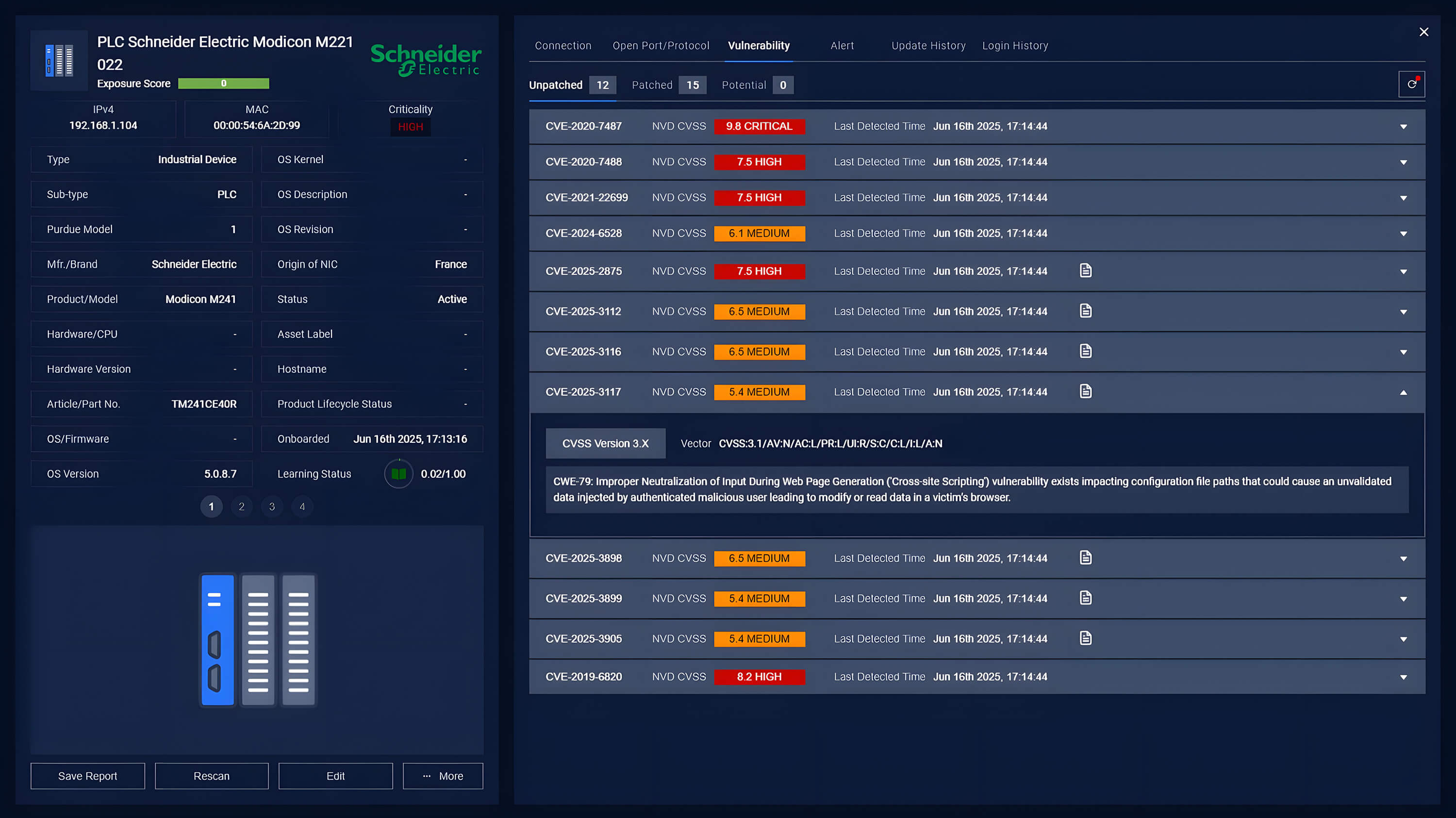

- 透過持續的 CVE 掃描和修復Vulnerability detection :定期掃描網路中的漏洞,並應用修補程式 (如果可能的話,最好使用韌體修補程式)

- 監控異常行為:標記與 Schneider Modion M241 PLC 通訊頻率的異常增加,這可能暗示正在進行未經授權的資料外洩企圖。

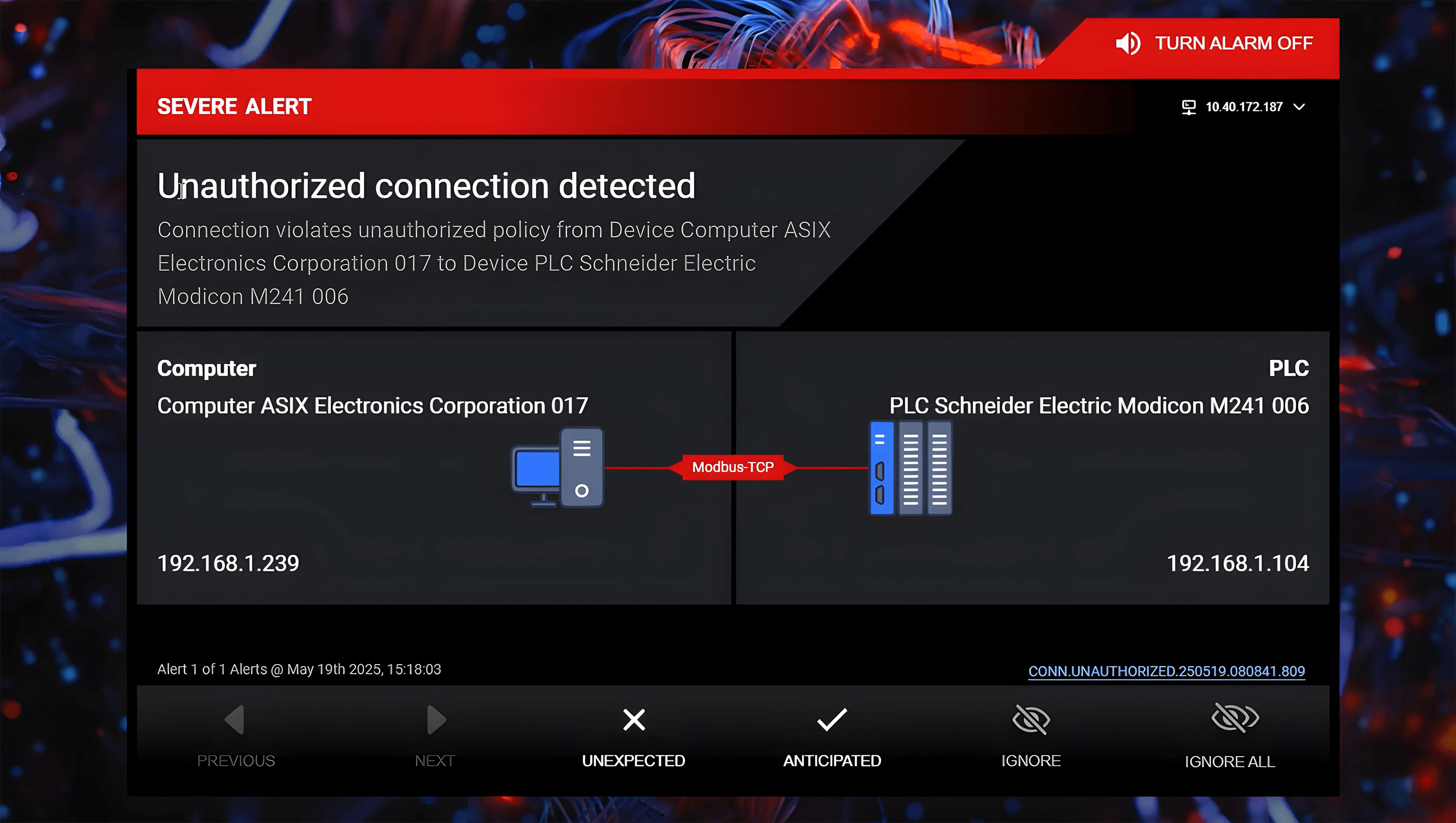

- 識別未經授權的裝置連線:系統應在惡意/未經授權的裝置連線至 PLC 時進行偵測。

- 網路分割:隔離受影響的裝置有助於防止攻擊的橫向擴散,從而將影響降到最低。

- 入侵防禦:即時識別並封鎖對 PLC 發出的惡意/未經核准指令,進而有效保護 PLC 的正常運作

OPSWAT的MetaDefender OT Security透過偵測 CVE、持續監控網路異常行為及識別未授權連線來滿足這些需求。它使用 AI 學習正常流量模式、建立基線行為,並實施政策以警告異常。這樣就能對潛在威脅做出即時、明智的回應。此外、MetaDefender OT Security可透過其獨特的控制器集中式整合韌體升級功能修復漏洞。

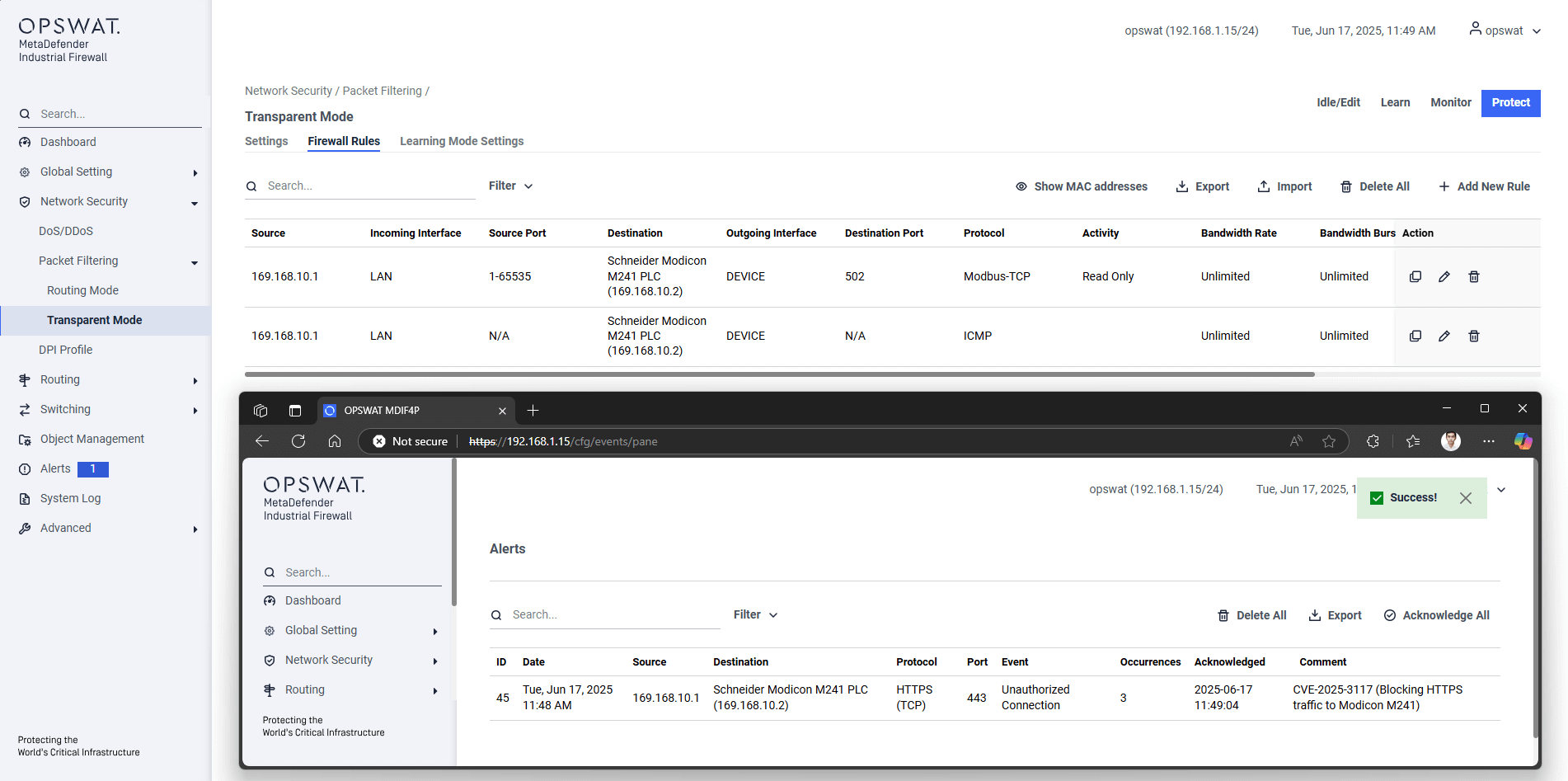

在利用這些 CVE 進行攻擊的情況下、MetaDefender OT Security與MetaDefender Industrial Firewall以根據設定的規則偵測、警示及封鎖可疑的通訊。 MetaDefender Industrial Firewall使用 AI 來學習常規流量模式,並執行政策以防止未經授權的連線。

除了預防之外,OPSWAT的MetaDefender OT Security還能讓組織透過持續的資產可視性和弱點評估,即時監控開發的跡象。透過利用先進的資產庫存發現與追蹤、弱點評估與修補功能,我們的平台可提供主動的威脅偵測,並促進快速有效的修復行動。