什麼是 CI/CD 安全性?

CI/CD 安全是指在整個持續整合與持續交付 (CI/CD) 管道中分佈安全實作與措施。它著重於保護軟體開發中使用的自動化流程,以確保代碼變更從開發到部署的完整性、安全性與可靠性。

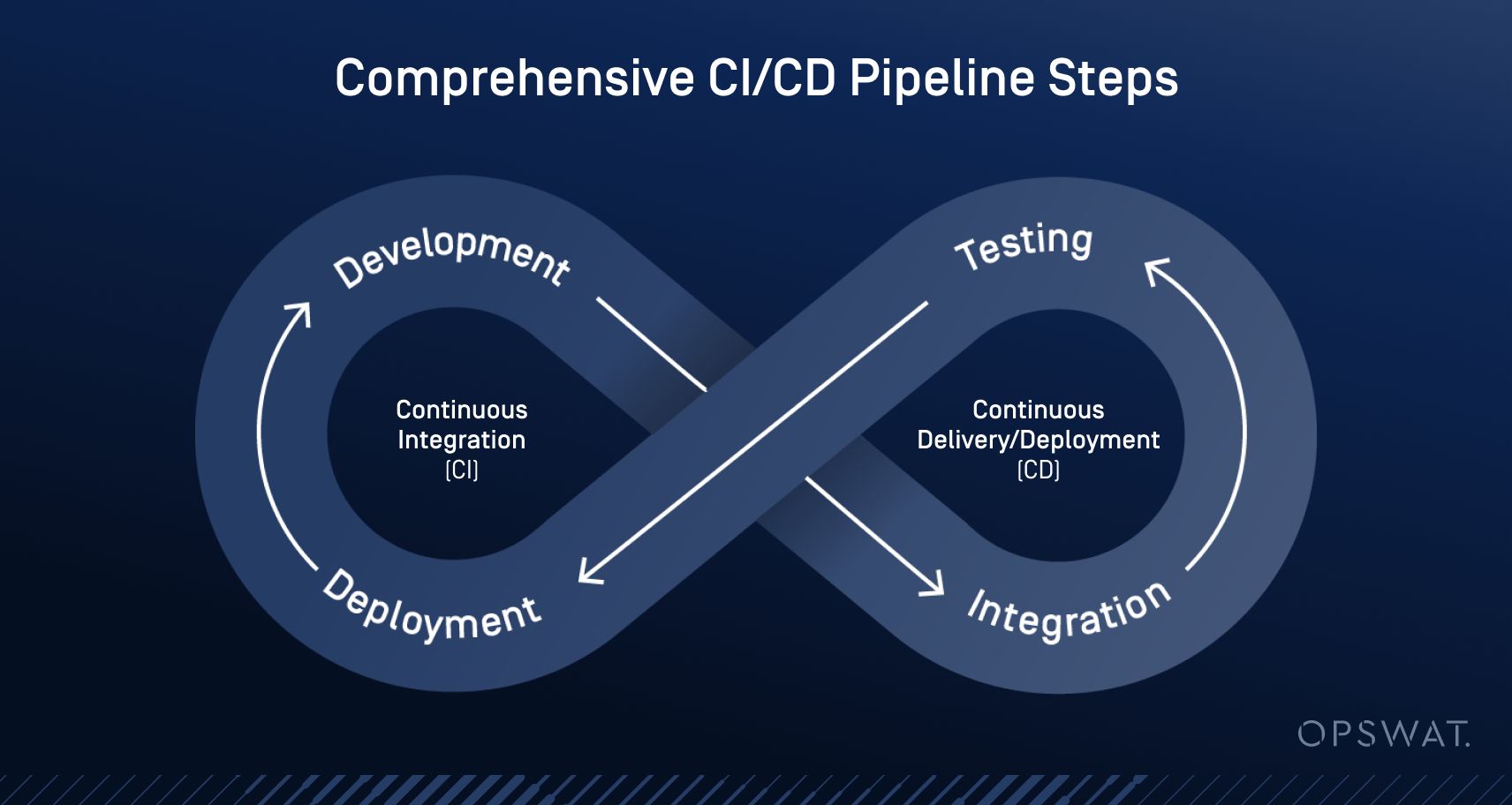

持續整合 (CI)包括經常將程式碼合併到中央儲存庫,並整合第三方工具以自動執行應用程式建置工作,例如測試、開發和儲存庫管理。持續交付/部署 (CD) 則是將此延伸,將這些變更自動部署到生產或其他環境。

若能有效實施,CI/CD 可提高開發速度、一致性和傳送可靠性。但是,如果沒有適當的安全控制,這些管道可能會引入漏洞、暴露敏感資料,以及危害應用程式的完整性。

有效的 CI/CD 安全性可確保程式碼變更安全、存取受到控制,以及整個軟體開發生命週期 (SDLC) 免於潛在威脅和惡意活動。

CI/CD 管道說明

CI/CD 管道涵蓋將新代碼整合和部署到現有代碼庫中,這些代碼庫可能是添加的功能、生活品質改進或安全性和bug修復。對於大多數組織,強大的 CI/CD 管道將包括以下大部分或全部步驟:

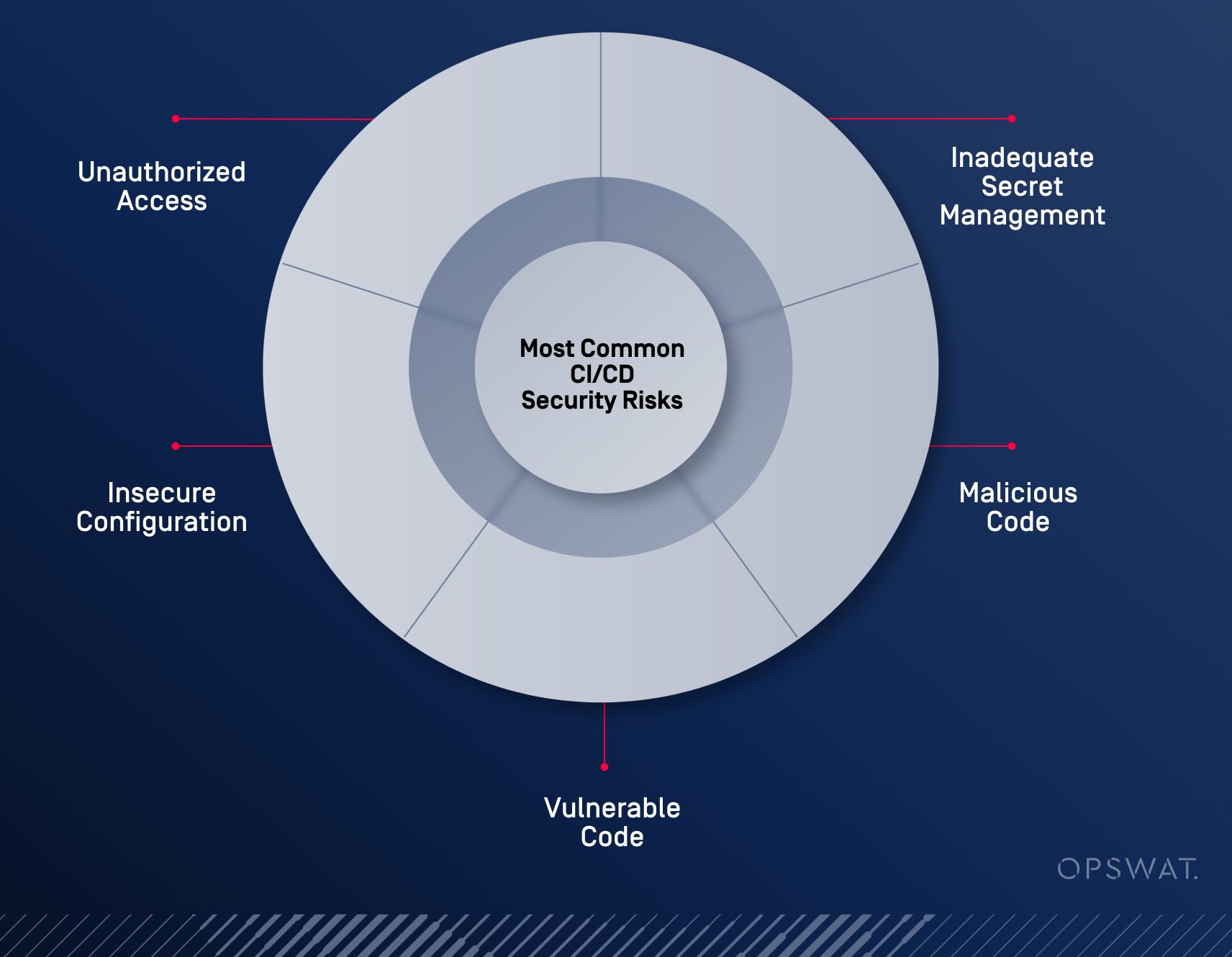

CI/CD 安全管道風險

在沒有適當安全措施的情況下擁有簡化的 CI/CD 管道意味著威脅參與者可以利用該過程中的步驟來破壞整個代碼庫。一些最常見的 CI CD 安全風險包括:

未經授權的個人訪問 CI/CD 管道,可能會注入惡意代碼或訪問敏感資訊。

對機密的處理不當,例如 API 密鑰和密碼,可能導致未經授權的訪問和數據洩露。

透過依賴項或直接代碼注入引入惡意代碼可能會危及應用程式及其數據。

代碼庫中的安全漏洞以及第三方元件引入的漏洞,如果未被發現和解決,就可能被攻擊者利用。

配置錯誤的 CI/CD 工具和環境可能會為攻擊和數據洩露開闢途徑。

由於未能保護 CI/CD 過程,可能會產生許多不利的結果,包括:

- 遭到入侵的 CI/CD 伺服器,導致在生產環境中部署惡意軟體。

- 由於原始碼中的硬編碼憑據,未經授權訪問和暴露敏感數據。

- 透過未受保護的第三方依賴項注入惡意代碼,導致供應鏈攻擊。

OWASP 前 10 名

開放 網路應用程式安全專案 (OWASP) Top 10 是最常見的 網路應用程式安全風險的綜合清單,源自廣泛的研究和調查。它定期更新,被廣泛認為是安全 網路應用程式開發的行業基準。主要風險包括:

高度可配置的應用程式伺服器、框架和雲端基礎設施可能存在安全配置錯誤,例如許可權過於寬泛、不安全的預設值保持不變或過於暴露的錯誤消息,從而為攻擊者提供了破壞應用程式的簡單方法。

如果身份驗證和訪問限制實施不當,攻擊者可能會輕鬆訪問受限制的資源。未經授權的使用者可能會獲得對敏感檔、系統或使用者許可權設置的訪問許可權。

這些攻擊利用接受泄露數據的 網路應用程式中的漏洞,例如 SQL 注入、作業系統命令注入和跨網站腳稿 (XSS)。透過向輸入欄位注入惡意代碼,攻擊者可以執行未經授權的命令、訪問敏感資料庫和控制系統。

弱加密金鑰、過時的演算法或硬編碼密碼等問題可能會導致敏感數據洩露。

在 2021 年 OWASP 十大排名中,該類別側重於基本設計缺陷和無效控制,而不僅僅是薄弱或有缺陷的實施。

CI/CD 安全挑戰

開發人員在整個 SDLC 和 CI CD 過程中面臨著幾個關鍵的安全挑戰。

缺乏對機密和敏感數據的可見性和意識可能會導致共用和跟蹤敏感訊息的問題。有效的機密管理涉及安全地儲存和處理機密,例如 API 金鑰、密碼和證書。頻繁需要訪問和儲存此資訊,這為威脅參與者提供了潛在的攻擊媒介。

開發人員還必須應對惡意代碼的意外存在,這些代碼可以透過外部干預注入,也可以由惡意行為或憑據被盜和濫用的員工內部注入。此代碼也可能來自未經驗證的來源或過時的第三方依賴項。

持續監控和掃描代碼庫和依賴項中的已知漏洞至關重要。威脅參與者可能會利用這些未修補的漏洞來擴散惡意代碼。

最後,原始程式碼本身可能會受到未經授權的訪問和篡改的威脅。如果沒有定期審計和遵守原始程式碼管理的最佳實踐,代碼庫的完整性和安全性可能會受到損害。

如何 保護 CI/CD 管道

為了應對 CI/CD 過程中的這些挑戰,開發人員必須實施強大的安全措施,包括:

什麼是 CI/CD 安全最佳實務?

雖然安全措施至關重要,但開發人員還必須在整個 SDLC 中採用持續的做法,以確保盡可能有效地實施 CI/CD 安全措施。

CI/CD 安全性最關鍵的地方在哪裡?

當涉及到 CI/CD 安全管道時,哪些流程和團隊受到的影響最大?瞭解這方面對於確保安全改進和資源分配給正確的團隊至關重要。

使用 CI/CD 安全性保護您的專案

確保 CI/CD 管道中的安全性對於保護軟體完整性、防止未經授權的訪問以及降低與軟體開發和部署相關的風險至關重要。透過實施全面、多層的 CI CD 安全實踐並使用安全的 CI/CD 工具,組織可以保護其 CI/CD 流程並提供安全的軟體。有效的 CI/CD 安全措施可增強軟體的可靠性和可信度,確保其滿足功能和安全要求。

瞭解OPSWAT的MetaDefender Software Supply Chain 如何保障整個供應鏈的安全,確保為您的專案提供全面的保護。

常見問題

什麼是 CI/CD 安全性?

CI/CD 安全是指在整個持續整合與持續交付 (CI/CD) 管道中分佈安全實作與措施。它著重於保護軟體開發中使用的自動化流程,以確保代碼變更從開發到部署的完整性、安全性與可靠性。

CI/CD 管道包括哪些內容?

CI/CD 管道涵蓋將新程式碼整合並部署到現有程式碼庫中,這可能是新增功能、生命週期品質改善或安全性與錯誤修正。對大多數組織而言,強大的 CI/CD 管道包括開發、整合、測試和部署階段。

為什麼 CI/CD 管道會有風險?

沒有適當安全措施的簡化 CI/CD 輸送管道會留下缺口,讓威脅份子有機可乘。常見的風險包括未經授權的存取、密碼管理不足、惡意程式碼注入、脆弱程式碼以及不安全的組態。這些弱點可能會危害軟體並暴露敏感資料。

最常見的 CI/CD 安全風險是什麼?

- 未經授權的存取:存取 CI/CD 管道的攻擊者可注入程式碼或竊取資訊。

密碼管理不足:API 金鑰或密碼處理不善可能導致外洩。

惡意程式碼:由威脅份子或相依性所注入的程式碼會危害應用程式。

脆弱程式碼:未修補或有瑕疵的程式碼為攻擊大開方便之門。

配置不安全:配置錯誤的環境可能導致資料洩漏或控制權喪失。

什麼是 OWASP Top 10?

OWASP Top 10 是定期更新的最常見 網路應用程式安全風險清單。它包括安全設定錯誤、存取控制破壞、注入、加密失敗和不安全設計等問題。它是識別和處理安全問題的業界基準。

開發人員在 CI/CD 中面臨哪些安全挑戰?

開發人員經常面對機密缺乏可見性、透過相依性引入惡意程式碼,以及未修補的弱點等問題。未經授權存取原始碼和不當的機密處理會增加風險。這些挑戰強調了一致安全監控與安全開發實務的必要性。

如何確保 CI/CD 管道的安全?

- 秘密管理:使用加密儲存庫儲存憑證。

自動化安全測試:整合工具以及早偵測弱點。

原始碼安全:使用程式碼檢閱和存取控制。

最小特權原則:僅限制必要的存取權限。

環境安全:以適當的控制隔離開發及生產環境。

CI/CD 安全性的最佳實作為何?

- 定期更新第三方相依性。

對 CI/CD 管道進行安全稽核。

使用記錄和警示系統監控管道中的威脅。

CI/CD 安全性最關鍵的地方在哪裡?

CI/CD 安全性在以下領域是不可或缺的:

DevSecOps

應用安全測試

Container 安全

基礎設施即代碼 (IaC)

合規性和治理

供應鏈安全

Patch Management

事件回應

微服務安全性

為什麼保障 CI/CD 管道的安全很重要?

CSecuring CI/CD pipelines 對於保護軟體完整性、防止未經授權的存取,以及降低整個軟體開發生命週期的風險至關重要。強大的 CI/CD 安全性有助於確保安全、可靠且合規的軟體交付。