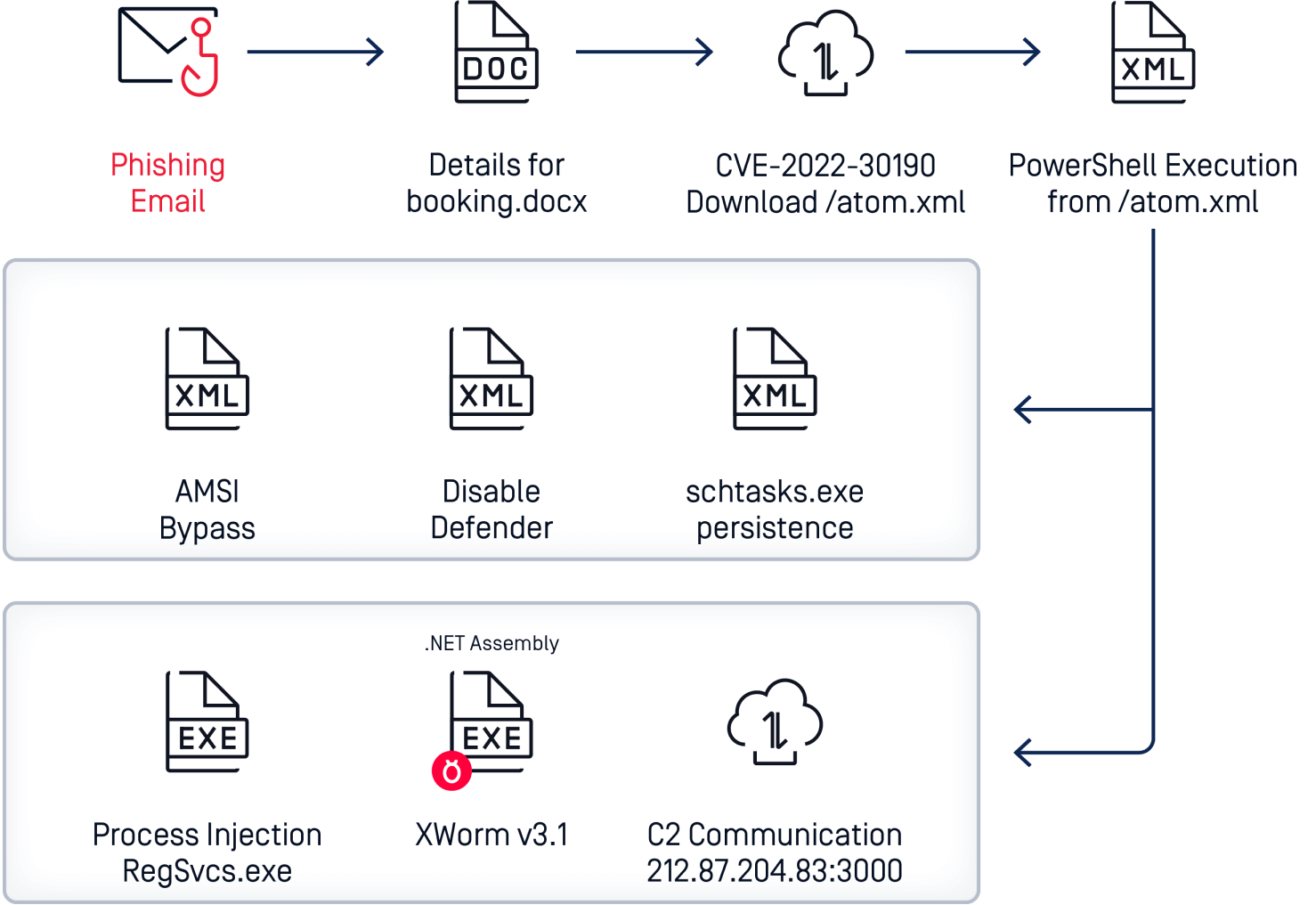

在網路安全領域,威脅不斷演變,促使需要先進的防禦機制。攻擊媒介的一種轉變涉及使用無巨集的辦公檔,正如 Securonix Threat Labs 報告的 “meme4chan” 事件所示,該事件利用了 CVE-2022-30190 Follina 漏洞——而不是巨集來武器化檔案並刪除混淆的 Power Shell 腳本,主要針對位於德國的製造、酒店、醫療保健公司和其他商業實體。

即使威脅隨著時間的推移而演變,Deep CDR(檔案無毒化) 技術仍然為這些無宏辦公檔案攻擊提供了強大的保護。這篇博文將說明如何。

了解威脅

Microsoft 的產品現在 預設阻止巨集 ,以防止基於巨集的攻擊。然而,此舉導致了策略的改變,攻擊者轉向基於零時差漏洞利用的技術來執行他們的惡意意圖,使這些偽裝的辦公檔案成為一種重大風險,可以在不被發現的情況下滲透到網路中。在meme4chan攻擊中,攻擊者首先發送帶有惡意Office檔附件的網路釣魚電子郵件,該電子郵件在打開時利用Microsoft Office檔案中的漏洞。該漏洞允許檔案中的嵌入物件執行包含惡意負載的 PowerShell 代碼。這最終會繞過惡意軟體掃描程式,禁用 Microsoft Defender,並最終執行名為 XWorm 的惡意蠕蟲。

對於傳統的電子郵件安全解決方案,這種攻擊是無法檢測到的,因為它不依賴於巨集,這是一種常見的眾所周知的攻擊模式。 OPSWAT Email Security 解決方案提供了解決風險和防止類似攻擊的關鍵功能。

深度檔案無毒化 (Deep CDR)

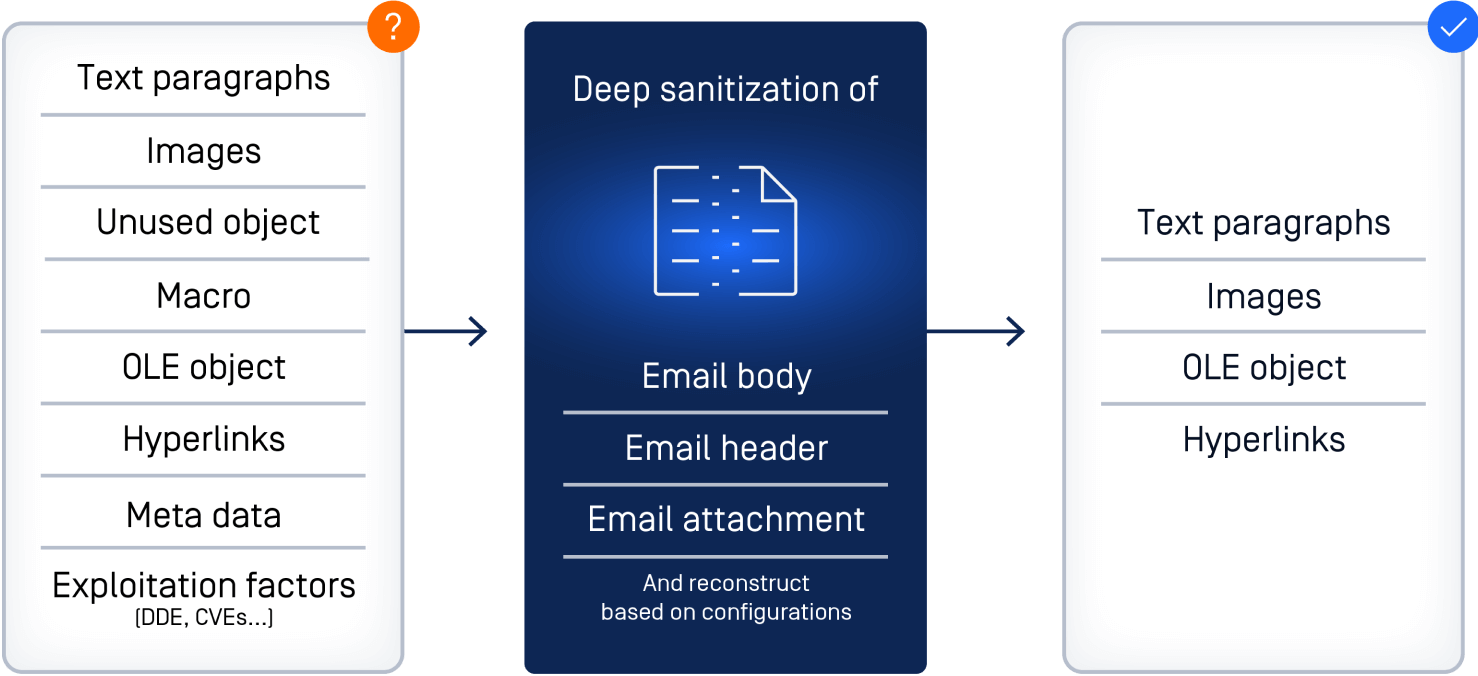

Deep CDR(檔案無毒化) 是一種 強大的對策。這是一種主動的預防性技術,透過將檔分解為元件並刪除或清理潛在的惡意元素(如嵌入物件、腳本和宏),無論它們是否是已知威脅,基本上可以“解除”檔中所有有害的活動物件。這可確保檔案中的任何惡意內容在啟動之前都會被中和,從而防止威脅。

刪除活動內容後,Deep CDR 會將檔案重建為原始格式,在確保其安全狀態的同時保持其可用性。透過清理每個檔,Deep CDR 可確保業務營運在不影響安全性的情況下無縫進行。

在以下領域應用深度CDR的優勢 MetaDefender Email Security 解決方案

Deep CDR 在打擊惡意無巨集辦公檔方面的有效性源於:

- 主動防護:Deep CDR 不依賴於已知的威脅特點或模式,而是解除所有活動內容的防備,在潛在威脅造成傷害之前消除它們。

- 保留可用性:Deep CDR(檔案無毒化) 在清理檔後會使用其功能完全重建檔案,確保業務連續性不會中斷。

- 全面覆蓋:Deep CDR 可清理各種檔案類型,包括受密碼保護的存檔,這是 惡意負載的另一種常見交付方法。

總之,像meme4chan這樣的無巨集辦公檔案攻擊的興起凸顯了對先進、主動的電子郵件安全措施的需求。深度檔案無毒化 (Deep CDR) 是一種先進的威脅防禦技術,用於 OPSWAT的 MetaDefender Email Security 該解決方案透過清理 120 多種檔案類型和來自惡意活動內容的電子郵件,保護組織免受使用未知和零時差漏洞的攻擊者的攻擊。Deep CDR 可確保您組織的電子郵件安全已做好充分準備,以應對不斷變化的網路威脅形勢。