當新功能發佈時 MetaDefender 訪問,想想有多少種方式可以利用它作為審查它的一部分總是很有趣的。 MetaDefender Access 功能強大且不斷發展的 playbook 功能提供了多種客製化解決方案,可説明您跨所有端點(無論它們是本地還是遠端)進行高階端點安全性或合規性檢查。為此,讓我們考慮一個最近以一種相對較新的方式出現的安全問題:朝鮮駭客使用一種稱為“自帶易受攻擊的驅動程式”(BYOVD)的技術來利用端點。最近,當得知Microsoft Windows沒有像假設的那樣 保護它 時,這個漏洞也是一個焦點。

攻擊總結

您可以 在此處閱讀有關此漏洞的更多資訊,但總而言之,駭客巧妙地利用了具有已知漏洞的驅動程式,該漏洞早已從大多數潛在攻擊目標中刪除。攻擊者透過使用電子郵件中的招聘廣告之類的內容來誘騙受害者,從而在目標設備上安裝驅動程式。該電子郵件包含一個惡意檔案,打開該檔案後,會感染設備並將驅動程式放置在可以使用其包含的漏洞的電腦上。

MetaDefender Access Playbook 功能:高階自適應解決方案

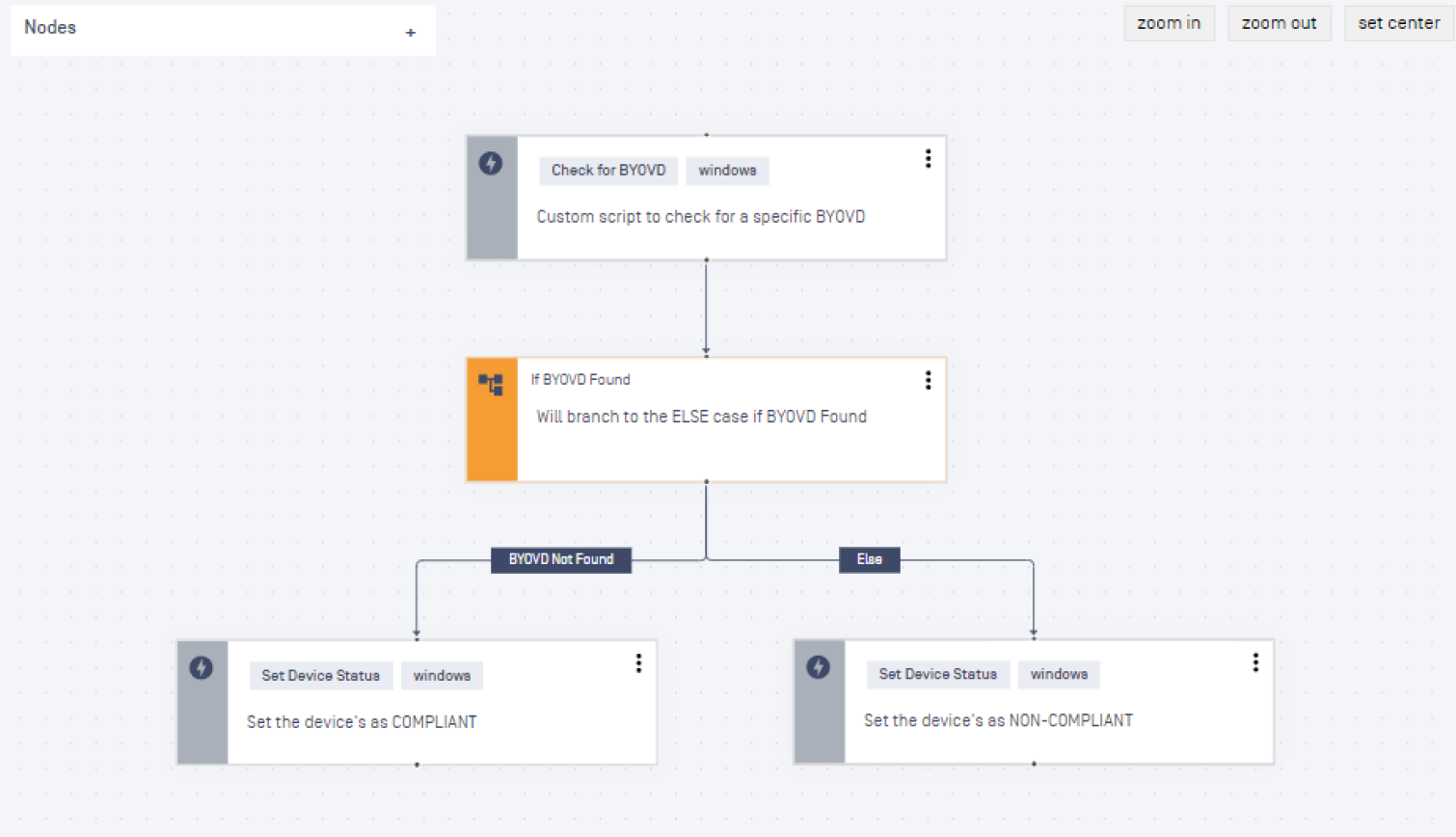

回到查看如何創造性地使用 playbook 功能 MetaDefender 訪問。如下所示,playbook 可以運行 Powershell 腳本,該腳本在攻擊者最有可能放置驅動程式的資料夾中檢查驅動程式的受損版本。如果在該版本中找到該檔,則找到該檔案的設備將被標記為不合規,並且可以阻止使用者的設備訪問任何受保護的資源(請閱讀此處 瞭解如何操作 MetaDefender 訪問可以保護應用程式免受不安全設備的侵害)。

然後,管理員和最終使用者將了解問題所在。管理員將看到設備被列為存在嚴重問題,最終使用者將收到一條客製化消息,告知他們被阻止的原因。然後,可以透過及早發現此問題來阻止橫向傳播。

這隻是另一個例子 MetaDefender 訪問可以提高端點安全性。對於涉及端點的任何給定零時差公告,無論是 Windows、macOS 還是 Linux, MetaDefender 訪問劇本可以讓你避免成為這些過於聰明的攻擊者的目標之一。

MetaDefender Access 是我們為組織提供的高階安全解決方案套件的一部分。要瞭解如何改進網路安全措施,請立即 聯繫我們的專家 進行演示。