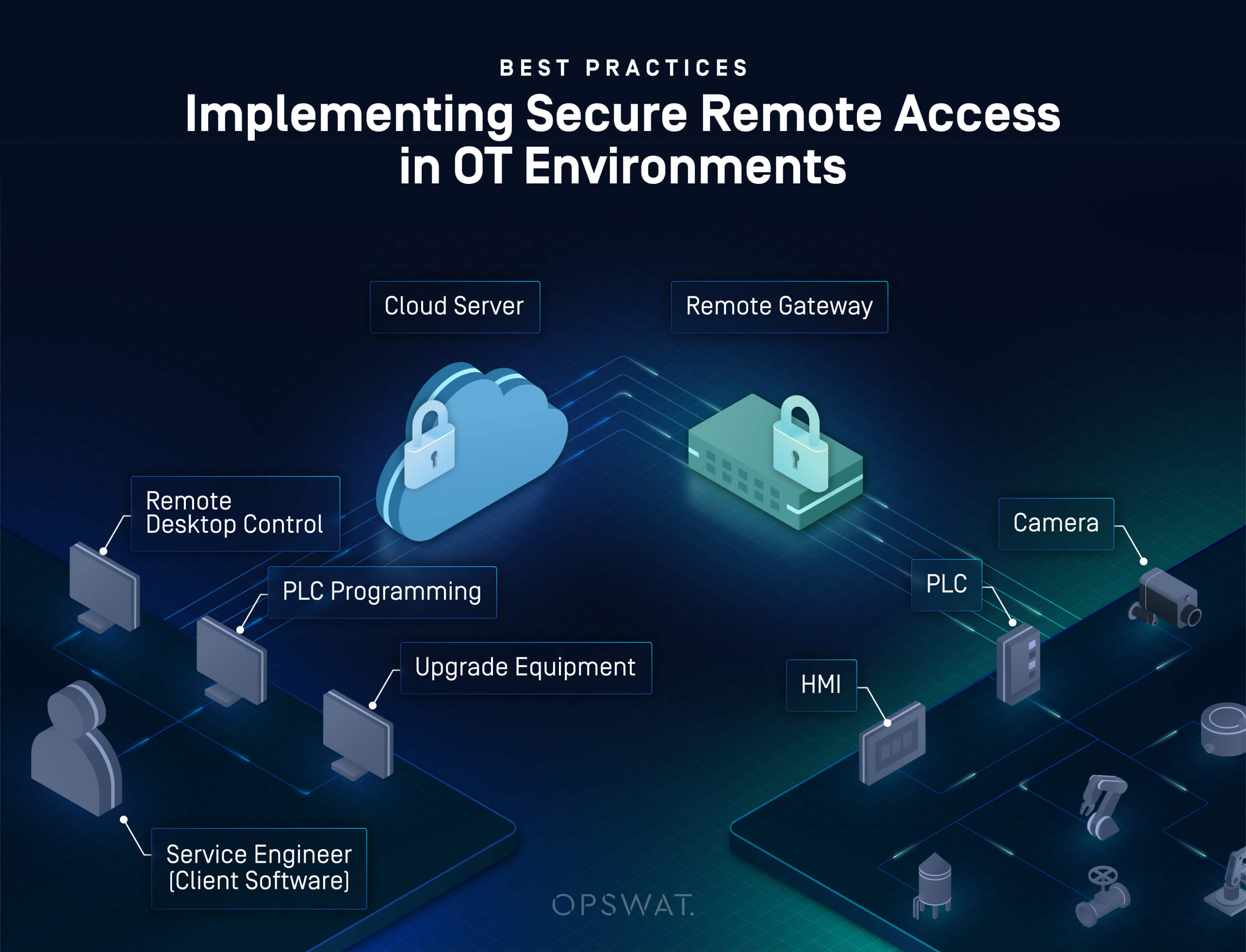

遠端存取已成為各種工業環境的重要需求,無論是要啟用第三方支援、遠端維護或即時故障排除。然而,在 ICSIndustrial 控制系統)或 OT(作業技術)環境中實施遠端存取會帶來新的網路安全挑戰。如果管理不當,可能會大幅增加攻擊面,並使關鍵系統暴露於網路威脅之下。

在工業環境中,企業通常會根據嚴格的 SLA(服務等級協議)來聘用第三方供應商或承包商,並要求及時的支援。這些支援模式通常需要遠端存取工業資產,有時甚至非常緊急。雖然傳統的解決方案,例如 VPN 和跳轉式伺服器很普遍,但它們並不總是足以滿足OT 網路獨特的安全需求。

為了降低遠端存取所帶來的額外風險,組織必須遵循這些基本建議和最佳實務:

1.最小化和集中化遠端存取路徑

為您網路中的所有遠端連線建立單一、受控的存取路徑。多重或臨時存取路徑會增加配置錯誤或疏忽的風險,讓攻擊者更容易利用您系統中的漏洞。透過存取控制解決方案的單一集中路徑,可提供更佳的可見性、監控及整體控制。

2.執行「最低權限」存取

嚴格應用並遵從「最小權限」原則。遠端使用者只能存取其任務所需的特定系統和功能 - 僅此而已。例如,如果第三方廠商只需要從 PLC 讀取資料,則應避免給予 WRITE 權限。對於承包商,應限制他們只能存取自己的系統或資產,並針對以時間為基礎的存取視窗、允許的作業和裝置範圍定義細緻的控制。

3.使用 DMZ 或代理伺服器隔離關鍵系統

防止遠端使用者直接存取關鍵的 OT 資產。所有遠端存取都應該透過 DMZ (非軍事區)、安全存取代理伺服器或單向閘道進行中介,以確保任何入站連線都不會直接接觸到敏感裝置。這些中介允許額外的檢查、記錄和政策執行。

4.在授予存取權之前驗證遠端端點

在允許任何裝置連線至您的 OT 網路之前,請強制執行端點狀況驗證,以確保它符合最低的安全性要求:

- 是否已安裝防毒軟體或防惡意軟體並已啟用?

- 最近是否進行過惡意軟體掃描?

- 端點上是否有已知的漏洞?

- 裝置是否已加密?

- 作業系統和軟體是否已完全修補?

此驗證可防止受到攻擊或不符合規定的端點成為進入工業環境的閘道。

5.啟用即時會話控制

工業現場的操作員應該保留控制權,以便在他們認為必要的任何時候監控、暫停或終止遠端會話。這項控制功能對於回應未經授權的活動、系統故障或潛在的安全事故至關重要。

6.記錄所有活動並與 SIEM 整合

所有遠端存取嘗試、驗證事件和會談中的活動都應該完整記錄,並可進行稽核。這些記錄應該轉送至 SIEM(安全資訊與事件管理)系統,以便進行即時監控、威脅調查與分析。適當的日誌保留與鑑識功能可縮短事件回應時間,並支援法規遵循要求。

由於遠端存取已成為工業作業不可或缺的一環,因此必須將保護遠端存取的安全放在首位。傳統的 IT 存取模式如果沒有適當的調整,就不能盲目套用到 OT 環境中。包括端點驗證、存取區隔、會話控制和集中式記錄在內的分層方式,對於防禦關鍵基礎建設的現代威脅來說至關重要。