光是 2025 年 1 月,NIST 就收到了4,085 個驚人的漏洞,隨著被主動利用的威脅激增,今年一開始就創造了異常高的風險。其中值得注意的是,CVE-2025-21298是 Microsoft Windows OLE 中的零點擊 RCE (遠端程式碼執行) 漏洞,CVSS 得分為 9.8。此安全漏洞允許攻擊者僅需誘騙使用者在 Outlook 中預覽惡意 RTF 電子郵件,即可入侵系統 - 無需點擊。

在這篇文章中,我們會剖析這個漏洞在技術上的細微差異,探索如何 OPSWAT MetaDefender Core如何減緩此類零時差威脅,並為企業提供可行的建議。

瞭解弱點

利用零點擊攻擊技術

零點擊攻擊利用軟體漏洞,在沒有任何使用者互動的情況下發動攻擊。這表示可以在使用者的裝置上安裝惡意軟體或執行其他惡意動作,而不需要目標按一下連結、開啟檔案或採取任何動作,因此特別危險且難以偵測。

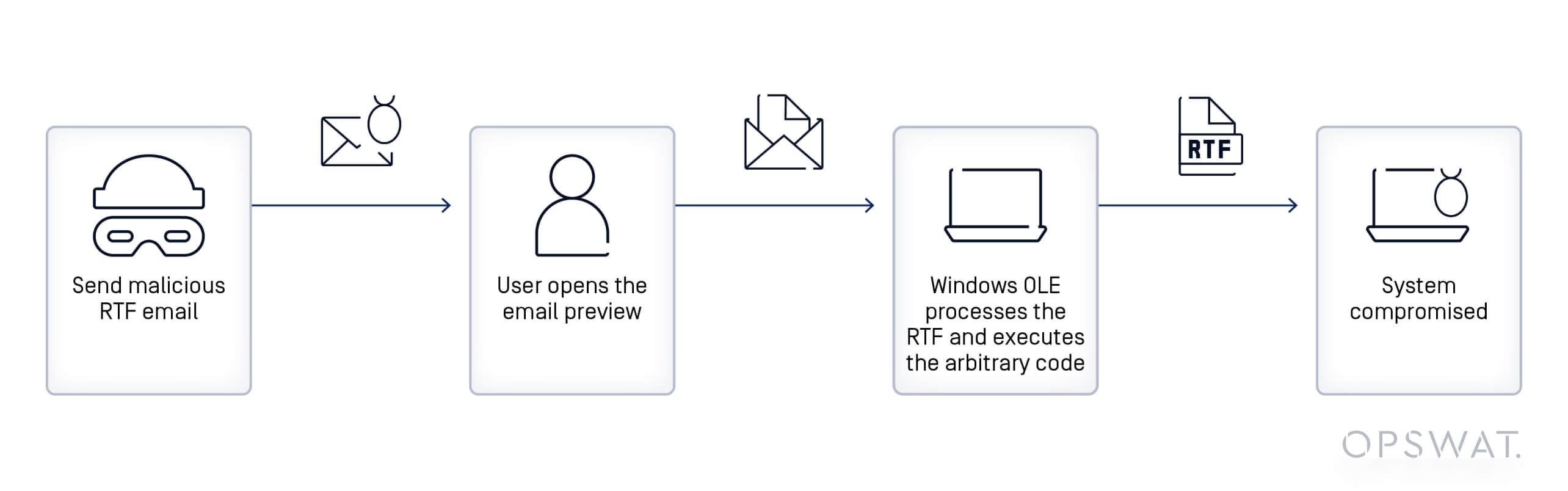

CVE-2025-21298 攻擊流程

此漏洞存在於 Windows OLE 系統中,特別是在 ole32.dll 圖書館的 UtOlePresStmToContentsStm 函式。此函式處理 OLE 儲存結構內的資料轉換,但包含記憶體損毀問題,攻擊者可利用此問題執行任意程式碼。

攻擊者透過電子郵件傳送特製的包含惡意 OLE 物件的 RTF 檔案。當收件者在 Microsoft Outlook 中開啟或預覽電子郵件時,電子郵件用戶端會處理附件。視窗 OLE 系統與內嵌物件接觸,利用易受攻擊的 UtOlePresStmToContentsStm 函數進行 OLE 處理。

在此階段,功能會嘗試轉換 OLE 儲存結構內的資料,導致記憶體損毀。此記憶體損毀會啟動 RCE,讓攻擊者能夠以與目前使用者相同的權限,在受攻擊的系統上執行任意指令。

針對 CVE-2025-21298 的概念驗證漏洞已發佈在GitHub上,以重現此攻擊。

使用OPSWAT MetaDefender Core防止零時差漏洞

零時差漏洞是現代網路安全中最具挑戰性的威脅,因為它們出乎意料地出現,在廠商尚未來得及釋出修補程式時就已被利用。這些嚴重的漏洞通常會立即造成系統入侵,讓防禦者只有極短的時間作出反應。CVE-2025-21298 是一個特別危險的零時差漏洞。

OPSWAT MetaDefender Core 位於進階威脅偵測與防禦的最前線,提供多層次的安全方法,尤其能有效對抗 CVE-2025-21298 等零時差攻擊。它利用MetaScan™Multiscanning、Deep CDR™和 Adaptive Sandbox來偵測威脅,並在威脅進入關鍵系統之前將其解除。

作為第一道防線,MetaScanMultiscanning 掃描會掃描包含惡意 RTF 檔案的電子郵件附件。34 個引擎中有 5 個可以偵測到 CVE-2025-21298。

接下來,Deep CDR 在保留檔案可用性的同時,會主動移除潛在的惡意元素,對檔案進行淨化。為了降低與 CVE-2025-21298 相關的風險,我們首先在Deep CDR 配置窗格下針對 RTF 啟用「移除內嵌物件」。

一旦啟用,Deep CDR 就會識別此嵌入物件為可疑節點,並移除 RTF。

Deep CDR 著重於惡意物件移除和檔案消毒,而Adaptive Sandbox 則透過使用模擬引爆來分析惡意行為和 IOC(入侵指標),提供額外的保護層。

實施建議

- 在電子郵件閘道部署Deep CDR ,以清除所有內嵌 RTF 的傳入檔案。

- 設定Adaptive Sandbox 以在傳送前安全地引爆可疑檔案。

- 對潛在的剝削企圖實施全面監控。

企業為何信任OPSWAT 的Advanced Threat Detection 與防禦功能?

各行各業的組織,包括金融、醫療保健和關鍵基礎設施,都仰賴OPSWAT MetaDefender Core 的功能:

- 領先業界的零時差防護: Deep CDR 和Adaptive Sandbox 等先進安全措施可針對新興威脅提供無與倫比的防護。

- 法規遵循支援: OPSWAT 解決方案透過確保嚴格的檔案清除政策,協助符合 GDPR、HIPAA 和 NIST 等安全標準。

- 與現有安全基礎架構無縫整合: MetaDefender Core 可與 SIEM、防火牆及端點防護平台整合,以進行全面的威脅偵測與防禦。

- 適用於企業環境的擴充性:專為處理大量資料而設計,可在不影響效能的情況下確保安全性。

結束語

CVE-2025-21298 對組織構成嚴重威脅,但只要採取主動的安全措施,企業就能避免災難性的漏洞。OPSWAT MetaDefender Core 擁有Deep CDR、MetaScanMultiscanning和Adaptive Sandbox 功能,可針對零時差攻擊提供最先進的防護。透過實施多層次的安全策略,並利用OPSWAT的先進威脅防禦技術,組織可以有效地消除新興的網路威脅,並保護其關鍵資產。