什麼是資料安全管理?

資料安全管理 是在數位資訊的整個生命週期中保護其免於未經授權的存取、損壞或竊取的過程。它涉及政策、技術和程序的實施,以確保資料的機密性、完整性和可用性(也稱為 CIA 三要素)。

組織仰賴資料安全管理來強制遵守資料隱私權法規、降低資料遺失或外洩的風險,並維持與利害關係人之間的信任。它整合了DLP(資料遺失防護)、加密和存取控制等策略,以管理和降低整個數位生態系統的風險。

資料安全管理 vs. 資訊安全管理 vs. 網路安全管理

資料安全管理、資訊安全管理和網路安全管理雖然密切相關,但卻包含不同的範圍:

- 資料安全管理特別著重於保護資料資產免受威脅。

- 資訊安全管理的範圍較廣,包含所有形式的資訊保護,不論是數位或實體資訊。

- 網路安全管理涵蓋系統、網路和程式對數位攻擊的防禦。

簡而言之,資料安全屬於資訊安全的範疇,而資訊安全又隸屬於網路安全這個範疇。

為什麼資料安全管理很重要?

資料安全管理不善可能導致資料外洩、法規罰款、營運中斷和聲譽受損。隨著資料數量和網路威脅不斷增加,組織必須主動管理資料的儲存、存取和保護方式。

有效的資料安全管理在資料復原方面扮演重要角色,可讓企業從事故中復原並保持連續性。它也是符合 GDPR、HIPAA、CCPA 和 PCI DSS 等法規遵循標準的關鍵。

法規遵循與法律義務

資料安全管理透過建立符合資料保護法的控制,直接支援法規遵循。不遵守法規可能會導致巨額罰款和處罰、法律責任,以及失去客戶的信任。

透過實施主動式資料外洩防護(DLP)、加密和安全儲存通訊協定,組織可以證明在保護敏感資訊方面已盡了應盡的努力。

核心原則:CIA 三要素

CIA 三要素以三個核心原則構成資料安全管理的基礎:

- 保密性:可確保只有授權使用者才能存取敏感資料。

- 完整性:可保證資料的正確性、可靠性及未經修改。

- 可用性:確保資料可在需要時存取。

平衡這三大支柱可協助組織達成安全目標,同時支援作業效率。

在資料安全管理中應用 CIA 三要素

CIA 三要素 (機密性、完整性和可用性) 是資料安全性的基本要素。每個元素都在保護資料的整個生命週期中扮演關鍵的角色,而真實世界的情境通常需要依據使用個案的不同而優先處理不同的方面。

保密性:保護敏感資料

保密性可確保只有授權的個人才能存取敏感資料。主要實作包括:

- RBAC (角色存取控制):根據使用者角色分配存取權限,限制資料暴露於需要者。

- 加密性:保護資料在靜止和傳輸過程中的安全,使其在沒有正確解密金鑰的情況下無法讀取。

舉例來說,在醫療照護方面,病患記錄會加密以維護機密性,確保符合 HIPAA 等法規。

完整性:確保資料準確性

完整性可確保資料準確無誤、不受改變。技術包括:

- 比對與驗證:透過比較校驗和來驗證資料的完整性,以確保沒有未經授權的變更。

- 版本控制:追蹤並管理資料變更,必要時可復原先前版本。

在財務方面,版本控制可確保財務資料的準確性和可審核性,防止報告出錯。

可用性:確保在需要時可以存取

可用性可確保經授權的使用者能夠存取資料。主要做法包括:

- 備援系統:備份系統可在其中一個系統故障時啟動,以確保持續存取。

- 定期備份:確保資料在意外遺失、硬體故障或網路攻擊時可以還原。

在醫療照護方面,備份系統對於確保即時存取重要的病患資料至關重要。

資料安全管理的主要元件與技術

現代資料安全管理依賴技術與策略控制的結合,在敏感資訊的整個生命週期中提供保護。每個元素都在形成全面、分層的防禦系統中發揮關鍵作用:

存取控制與驗證

這些機制可確保只有授權使用者才能存取特定資料。RBAC、MFA(多因素驗證)和集中式 IAM(身分與存取管理)系統等技術可限制存取,並降低因憑證洩露而導致資料外洩的風險。

加密與資料遮蔽

加密透過將資料轉換為沒有適當解密金鑰便無法讀取的格式,以確保資料在靜止和傳輸過程中的安全。另一方面,資料遮蔽可透過遮蔽敏感資訊來保護敏感資訊,尤其是在測試或訓練等非生產環境中,以防止意外洩漏。

資料外洩防護(DLP)

DLP 工具可監控資料的使用與移動,以偵測並防止未經授權的共用、洩漏或傳輸敏感資訊。DLP 解決方案可自動攔截有風險的行為,或提醒管理員可能違反政策。

威脅偵測與事件回應

主動式監控工具可即時偵測異常或惡意活動。當發現威脅時,結構化的事件回應計畫可協助控制漏洞、調查其根本原因,並應用所學到的經驗來加強未來的防禦。

這些技術與實務共同創造出深度防禦架構,可將弱點降至最低,並將有效应對威脅的能力提升至最高。

存取控制與驗證

有效的存取管理是確保只有授權人員才能存取敏感資料的關鍵。

- RBAC根據使用者的角色限制存取權限,確保員工只能看到與其職責相關的資料。

- MFA(多重身份驗證) 增加了另一層保護,要求使用者透過多種方法驗證身份。

- IAM(身分與存取管理) 可集中並簡化對誰有存取權的監督,提高整個組織對資料存取的能見度與控制。

資料遺失防護 (DLP) 與資料遮蔽

資料遺失防護 (DLP)工具可監控和追蹤敏感資料在系統之間的移動,防止未經授權的共用或洩漏。透過識別有風險的行為模式,DLP 可以攔截潛在威脅或提醒管理員。

另一方面,資料遮蔽會混淆敏感資訊,即使在測試或開發等非生產環境中也能確保安全。此技術可讓團隊在使用真實資料時,不會暴露在不必要的風險中。

加密與保護儲存安全

加密可確保無論資料是儲存在伺服器上(靜態加密)或在網路上傳輸(傳輸中加密),未經授權的使用者都無法讀取。透過採用加密,企業可以保護敏感資料不被竊取,即使資料被截取也沒問題。

儲存安全解決方案透過保護資料儲存庫免受攻擊,進一步加強這種保護,確保敏感檔案不會受到未經授權的存取和外洩。

威脅偵測與事件回應

主動式威脅偵測系統可讓組織在潛在的安全威脅發生時即加以識別和回應。

- 即時監控可提醒安全團隊注意異常活動,協助他們迅速採取行動。

- 事件回應規劃可確保組織做好準備,在發生安全漏洞時採取快速有效的行動。

- 事故後鑑識可讓團隊調查出錯的原因,從事件中學習,並加強防禦,以防止未來再發生事故。

資料備份與復原

實施強大的備份策略,例如 3-2-1 規則 (三份資料副本、兩種不同多媒體裝置、一份異地備份),可確保即使發生系統故障或網路攻擊,也能隨時復原重要資料。

災難復原規劃概述了資料遺失時要採取的步驟,以確保業務連續性和最小停機時間。這些措施可確保組織能從意外中斷中快速恢復,並恢復營運。

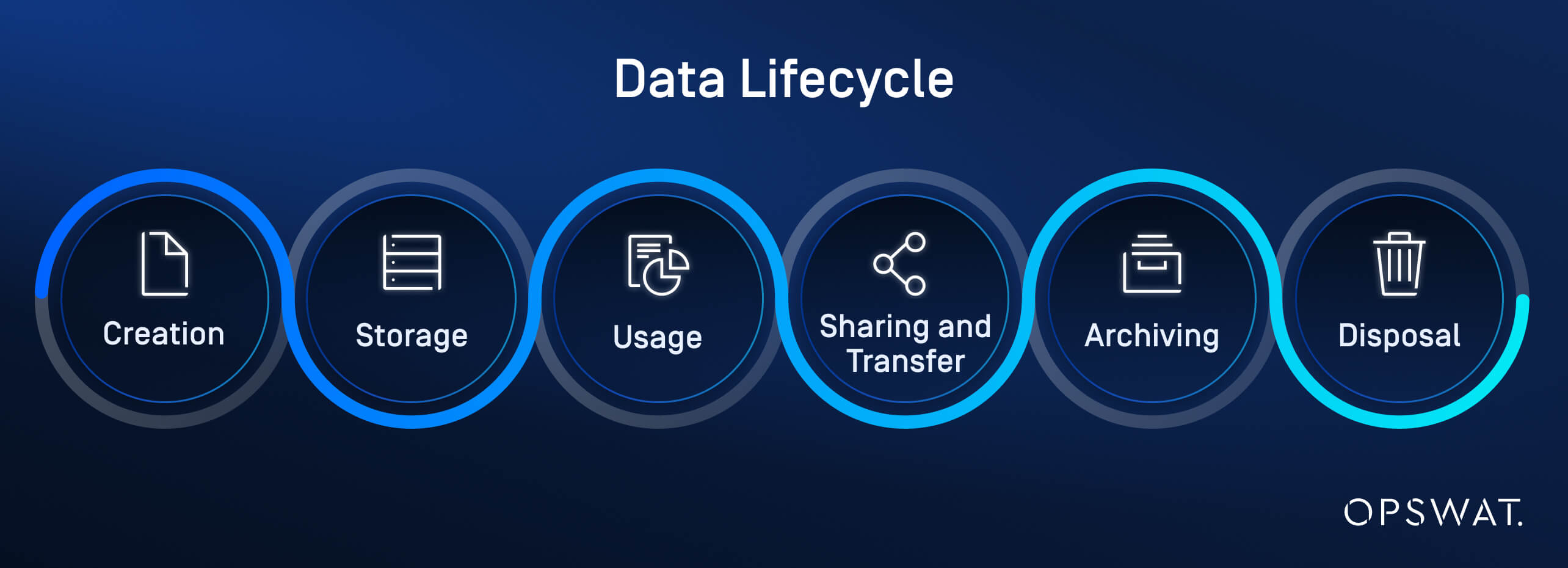

資料生命週期管理與處理程序

有效的資料安全性不只是在儲存和傳輸過程中提供保護,在資料從建立到刪除的整個生命週期中管理資料也非常重要。這包括在建立、儲存和使用過程中確保資料安全,以及確保各方之間的安全共用和傳輸。

將舊資料歸檔,並妥善棄置過時或不必要的資料,可進一步降低安全漏洞的風險,確保敏感資訊在不再需要時不會外洩。

資料處理的最佳實務

- 資料最小化:只收集和保留必要的資料。

- 資料分類:依敏感度標示資料。

- 安全移轉資料:使用加密通道和存取控制進行資料傳輸。

採用資料處理的最佳實務對於保護敏感資訊至關重要。資料最小化是指只收集絕對必要的資料,且保留時間不得超過所需時間。資料分類可確保根據敏感度標示所有資料,以應用適當的安全層級。

安全資料移轉作法:例如使用加密通道和存取控制進行資料傳輸,可進一步降低資料在跨系統移動時遺失或暴露的風險。

閱讀有關保護數位醫療照護資料的資訊。

安全政策、治理與訓練

資料安全不只是技術的問題,也是強大的政策、管理和訓練的問題。明確的政策設定了資料保護的期望,而管理架構則確保這些政策能有效執行。持續的訓練可讓員工瞭解最新的安全威脅和最佳實務。

政策制定與執行

安全政策應符合組織目標,並定義存取控制和資料處理程序。執行工具(例如政策式存取控制)可確保合規性,而定期稽核則可評估這些政策的有效性。

資安意識與內部威脅管理

定期訓練可幫助員工認清網路釣魚等威脅,並遵循安全作法。監控使用者行為中的可疑活動也有助於偵測內部威脅,確保能及早發現和降低風險。

如何實施資料安全管理:循序漸進的方法

1.評估當前安全狀態。

2.識別資料資產、威脅和弱點。

3.選擇技術和控制。

4.部署和整合工具。

5.持續監控。

6.透過定期檢討和稽核來改善。

資料安全管理架構與標準

這些廣受歡迎的架構提供詳細的指導,可協助組織避免被處以法規罰款:

- ISO/IEC 27001:國際資訊安全管理標準

- NIST 網路安全框架:美國網路安全風險管理標準

- CIS 控制: 網路防禦的可行最佳實務

實務中的資料安全管理:使用案例與產業範例

資料安全管理在各行各業都至關重要,每個行業都有其獨特的需求與挑戰。以下是幾個使用案例,說明組織如何在實務中實施資料安全:

這些使用案例說明不同部門如何實施一系列技術和最佳實務,以確保資料安全並符合特定產業的法規。

瞭解更多資訊

瞭解OPSWAT 的 MetaDefender Storage Security如何協助組織掃描、保護及管理跨資料庫的敏感檔案。

常見問題 (FAQ)

什麼是資料安全管理?

資料安全管理 是在數位資訊的整個生命週期中保護其免於未經授權的存取、損壞或竊取的過程。它涉及政策、技術和程序的實施,以確保資料的機密性、完整性和可用性(也稱為 CIA 三要素)。

為什麼資料安全管理很重要?

資料安全管理不善可能導致資料外洩、法規罰款、營運中斷和聲譽受損。

資料管理安全性如何運作?

資料管理安全性的運作方式是實施分層控制,例如存取控制、加密、DLP 和監控,以保護整個生命週期內的資料免受威脅和未經授權的存取。

如何實施資料安全管理?

- 評估當前安全勢態。

- 識別資料資產、威脅和弱點。

- 選擇技術和控制。

- 部署和整合工具。

- 持續監控。

- 透過定期審查和稽核來改善。

資料安全管理 vs. 資訊安全管理 vs. 網路安全管理?

- 資料安全管理特別著重於保護資料資產免受威脅。

- 資訊安全管理的範圍較廣,包含所有形式的資訊保護,不論是數位或實體資訊。

- 網路安全管理涵蓋系統、網路和程式對數位攻擊的防禦。

簡而言之,資料安全屬於資訊安全的範疇,而資訊安全又隸屬於網路安全這個範疇。

資料處理的最佳做法是什麼?

- 資料最小化:只收集和保留必要的資料。

- 資料分類:依敏感度標示資料。

- 安全移轉資料:使用加密通道和存取控制進行資料傳輸。

CIA 三要素如何應用於資料安全管理?

CIA 三要素 - 保密性、完整性和可用性 - 是資料安全管理的基礎。它可確保只有授權使用者才能存取資料、保持準確和不變,並在需要時可用。

什麼是資料生命週期管理?

資料生命週期管理包括在建立、儲存和使用過程中確保資料安全,以及確保各方之間的安全共用和傳輸。

資料安全管理的關鍵要素是什麼?

資料安全管理的主要元件包括存取控制與驗證、加密與資料遮蔽、資料 遺失防護 (DLP)、備份與復原、威脅偵測與事件回應,以及資料生命週期管理。

資料安全與管理的三大支柱是什麼?

這三大支柱是機密性、完整性和可用性,統稱為CIA 三要素。這些原則指導所有資料安全策略。

資料安全的最大風險是什麼?

最大的風險包括 內部威脅、設定錯誤的系統,以及 複雜的網路攻擊如勒索軟體。

誰負責資料安全?

IT 團隊、資料擁有者、合規官員和員工共同分擔責任。安全文化和明確界定的角色有助於確保責任。