儘管網路安全取得了進步,但惡意攻擊仍然比以往任何時候都更加普遍。近年來,漏洞一直被用作主要武器,我們可以發現它們在最近的許多攻擊事件中被使用,包括 Microsoft Follina 漏洞攻擊 和 俄烏網路戰爭。因此,在不安全狀態下有效保護資料安全至關重要。安全存取服務邊緣 (SASE) 和 雲端 存取安全中斷 (CSAB) 是此問題的關鍵。

多年來,SASE 的話題一直在不斷討論。這種類型的網路架構體現了企業安全網路模型的願景,在於定義網路安全閘道、雲訪問、防火牆和零信任網路等網路邊界。2022 年初,Gartner 提出了一個新概念 保護 服務邊緣 (SSE),取代了原來的 雲端 Access Security Broke (CSAB) 的概念,主要是因為疫情的爆發改變了我們今天的工作方式。以前的辦公環境轉變為混合辦公室或完全遠端的辦公環境。 OPSWAT MetaDefender Access 和 MetaDefender Core,以及專有的深度CDR技術,是這種混合辦公室的基本組成部分。

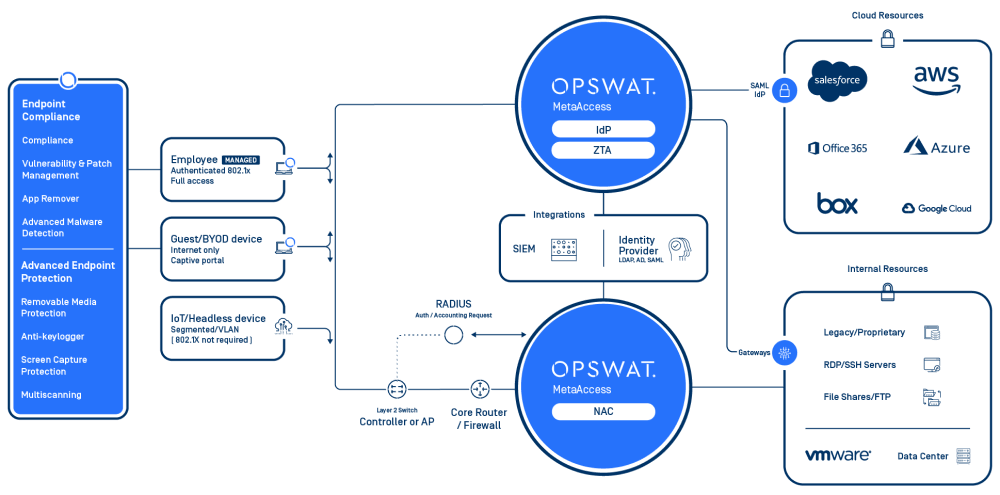

嚴格的安全邊界 OPSWAT MetaDefender 訪問

OPSWAT MetaDefender 無論最終使用者是在家中、辦公室還是在遠端位置,也無論資料和應用程式是在本地還是在雲中,Access 都能在單個平臺中解決安全訪問和設備合規性問題。當使用者連接到網路時, MetaDefender Access 檢查端點的合規性,並透過標準安全檢查(如操作系統和防病毒)檢查設備,然後更深入地進行風險和漏洞評估,並能夠檢測 5,000 多個第三方應用程式並對其進行指紋識別。同時,它還可以與 MetaDefender Core 為企業提供更高的安全性。

零信任安全:多防毒引擎掃描和Deep CDR(檔案無毒化) 如何檢測未知威脅

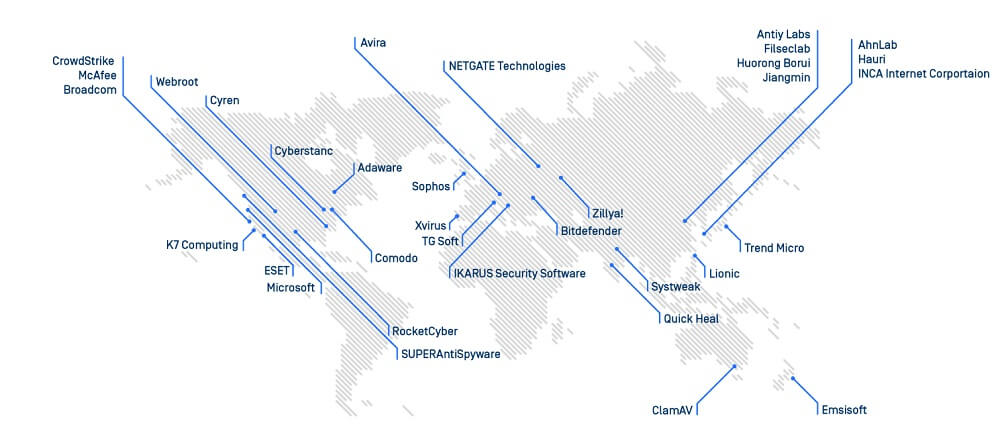

基於零信任安全模型, OPSWAT MetaDefender Core 是一種高階威脅防禦解決方案,可檢測、分析和消除惡意軟體和零時差攻擊。的一些主要特點和優勢 MetaDefender Core 包括 多防毒引擎掃描 和深度 CDR(深度檔案無毒化) 技術。

OPSWAT 多重 掃描允許您使用本地和雲中的 30 多個反惡意軟體引擎掃描檔,透過使用簽名、啟發式和機器學習實現超過 99% 的檢測率。透過多防毒引擎掃描,您可以避免由單個供應商的潛在限制造成的風險,這可能是由於不允許供應商在某些地理區域或政府機構營運。

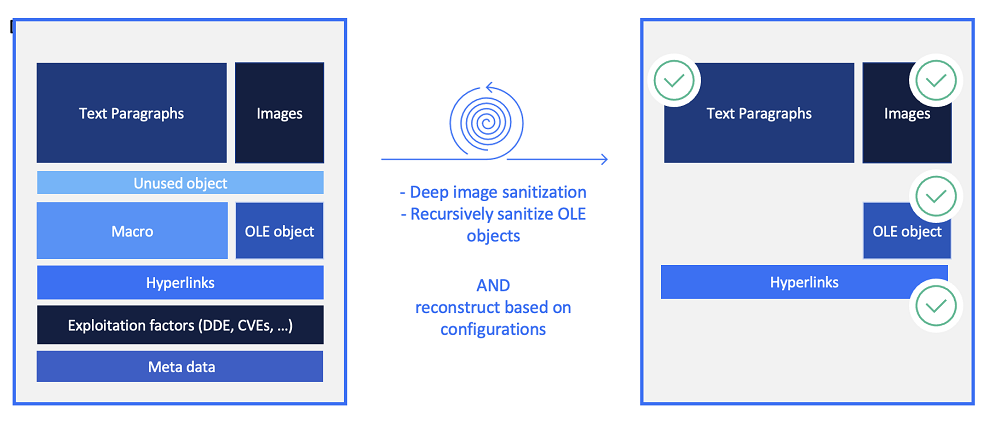

分解Deep CDR(檔案無毒化):工作原理

Deep CDR(檔案無毒化),也稱為 檔清理,是背後的主要驅動力 MetaDefender Core.正如您應該始終對雙手進行消毒以防止病毒進入您的家庭一樣,您也應該對試圖進入公司網路的檔進行消毒。如果所有檔案在進入公司網路之前都已撤防,那麼這些檔一旦進入公司網路就不會構成威脅。

因此 OPSWAT的理念:不信任檔。不信任任何設備。

“隨著惡意軟體沙箱規避技術的改進,在郵件閘道上使用 CDR 作為沙箱的補充或替代方案將會增加”

打擊網路釣魚:優化防禦,Gartner。

已知漏洞可以被利用,但也有許多 未知 的攻擊面。零時差攻擊往往會利用漏洞管理生命週期(發現、評估和修正),因此許多安全防禦措施無法檢測到攻擊。Deep CDR 解除了所有可能使用的媒體,以便使用者在存取檔時處於安全狀態,從而確保強大的邊境安全保護。

下面是一個示例:當檔案中存在自然界中不應存在的物體時,撤防後,同一檔仍可正常使用,並清理並移除該防彈物體。

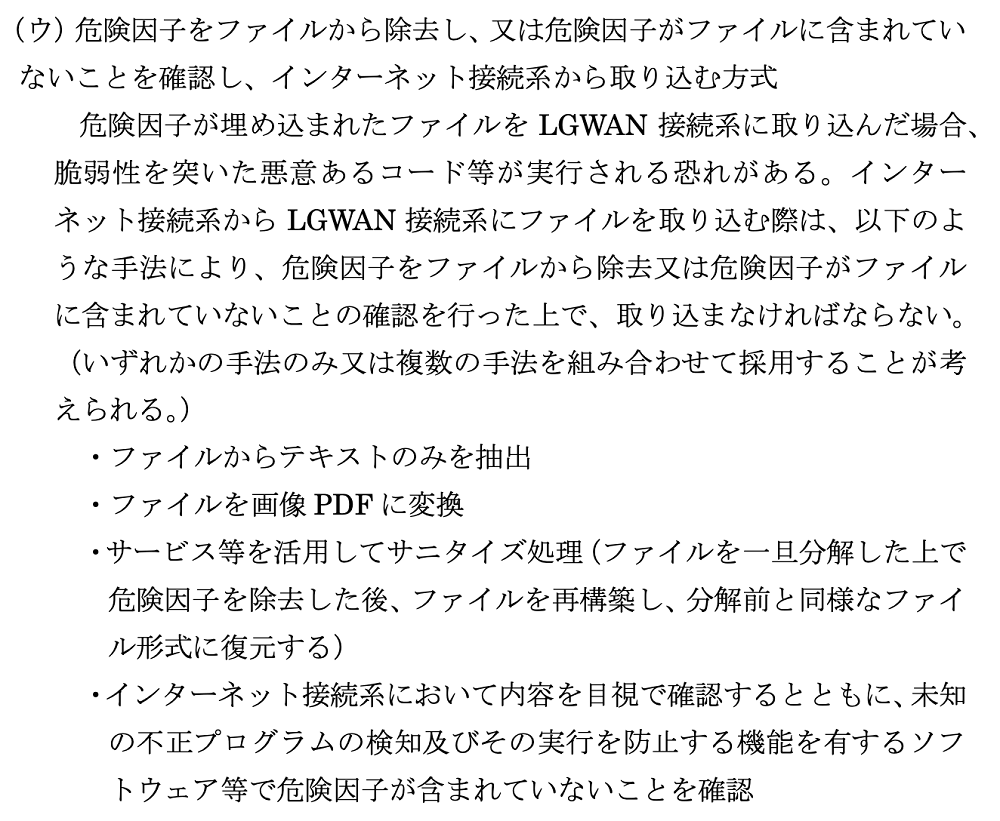

2022 年 3 月,日本總務省發佈了地方政府資訊安全政策 指南。這些指南的關鍵點是關注地方政府廣域網 (LGWAN)。他們還提到了消除檔案交換中的風險因素和加強檔使用過程中的安全性的重要性,進一步鞏固了在關鍵網路中實施深度CDR的必要性。

- ファイルからテキストのみを抽出(Extract only text from files)

- サービス等を活用してサニタイ|処理(ファイルを一旦分解した上で危険因子を除去した後、ファイルを再構築し、分解前た後、ファイイルを再構築し、分解前た後、ファァァイルを再構築し、分解前た後、ファイक़同様なファイル形式に復元する)使用安全服務清理檔.(撤防檔並消除風險因素後,重建檔並將其恢復到與以前相同的檔格式)

OPSWAT 採用Deep CDR技術,強化企業的安全邊界。現在你可以申請了 MetaDefender Core 技術 Email Security、 網路安全、 檔案安全儲存、 Kiosk, Vault 等應用場景。另外 MetaDefender Core 透過API ,可以更輕鬆地將深度CDR技術整合到各種環境中,例如雲、本地、封閉網路和Docker部署架構。

如果您有興趣建立一個強大的安全系統來保護關鍵資產,請隨時聯繫我們的 網路安全專家 以獲取更多資訊!