而 MetaDefender Access 具有一套開箱即用的深入而廣泛的合規性檢查,有時,擁有 網路訪問控制解決方案 的組織有獨特或專有的理由超越我們在盒子里提供的功能。 開箱即用 MetaDefender 訪問,再加上 MetaDefender Endpoint,可以檢查的不僅僅是基本的設備合規性和安全性要求,以避免罰款並避免面向端點的攻擊。透過添加客製化合規性手冊, MetaDefender 透過訪問,可以非常輕鬆地檢查特定於某些組織的一次性端點合規性或設備安全要求。

為什麼 MetaDefender Access 添加了對客製化合規性 playbook 的支援

MetaDefender Access 已具有支援使用 PowerShell 或 Bash(適用於 macOS 和 Linux)的客製化檢查功能。但是,大多數客戶不希望使用腳本語言來創建額外的合規性或安全性檢查,因為它會使流程進一步複雜化。 根據客戶的要求,為合規性策略提供更大的靈活性和可擴充性 MetaDefender 不依賴於腳本的訪問, OPSWAT 引入了可視化定義合規性手冊的功能,可用於 MetaDefender 用於執行客製化條件檢查的訪問策略。

如何配置客製化合規性 Playbook

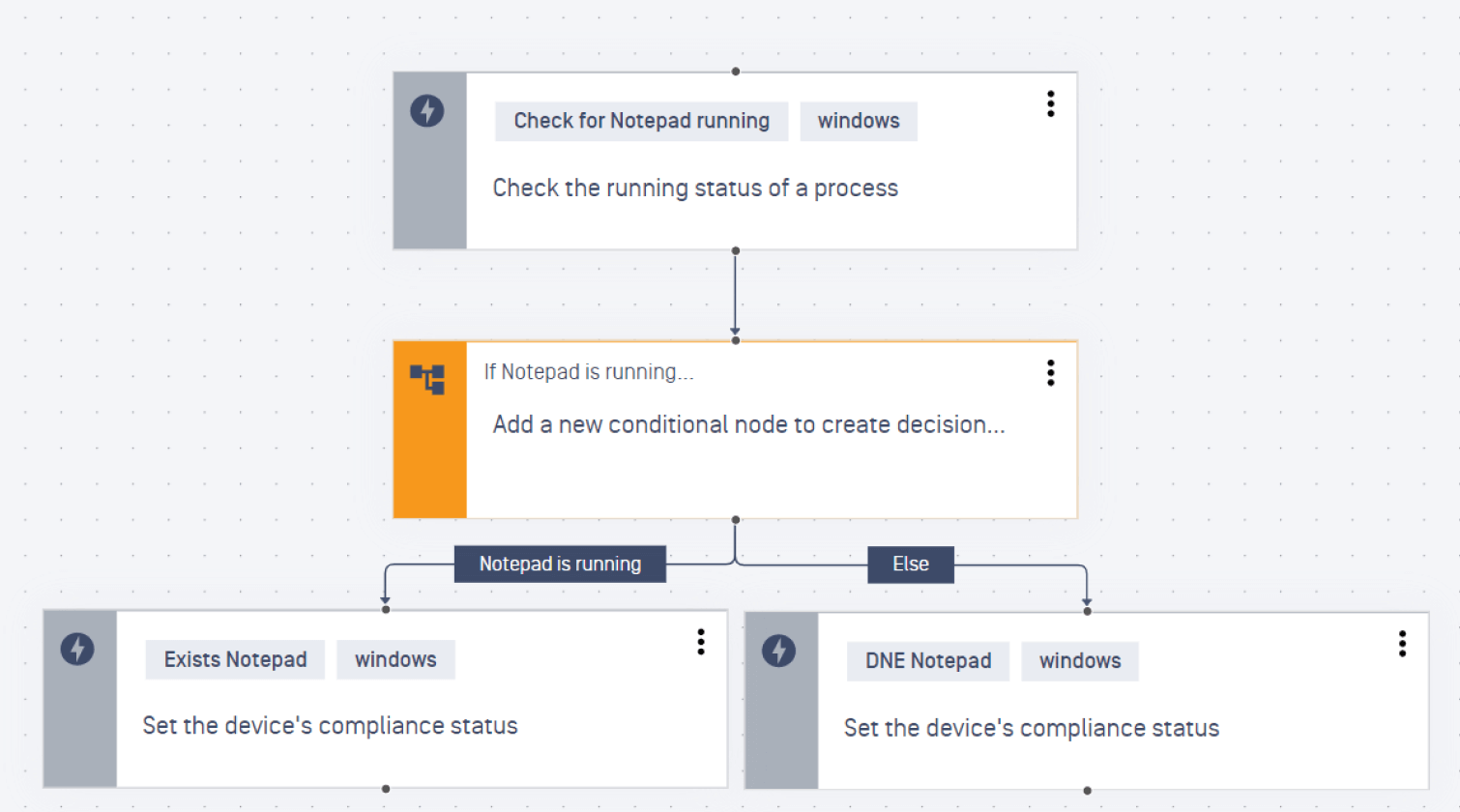

這些 playbook 以圖形方式編輯(請參見下圖),每個 playbook 都包含一組要對設備執行的操作,例如提取註冊表項的值、檔屬性或內容中的值或有關進程的資訊。 從設備獲取值後,可以有條件地執行操作,將設備移動到其他設備組或設置設備狀態(例如, 將設備標記為不合規)。

以下是我們在客戶群中遇到的一些客戶案例示例:

- 確認端點上安裝的特定第三方應用程式的配置方式可確保啟用加密功能。

- 檢查註冊表項或其他線索,這些線索表明設備容易受到零時差漏洞的攻擊,並將設備置於警告狀態,以便安全團隊可以確保及時修正所有此類設備。

- 如果其中一個主要合規性檢查失敗,則採取回退操作。例如,如果反惡意軟體檢查發現未正確安裝和配置可接受的解決方案,則可以將設備放置在導致 MetaDefender Endpoint掃描設備 OPSWAT的多防毒引擎掃描技術(對設備上的檔運行 20+ 引擎)。

此圖讓您瞭解 Playbook 的可視化編輯器。它展示了客製化合規性 Playbook 如何與 VMware Horizon 進行交互,這是由來已久的 OPSWAT 夥伴。

本手冊是上述第三個客戶案例的示例。它檢查是否在端點上安全地配置了第三方應用程式,以及它是否保持這種狀態。 如果設備使用者透過編輯配置檔手動覆蓋配置,則此安全檢查將失敗,並且設備將被視為不合規。

了解我們如何與 Vmware 合作,為 OT 專業人士

諮詢專家

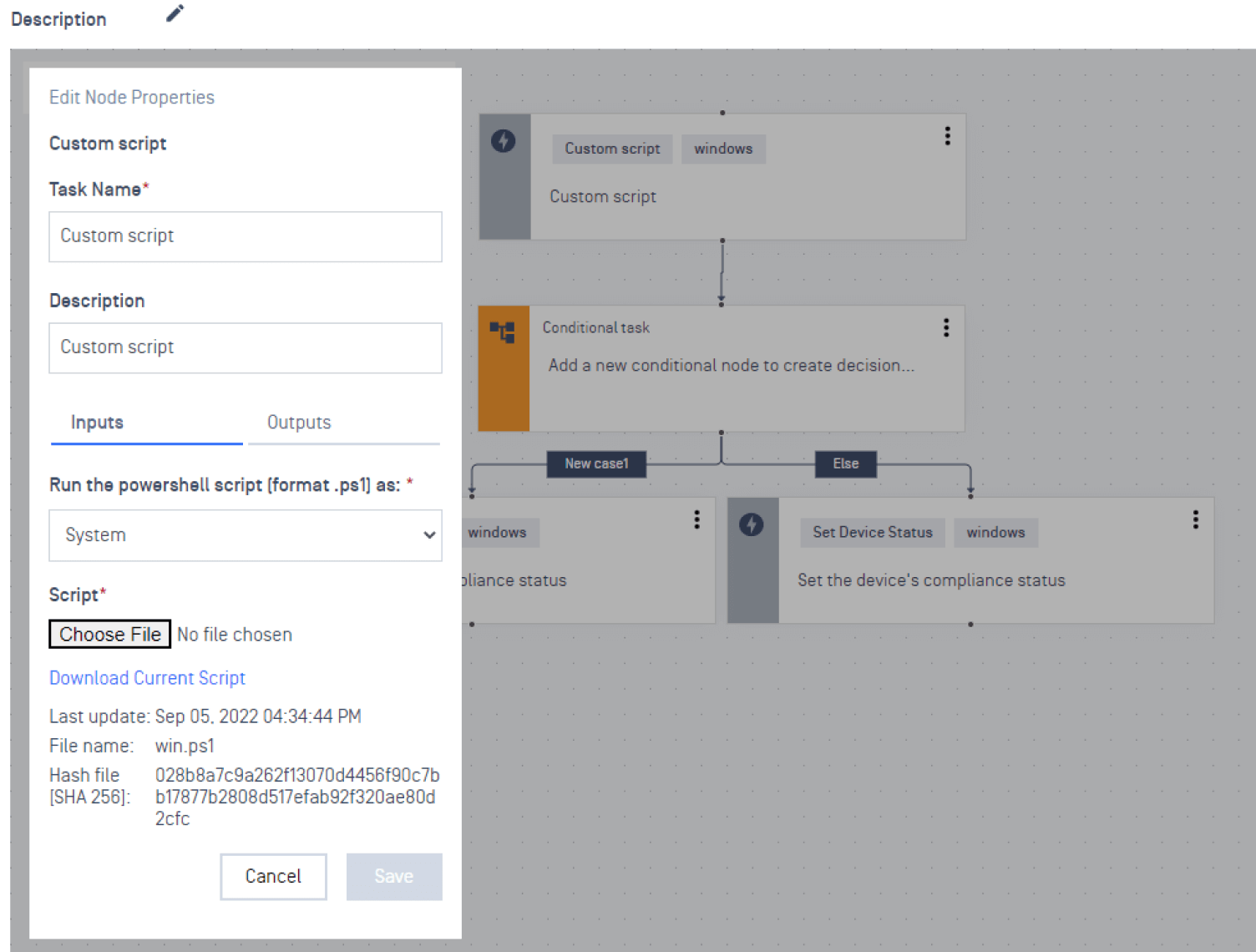

除了到目前為止概述的功能之外,playbook 現在還可以説明那些確實希望利用客製化腳本更精細地執行此操作的人,因為 playbook 現在可以將客製化腳本作為任務。 這樣,一個 MetaDefender 訪問策略現在可以應用多個腳本,這一功能將受到許多人的歡迎。您可以在「策略編輯器」功能表的「設備合規性」部分中選擇要在策略中使用的 playbook。您也可以在同一部分中啟動客製化腳本。

如上所述,深度合規性檢查整合到 MetaDefender Access 在確保所有主要操作系統的端點合規性和安全性方面比任何競爭對手都做得更多。但是,無論我們提供的選項有多深或多廣,組織總是有特定的需求,需要一定程度的客製化。客製化合規性手冊使組織能夠輕鬆地將特定的合規性檢查整合到 MetaDefender 訪問,創建針對外部威脅的動態和主動安全層。

MetaDefender Access 旨在確保設備的合規性和安全性,而不會影響工作效率,而客製化合規性手冊則為我們的客戶提供更大的靈活性。如果您對我們的安全解決方案有疑問,請立即 聯繫我們的安全專家 以獲得説明。