水務與廢水處理營運商在維持廠區持續運作的同時,亦需管理網路風險。攻擊者常透過例行檔案交換與第三方服務,同時鎖定業務系統與營運系統。分散式場址與承包商活動加劇了媒體處理方式的變異性,因此對可移除媒體實施一致且可稽核的管控措施,實屬務實之需。

產業格局

根據世界經濟論壇《2025年全球網路安全展望》報告,72%受訪組織表示過去一年網路風險有所上升。54%的大型組織指出第三方與供應鏈挑戰是韌性建設的最大障礙,這使得跨供應商與現場合作夥伴的管控更為複雜。針對關鍵基礎設施的重大事件,各國區域防備能力存在差異,凸顯水務系統若遭攻擊將引發系統性風險。

地緣政治因素影響近60%組織的戰略部署,加劇關鍵基礎設施遭受波及性攻擊的風險。涵蓋區域公用事業的公共部門實體,其韌性信心程度與私營同業呈現差異。

檔案傳播型與營運技術相關威脅

OPSWAT 報告指出,營運技術(OT)網路安全與關鍵基礎設施(包括公用事業)面臨日益加劇的壓力。攻擊者將財務動機與間諜活動相結合,大幅提升營運中斷的風險。以下列舉當前影響OT與關鍵基礎設施的主要檔案傳播型威脅類型。

基於檔案的向量

PDF、壓縮檔與HTML仍是最常見的惡意軟體載體,其中HTML走私手法正日益猖獗。

範例:供應商攜USB 專案ZIP檔與PDF提交USB 抵達。當該ZIP檔在工程工作站解壓時,隱藏腳本將觸發執行,企圖駭入廠區系統——除非該儲存媒介在接收時經掃描驗證,並於使用時透過端點檢查再次驗證。

網路釣魚與社會工程學

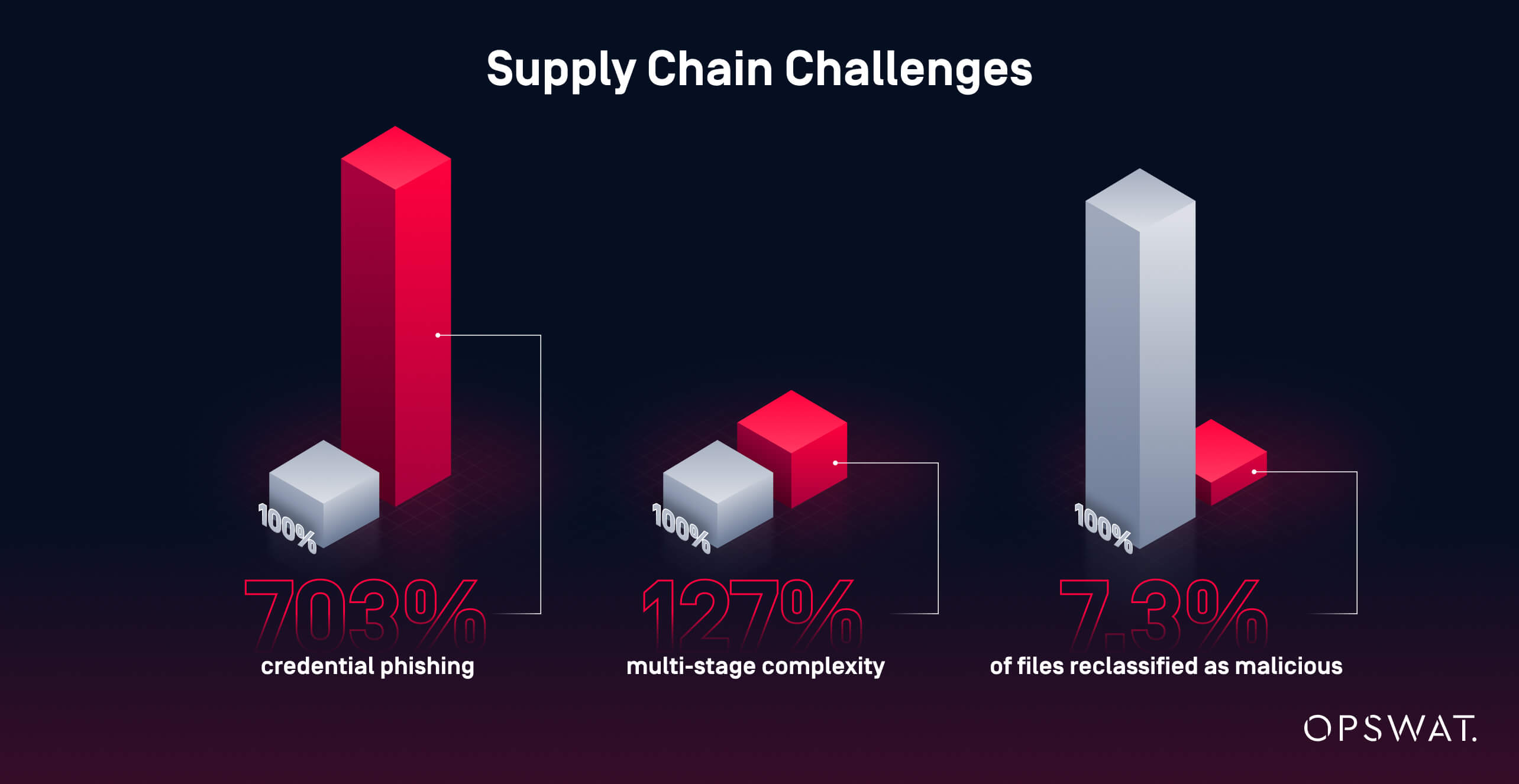

以電子郵件為媒介的攻擊手段,往往始於憑證竊取或無檔案腳本的載入行為。OPSWAT 提及的一項研究顯示,憑證釣魚攻擊活動激增達703%。

範例:承包商的筆記型電腦在場外遭釣魚攻擊後,被用來將「乾淨」的報告複製到USB 現場勘查。預先佈置的惡意載荷隨之潛入,並會在進入廠區後首次開啟時自動執行,且無需經過掃描或端點驗證程序。

攻擊連鎖

多階段惡意軟體日益複雜,單引擎或僅憑簽名檢測的篩選方式可能漏檢威脅,這些威脅最終需透過深度分析才能被發現。OPSWAT 顯示,多階段複雜度躍升127%,且7.3%被公共資料源漏檢的檔案最終被重新歸類為惡意程式。

範例:一個看似無害的設定檔壓縮檔通過單一防毒引擎掃描後,在跳躍主機上開啟時便會提取第二階段組件。若未在進入時進行多重防毒掃描及使用時的驗證機制,此延遲啟動機制便可能潛入控制環境。

為何此事對我們的客戶至關重要

該組織營運著分散式設施,歷來接受來自可移除媒體及承包商設備的數據。若未在入口點實施可稽核的強制掃描與使用者授權機制,單一受感染檔案便可能中斷治療流程、引發高昂的停機成本,或侵蝕公眾信任。此風險態勢與產業趨勢相符——當基於檔案的惡意軟體、釣魚攻擊引發的入侵事件,以及供應鏈漏洞,與服務數百萬用戶的全天候運作相互交織時,便形成此類威脅。

強化每處場地的周邊防護

一套OPSWAT 現已全面管控所有可移除媒體,確保其在接觸公用事業供應商的廠區或辦公室系統前皆通過檢測。實際運作中,每個據點皆設有可預測的接收點,完整記錄每項媒體的掃描時間與執行者,並透過可重複的流程將未經審查的媒體阻隔於受控網路之外。終端設備則MetaDefender Endpoint 執行「使用時驗證」機制。

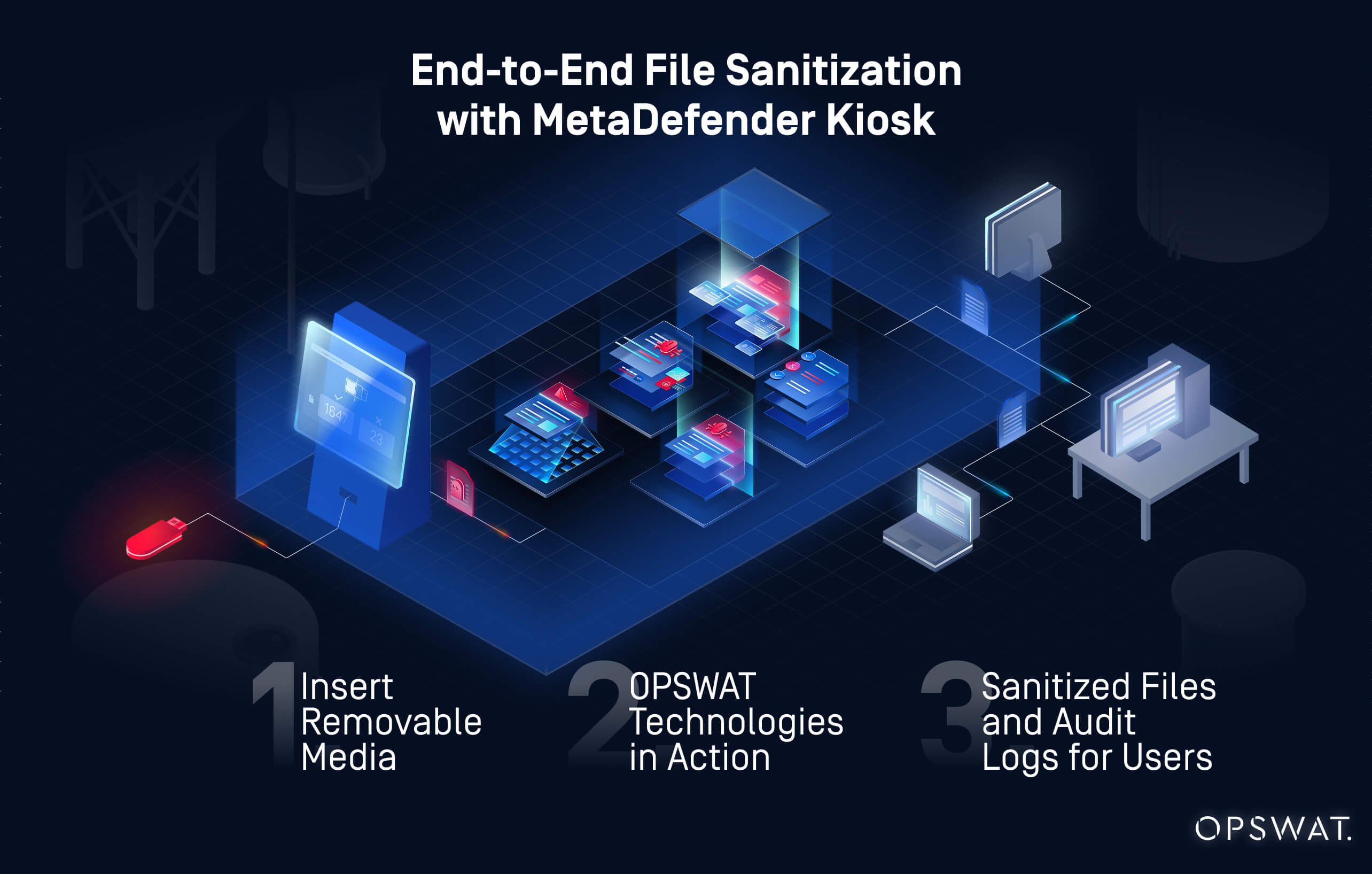

MetaDefender Kiosk 與應用程式

固定MetaDefender 桌面設備現已成為所有可移除媒體裝置(USB 、SD卡或光碟)進入作業系統前的第一道防線。訪客管理機制將資訊亭使用權限限制於經認證人員,因此員工與承包商必須使用公司憑證進行驗證,方能掃描媒體並獲取「放行」或「阻擋」的明確結果。

Kiosk policy now layers three advanced controls on top of Multiscanning. Deep CDR™ Technology deconstructs and regenerates files to remove active content, delivering threat-safe copies for allowed types. Proactive DLP™ inspects files for sensitive data and, per policy, blocks or redacts before release. File-based Vulnerability Assessment checks installers, firmware, and software packages for known vulnerabilities and blocks items that fail policy.

MetaDefender Kiosk 將相同工作流程延伸至辦公室與工程空間的授權工作站。連線受限的場域遵循完全相同的工作流程,包含離線強制執行機制,因此任何傳輸前,物理隔離的場域皆會接受相同的掃描、淨化、資料外洩防護及漏洞檢查。

MetaDefender Endpoint驗證

檔案經MetaDefender Kiosk 掃描後MetaDefender Endpoint 會在使用當下驗證:該媒體是否已依強制政策完成掃描,以及檔案內容是否保持未經篡改。

若任何內容發生變更,系統將封鎖存取權限,直至該項目重新掃描並驗證通過。此舉堵住了常見漏洞——原本安全的媒體在編輯內容或新增檔案後可能產生風險。同時,此機制在非固定設置於資訊亭附近的入口點(例如空氣隔絕網路或低連線性場域)增添了額外的安全防護層。

MetascanMultiscanning

Metascan™ Multiscanning is the first inspection stage at the kiosk. For this deployment, it is configured with 12 antivirus engines to increase detection coverage and reduce single-engine blind spots. Policy applies engine sets by file type and inspects archives and nested content before any release decision. Multiscanning operates the same way at connected and air-gapped sites, and it feeds clean or flagged outputs into Deep CDR™ Technology, Proactive DLP, and File-based Vulnerability Assessment according to the site’s workflow.

運作原理,端到端

- 使用者於MetaDefender Kiosk 核准工作站進行驗證後,插入媒體。檔案將透過 MetascanMultiscanning 政策控制機制進行掃描。

- Policy actions apply as needed, including Deep CDR™ Technology, Proactive DLP, and file-based vulnerability checks, before release.

- Kiosk 為允許的檔案Kiosk 驗證簽名,並記錄檔案雜湊值。

- MetaDefender Endpoint 會檢查資訊站簽章與檔案雜湊值。

- 稽核日誌與報告記錄了誰在何時掃描了哪些項目,以支援合規性要求。

實地發生了哪些變化

- 管控措施: Media 經由受控檢查站Media ,不得使用臨時性USB裝置及光碟。

- 驗證:僅經認證的人員可使用自助服務機掃描及傳輸檔案

- 掃描執法: 運行MetaDefender Endpoint 的端點 僅允許存取經強制政策驗證的媒體與檔案

- 重新驗證:修改後的 內容將被標記並回傳進行重新掃描,直至通過驗證為止。

- 一致性:隔離式與 連線式站點遵循相同工作流程,提升跨地點的一致性

- 經消毒且符合政策規範的檔案將予以釋出,而存在漏洞或敏感性的項目則會在使用前遭封鎖或刪除。

建立預測性防禦體系

隨著媒體控制方案的實施,重點將轉移至規模擴展、可視性提升與持續優化。OPSWAT Central Management MetaDefender Kiosk 報告與日誌,並集中管理跨站點的掃描事件、使用者存取記錄、政策執行結果及端點驗證成效。

營運與安全團隊透過單一可信數據源審視趨勢、優化政策並規劃產能。同一組數據集同時支援水務與廢水處理設施的合規報告及事故應變準備。

建議的下一步措施包括:

- 中央分析系統用於 揭示媒體使用模式及攔截威脅

- 基於 趨勢數據的政策調整 ,包括引擎配置與工作流程

- 分階段擴展至更多地點與承包商,以實現一致的管控措施

更強健的植物,更安全的地區

該組織以貫徹執行於各工廠與辦公室的統一流程,取代了不安全的臨時性媒體處理方式。MetaDefender Kiosk、MetaDefender Endpoint 與 MetascanMultiscanning 「傳輸前掃描」控制(轉移前的資訊亭掃描)與「使用時驗證」控制(僅允許資訊亭核准且未經修改的檔案進行端點檢查)。此舉有效降低營運風險、釐清責任歸屬,並建立可持續改進的可重複路徑。

需要直接操作演示嗎?請聯絡我們,了解MetaDefender Kiosk 如何在您的環境中運作。