各種規模的組織都會儲存敏感資訊(從財務記錄到智慧財產權),保護這些類型的資料至關重要。不幸的是,網路威脅在不斷發展,保持知名地位需要保持警惕和採取積極措施。

以下是一些最常見的 資料儲存安全 風險和盲點,這些風險和盲點可能會使組織處於危險之中,從業務中斷到財務和聲譽損害。此外,我們建議組織可以納入其 2024 年網路安全戰略的等效解決方案,以減輕這些風險:

1. 惡意軟體

惡意軟體對企業內部和雲端環境中儲存的資料安全構成重大威脅。雖然兩者的攻擊方式可能不同,但資料外洩事件的後果可能同樣具有破壞性。

每天檢測到大約 450,000 個新的惡意軟體實例,這對所有企業來說都是一個重要的警告,以加強對新出現的威脅的準備。攻擊者經常利用儲存中的檔案來傳遞隱蔽的惡意軟體。這使攻擊者能夠在儲存基礎架構中橫向移動,使組織的數字資產和敏感資料面臨風險。

解決方案

Multiscanning

多防毒引擎掃描

單個防病毒引擎可以檢測到 4% 到 76% 的惡意軟體,使惡意檔很容易從裂縫中溜走。 OPSWAT 多防毒引擎掃描 整合了本地和雲端 30 多個反惡意軟體引擎的強大功能,將檢測率提高到近 100%。

檔案消毒

不信任任何檔。 Deep CDR(檔案無毒化)(內容撤防和重建) 可清理 150 多種檔案類型,並以遞歸方式清理多級嵌套存檔,幫助組織防止零時差攻擊。

2. 資料洩露

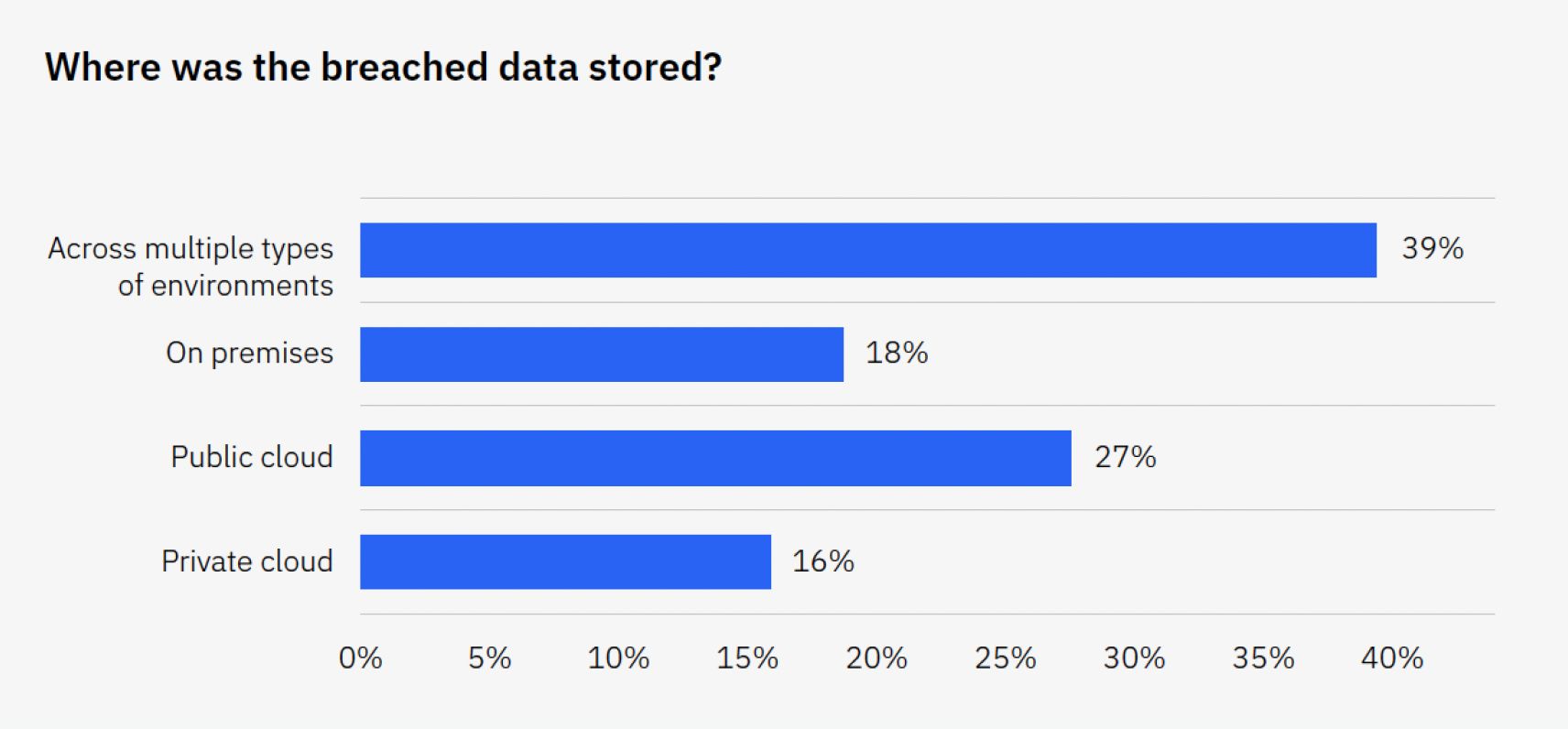

組織的資料洩露風險直接受所使用的儲存類型的影響。 雲端儲存供應商通常具有強大的安全措施,但它們並非萬無一失。本地資料儲存系統也可能是安全的,但如果管理不當,它們可能更容易受到攻擊。

資料來源: IBM 2023 年資料洩露成本報告

組織越來越多地採用多環境儲存方法,將資料分佈在本地基礎架構、公共雲和私有雲端空間之間。這種混合策略提供了可擴充性、冗餘性和成本效益,但由於資訊的分散性,資料洩露的風險更高。

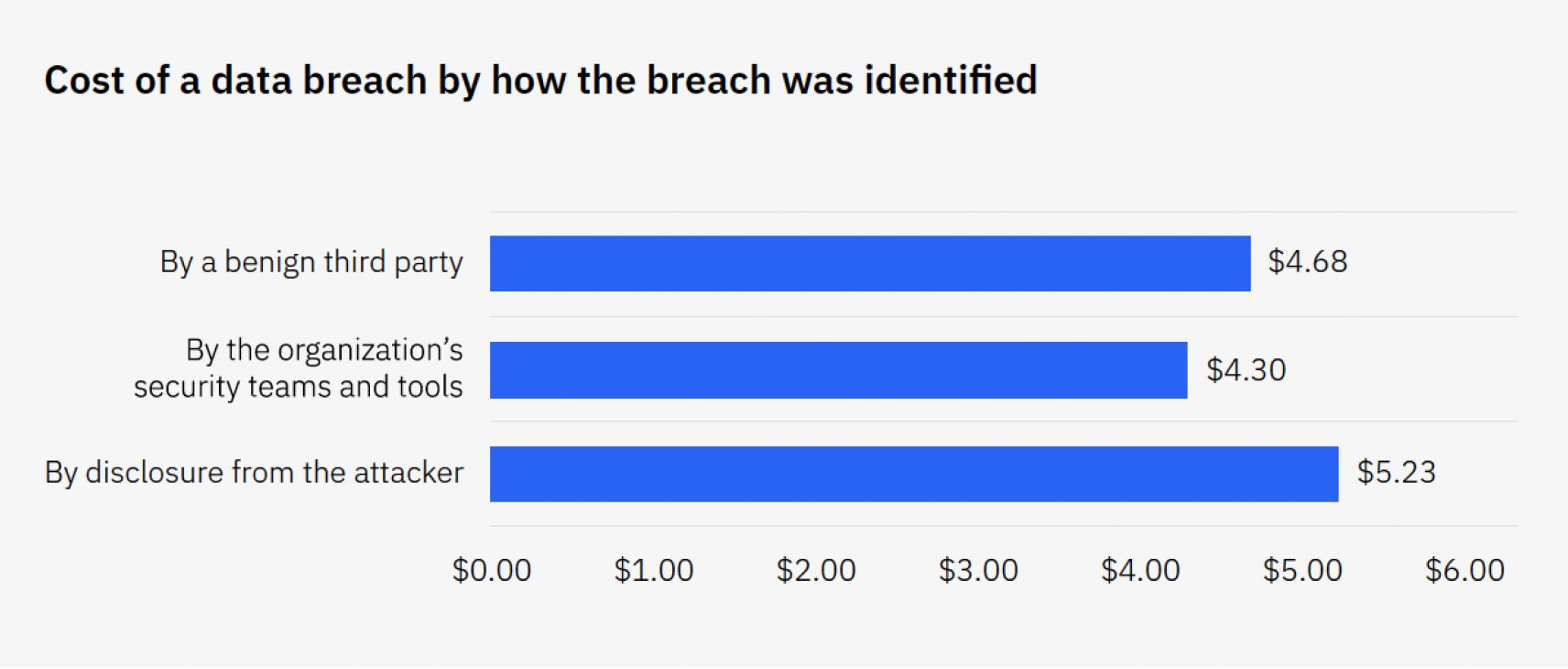

跨多個環境的資料洩露成本達到 475 萬美元,比資料洩露的平均成本 445 萬美元高出 6.5%。

資料來源: IBM 2023 年資料洩露成本報告

解決方案

資料遺失防護 (DLP)

資料外洩防護 (DLP) 技術可檢測並阻止檔中的敏感、不符合策略和機密的資料離開或進入組織的系統。為了將其提升到一個新的水準, OPSWAT 主動式 DLP(資料外洩防護) 會自動編輯敏感資訊,無論是基於文本還是基於圖像的資訊。

備份和恢復

保持安全、定期的備份,以便在發生不可預見的攻擊時迅速恢復。

3. 配置錯誤和未經授權的訪問

正如美國國家安全局 (NSA) 所說,雲配置錯誤是最普遍的雲漏洞,駭客可以利用它來訪問雲資料和服務。由於錯誤授予的許可權、未更改的預設配置和管理不善的安全設置而導致的配置錯誤可能會暴露敏感資料或服務。

解決方案

4. 不安全的 API

駭客利用 API 中的弱點獲得未經授權的訪問、篡改資料並將惡意代碼植入雲配置中。透過 API 存取雲端服務的最終使用者和依賴安全資料交換的企業都面臨著這些風險。隨著 API 在程式設計中的使用越來越多,保護 API 對於緩解常見的攻擊媒介(如代碼注入和利用訪問控制和過時元件中的漏洞)至關重要。

解決方案

5. 內部威脅

心懷不滿的員工或惡意的內部人員可能會帶來重大的安全風險。 Verizon 2023 年資料洩露調查 報告顯示, 99% 涉及特權濫用的違規行為是由內部人員實施的。

解決方案

6. 資料加密不足

當資訊在傳輸或靜止過程中沒有得到充分保護時,就會發生雲儲存中的資料加密不足,使其容易受到未經授權的訪問。缺乏加密會帶來重大風險,包括未經授權的訪問、資料傳輸過程中的攔截、機密性洩露、資料操縱和不遵守法規。

解決方案

總結:關鍵OT系統受到保護 服務不間斷

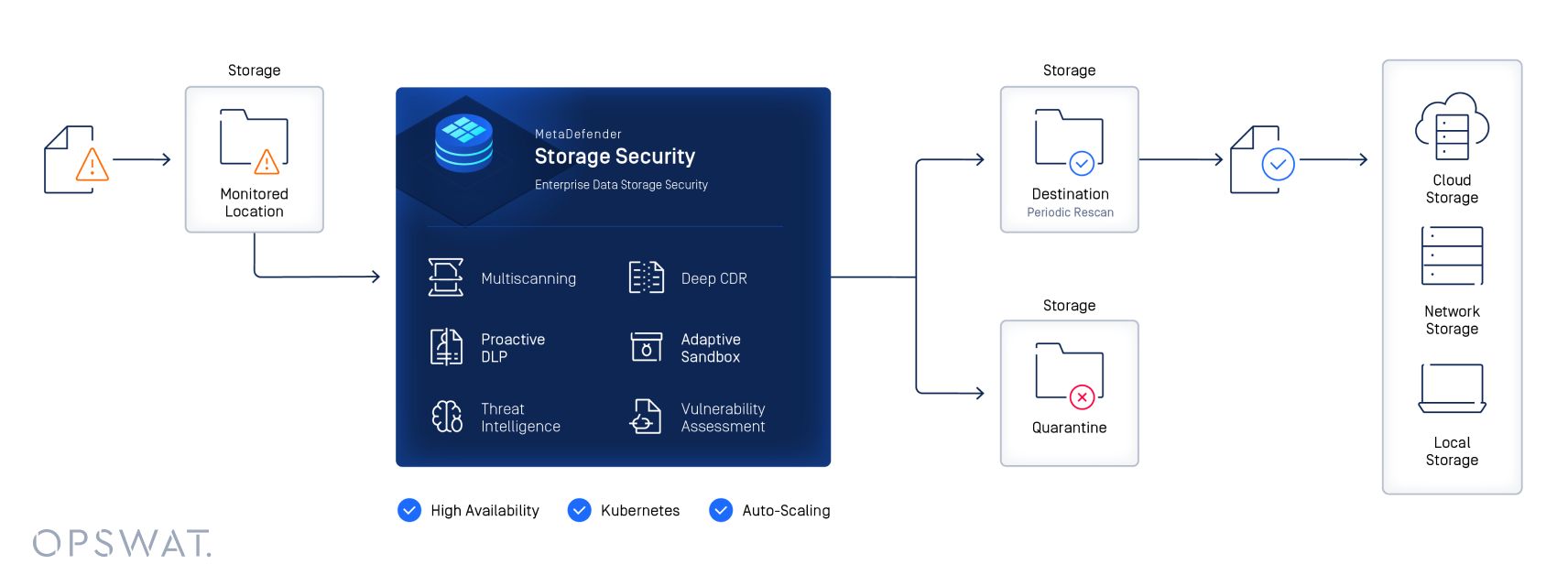

瀏覽這些個別的解決方案可能很複雜。OPSWAT MetaDefender Storage Security提供統一的平台,透過與知名的內部部署和雲端儲存解決方案無縫整合,簡化資料安全性。

MetaDefender Storage Security 透過多層防禦策略改善組織的安全狀況,這對於提前防範已知和未知威脅至關重要。

詳細瞭解如何使用以下方法保護檔案儲存 OPSWAT 技術。