根據《2024 年年中網路風險報告》分析了駭客活動趨勢和產業反應,兩個產業在 2024 年索賠增幅最大:製造業和建築業。製造業佔所有索賠的比例從 2023 年的 15.2% 上升到 2024 年的 41.7%。

創新可以吸引威脅行為者

在過去的 80 年裡,該公司開創了轉換、柔性組裝、自動化、電腦模擬、機器視覺和機器人等概念。

該公司於 1969 年推出了世界上第一台可程式邏輯控制器 (PLC),是控制生產線上設備的開創性技術。然而,55 年後,這些系統已成為不法分子破壞和影響製造環境的主要目標。

受損的 PLC 可以使攻擊者侵入承包商工作站,訪問到安全層級更高的網路,進而帶來重大風險。不良行為者也針對人類的好奇心,利用 USB 在該公司的生產工廠外發動攻擊,希望傳播惡意軟體。

承包商如何將風險引入工業網路

為了破壞高度安全的關鍵網路,威脅行為者通常會針對第三方工程師和承包商。

首先,駭客破壞了可程式邏輯控制器(PLC),因為該控制器在連接到網路時只受到低階的保護。然後,他們誘騙工程師從工程工作站連接到受感染的 PLC。

當工程師啟動上傳程式,將元資料、配置和文字程式碼從受感染的 PLC 傳輸到其工作站時,漏洞就會被利用。現在,受感染的設備使攻擊者從 PLC 侵入承包商工作站,進而存取其他更安全的網路。

安全研究人員已將這種攻擊方法稱為「惡意 PLC 攻擊」 。在研究過程中,發現了多家供應商的工程工作站軟體中存在漏洞,包括ABB (B&R Automation Studio)、Emerson (PAC Machine Edition)、GE (ToolBoxST)、Ovarro (TwinSoft)、Rockwell Automation ( Connected Components Workbench)、Schneider Electric (EcoStruxure Control Expert) 與 Xinje (XD PLC 程式設計工具)。

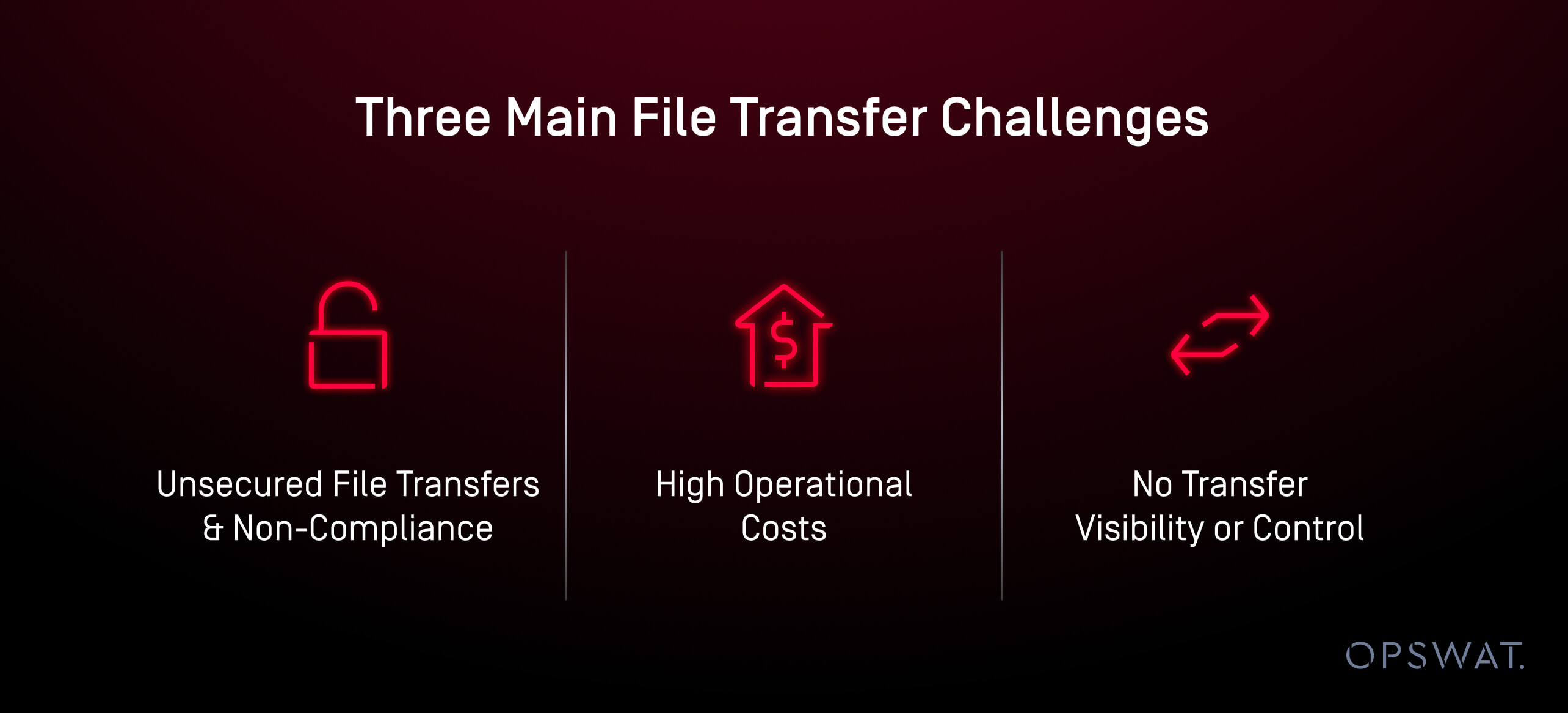

檔案傳輸的三大挑戰

- 不安全的檔案傳輸和不合規:整合商直接連接到具有潛在惡意工作站的 PLC,其中包含未知或零時差惡意軟體。不良行為者將像這家公司這樣大型的企業作為目標,不僅是為了擾亂業務,也是為了擾亂經濟和股市,或索取巨額贖金。因此這類公司的生產線是隔離的,不與外部互聯網連接,以防止此類網路威脅。

- 高營運成本:長時間的檔案安全檢查導致第三方承包商的等待時間延長,造成重大但可避免的支出。當生產線癱瘓時,每小時的收入損失高達 100 萬美元。因此,該公司不遺餘力地保護生產線免受網路威脅。

- 沒有傳輸可見性或控制:如果沒有以角色為基礎的控制,就無法稽核傳送了哪些檔案、誰傳送了檔案,以及傳送至何處。

OPSWAT解決方案:MetaDefender Managed File Transfer MFT)

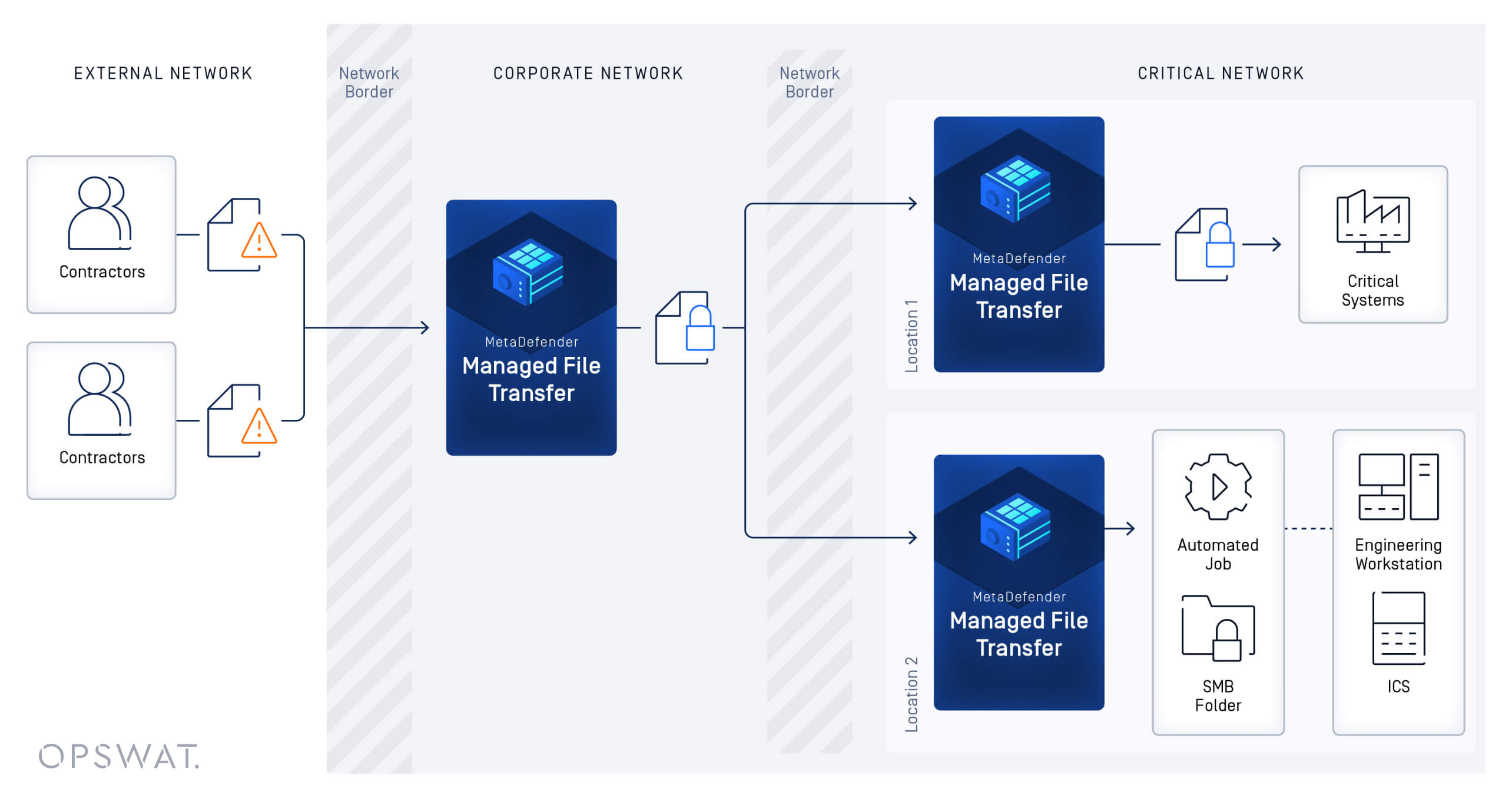

使用MetaDefender Managed File Transfer (MFT),該公司顯著提高了生產力和安全性,並實現了新的可見性和控制。單一面向公眾的 MFT訪客入口網站現在是所有檔案上傳和傳輸的主要樞紐。

使得他們能夠對其 OT 基礎設施保持高水準的保護,同時外部使用者和使用者可以體驗檔案傳輸的靈活性和速度。員工可以完全控制承包商存取憑證何時到期,讓易受攻擊的 PLC 的網路安全風險緩解。

為了確保資料的連續流動,並保持工廠運作不受干擾,他們禁止使用外圍介質,例如 USB 和 SD 卡。這影響了供應商更新生產線上 PLC 韌體的能力。

目標是禁用 USB 所有生產工作站上的端口 - 全球 12,500 個端口,並永久停止球鞋網路sneakernet進程。

該流程始於安全的檔案傳輸階段,承包商在檔案抵達營運技術/工業環境前,會先將檔案Managed File Transfer MFT)系統。此預先處理流程不僅提升生產效率,更能針對可編程邏輯控制器(PLC)實施強效防護措施,抵禦潛在攻擊威脅。

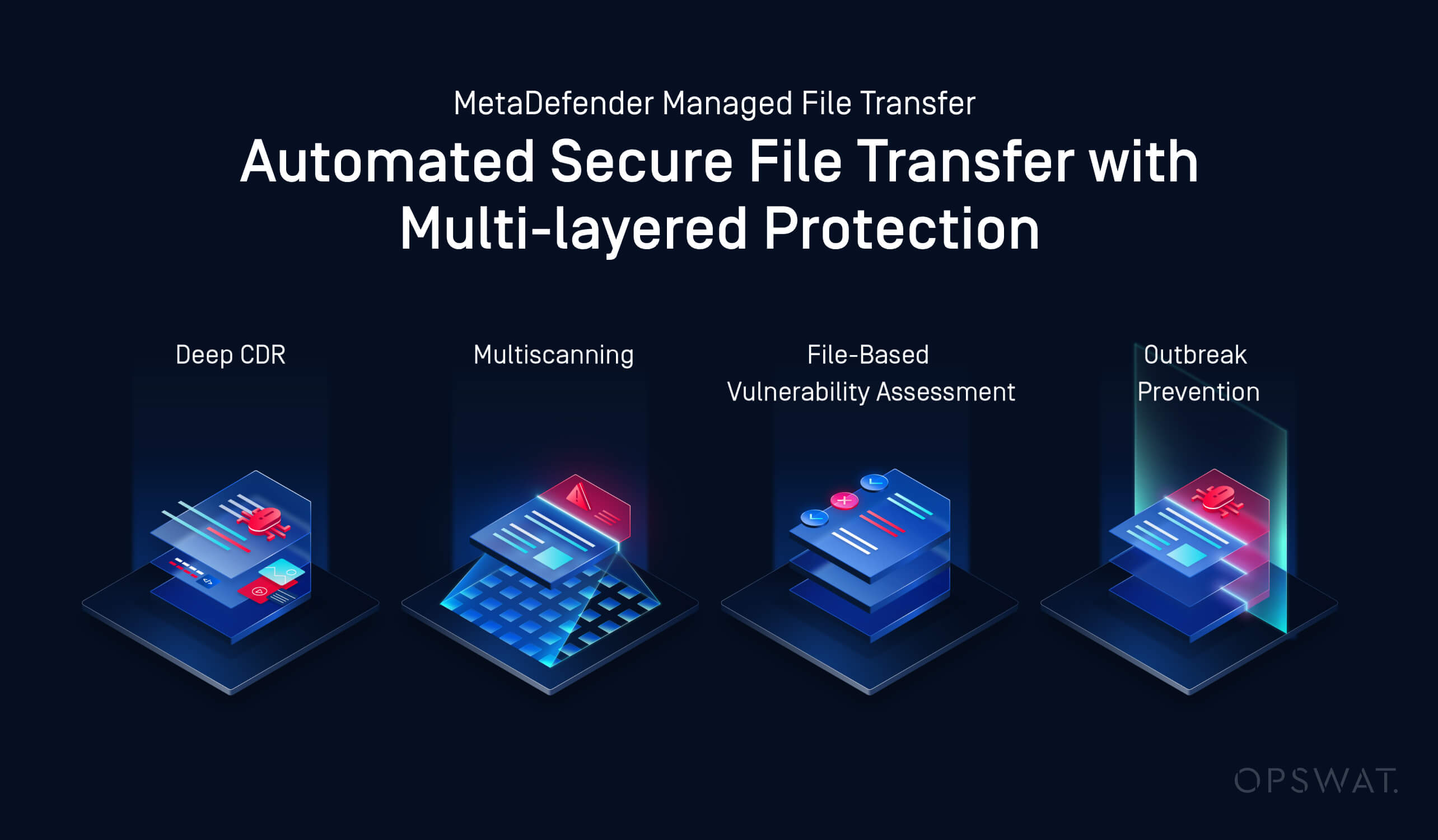

作為此流程的一部分,上傳的檔案將使用多重掃描(利用多達 30 個反惡意軟體引擎)和深度 CDR(檔案無毒化)組合進行掃描,從而消除檔案型的零時差威脅。一旦這些檔案被徹底掃描,它們就會被傳送到指定位置,在那裡進行額外的分析,包括漏洞評估和爆發預防技術,以確保它們的安全。

MetaDefender Managed File Transfer MFT)亦能自動化檔案傳輸流程,免除人工處理需求並大幅降低錯誤發生率。此自動化機制使承包商得以快速存取營運技術環境,同時其檔案將經過多重安全驗證層級,讓企業得以實現營運敏捷性、控制力與效率的新境界。

此外,該解決方案為員工提供了清晰的可見度和控制力。他們可以輕鬆建立訪客帳戶,以促進內部 OT 檔案傳輸並規範承包商可以同步的衛星位置。這些訪客帳戶的存取有期限性,透過限制承包商可以存取系統的時間,來增強安全性。

檔案管理集中化,允許在多個位置之間進行無縫、安全的傳輸。這種集中式方法可以支援複雜且分散的場景,無論是在不同的組織單位之間,還是與外部合作夥伴之間。

透過基於角色的存取控制進一步加強了安全性,確保承包商和供應商,只能存取其主管授權的檔案和功能。這一層粒度可確保遵守資料保護法規。

存取控制亦延伸至基於位置的管理機制。承包商訪客帳戶僅限存取其指定使用者權限Managed File Transfer MFT)位置,確保敏感系統僅限授權人員存取。為維持責任歸屬,系統會記錄所有使用者存取行為、資料移動及系統事件,產生可供稽核的細粒度歷史紀錄。

該解決方案的安全措施還不止於此。它使用重複檔案分析持續監控惡意軟體爆發,並利用多重掃描和沙箱技術來檢測和消除潛在的零時差惡意軟體。每次掃描時都會根據最新的病毒定義檢查檔案,從而保護系統免受不斷變化的威脅。

深度 CDR技術透過消除嵌入在檔案中的潛在惡意活動內容,同時確保檔案功能保持完整,能在防止複雜攻擊方面發揮至關重要的作用。該技術支援超過 175 種檔案格式,並能驗證 1,000 多種檔案類型,為各種資料提供廣泛的保護。

最後,Adaptive Sandbox 功能結合了靜態檔案分析、動態威脅偵測和機器學習演算法,可將先前未知的威脅分類。此功能還將自動威脅獵取和即時識別與更廣泛的威脅情資系統整合,確保主動防禦措施到位。

除此之外, OPSWAT專利的檔案型漏洞評估可檢測應用程式和檔案中的漏洞,使用數十億個數據點將軟體元件、安裝程式和其他二進位檔案中的漏洞關聯起來。該技術有效地降低了安裝前的風險,有助於系統的整體安全性和完整性。

結果和反應

OPSWAT MetaDefender Managed File Transfer MFT)解決方案的導入,顯著提升了這家全球汽車製造商的檔案傳輸安全性與效率,在保障營運技術(OT)基礎設施免受潛在威脅的同時,確保了無縫運作。

這確實是團隊之間、全球 15 個生產工廠之間的協作努力,以顯著提高組織的網路安全足跡和意識,開啟網路安全文化的新時代。

現在,解決方案到位後,汽車公司的工作流程就不會中斷。

欲深入了解OPSWAT業界領先MFT Managed File Transfer MFT)如何OPSWAT您的關鍵基礎設施帶來效益,請立即聯繫OPSWAT 。